Οι κυβερνοεγκληματίες έχουν μία αχόρταγη δίψα για στοιχεία πιστωτικών καρτών. Υπάρχουν πολλοί τρόποι να υποκλέψουν πληροφορίες online, αλλά τα Σημεία Πώλησης (POS) αποτελούν το πιο θελκτικό στόχο.

Ένα εκτιμώμενο ποσοστό 60% των αγορών σε Σημεία Πώλησης Λιανικής Πώλησης (POS) γίνονται με χρήση πιστωτικής ή χρεωστικής κάρτας. Λαμβάνοντας υπόψη ότι οι μεγάλες αλυσίδες λιανικής πώλησης μπορούν να επεξεργάζονται χιλιάδες συναλλαγές καθημερινά, είναι λογικό τα τερματικά τους να γίνονται στόχαστρο των κυβερνοεγκληματιών, που αναζητούν μεγάλο όγκο δεδομένων από πιστωτικές κάρτες. Αναλυτικές πληροφορίες και λεπτομέρειες για το πως γίνονται οι επιθέσεις στα Σημεία Πώλησης και πως μπορείτε να προστατευτείτε θα βρείτε στο whitepaper Επιθέσεις σε συστήματα Σημείων Πώλησης.

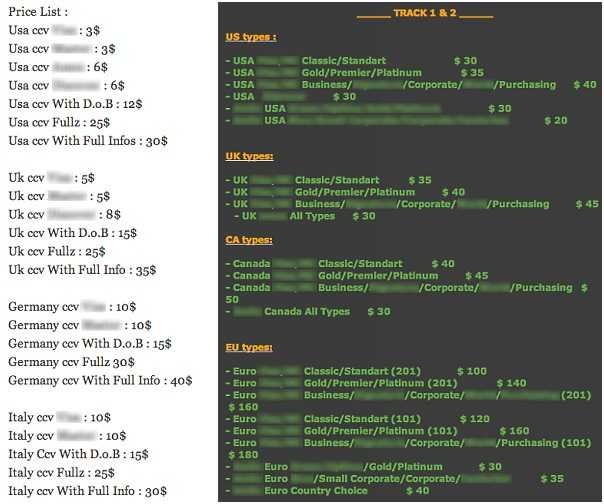

Αυτή τη στιγμή, υπάρχει ένας αριθμός διαδικτυακών φόρουμ που πωλούν δεδομένα πιστωτικών και χρεωστικών καρτών σε διάφορα φορμά. Το πιο κοινό είναι το “CVV2” όπου ο πωλητής παρέχει τον αριθμό της κάρτας, μαζί με το επιπρόσθετο κωδικό ασφαλείας CVV2, το οποίο βρίσκεται στο πίσω μέρος της κάρτας. Αυτά τα δεδομένα είναι αρκετά για να διευκολύνουν τις online αγορές. Παρόλα αυτά ορισμένοι πωλητές προσφέρουν τα πιο επικερδή δεδομένα“Track 2”. Είναι η συντομογραφία των δεδομένων που σώζονται στο μαγνητικό τσιπ της κάρτας. Αυτά τα δεδομένα είναι πιο επικερδή, καθώς επιτρέπουν στους εγκληματίες να κλωνοποιούν κάρτες, για χρήση σε φυσικά καταστήματα ή σε ΑΤΜ εάν το ΡΙΝ είναι διαθέσιμο. Η αξία των δεδομένων αντανακλάται στην online τιμή πώλησης και οι τιμές ποικίλουν ευρέως. Τα CVV2 δεδομένα πωλούνται για το ποσό των $0.1 έως $5 ανά κάρτα, ενώ τα Track 2 δεδομένα μπορεί να κοστίζουν έως $100 ανά κάρτα.

Πως λοιπόν οι εγκληματίες αποκτούν αυτά τα δεδομένα; To skimming είναι μία από τις πιο δημοφιλείς μεθόδους. Αυτό περιλαμβάνει εγκατάσταση επιπρόσθετου hardware στο POS τερματικό, το οποίο έπειτα χρησιμοποιείται για να διαβάζει τα track 2 δεδομένα από τις κάρτες. Καθώς όμως απαιτείται φυσική πρόσβαση στα συστήματα των σημείων πωλήσεων και δαπανηρό εξοπλισμό, είναι δύσκολο η εφαρμογή του από τους εγκληματίες σε μεγάλη κλίμακα. Για να αντιμετωπίσουν το συγκεκριμένο πρόβλημα, οι επιτιθέμενοι έχουν στραφεί σε λύσεις λογισμικού με τη μορφή POS malware. Στοχεύοντας μεγάλους retailers με αυτό το malware, οι εγκληματίες μπορούν να εκμαιεύσουν δεδομένα εκατομμύριων καρτών με μία μόνο καμπάνια.

Το POS malware εκμεταλλεύεται το κενό στην ασφάλεια και τον τρόπο που διαχειρίζονται οι εταιρείες τα δεδομένα πιστωτικών καρτών. Ενώ τα δεδομένα των πιστωτικών καρτών είναι κρυπτογραφημένα, καθώς στέλνονται για εξουσιοδότηση πληρωμής, δεν είναι κρυπτογραφημένα όταν η πληρωμή βρίσκεται σε επεξεργασία, π.χ. τη στιγμή που περνιέται η κάρτα στο τερματικό για την πληρωμή των αγαθών. Οι απατεώνες εκμεταλλεύτηκαν για πρώτη φορά αυτό το κενό ασφαλείας το 2005 όταν η καμπάνια που ξεκίνησε ο Albert Gonzalez οδήγησε σε κλοπή δεδομένων 170 εκατομμυρίων καρτών.

Από τότε μία ολόκληρη αγορά δημιουργήθηκε σχετική με την προμήθεια και πώληση malware που διαβάζει Track 2 δεδομένα από την μνήμη του POS τερματικού. Τα περισσότερα συστήματα POS έχουν Windows λειτουργικό σύστημα, καθιστώντας τα σχετικά εύκολα στην προσθήκη malware. Αυτό το κακόβουλο λογισμικό είναι γνωστό ως memory-scraping malware, όπου αναζητά στη μνήμη τα δεδομένα που ταιριάζουν με το πρότυπο των Track 2 δεδομένων. Μόλις βρει αυτά τα δεδομένα στη μνήμη, το οποίο γίνεται τη στιγμή χρήσης της κάρτας, τα σώζει σε ένα φάκελο στο τερματικό, τον οποίο μετά μπορεί ο επιτιθέμενος να ανακτήσει. Το πιο γνωστό από τα POS malware είναι το BlackPO, το οποίο πωλείται σε φόρουμ σχετικά με το κυβερνοέγκλημα. Η Symantec προσδιορίζει αυτό το κακόβουλο λογισμικό με την ονομασία Infostealer.Reedum.B.

Οπλισμένοι με το POS malware, η επόμενη πρόκληση για τους επιτιθέμενους είναι η ενσωμάτωσή του στα POS τερματικά. Τα POS τερματικά δεν είναι συνήθως συνδεδεμένα στο διαδίκτυο αλλά έχουν κάποια συνδεσιμότητα με το εταιρικό δίκτυο. Οι επιτιθέμενοι θα προσπαθήσουν να διεισδύσουν πρώτα στο εταιρικό δίκτυο. Αυτό μπορεί να γίνει μέσω εκμετάλλευσης των αδυναμιών των εξωτερικών συστημάτων, όπως η εισχώρηση SQL σε ένα Web server, ή η εύρεση μίας περιφερειακής συσκευής που χρησιμοποιεί ακόμη το default κωδικό του κατασκευαστή. Μόλις μπουν στο δίκτυο, θα χρησιμοποιήσουν μία σειρά από hacking εργαλεία για να αποκτήσουν πρόσβαση σε τμήματα του δικτύου που φιλοξενούν τα POS συστήματα. Μετά την εγκατάσταση του POS malware, οι επιτιθέμενοι θα λάβουν τα απαραίτητα μέτρα για να διασφαλίσουν ότι η δραστηριότητα τους παραμένει απαρατήρητη. Αυτά τα μέτρα περιλαμβάνουν την ακύρωση log αρχείων ή την αλλοίωση του λογισμικού ασφαλείας, τα οποία εξασφαλίζουν ότι η επίθεση θα επιμείνει και θα συλλέξει όσο δυνατόν περισσότερα δεδομένα γίνεται.

Δυστυχώς, η κλοπή δεδομένων καρτών αυτής της φύσης είναι πιθανόν να εξακολουθεί να γίνεται στο επόμενο διάστημα. Η κλοπή δεδομένων καρτών έχει περιορισμένη διάρκεια ζωής καθώς οι εταιρείες που διαθέτουν πιστωτικές κάρτες αντιδρούν άμεσα στον εντοπισμό ανωμαλιών στα πρότυπα δαπανών, αφού υπάρχουν συστήματα παρατήρησης των κατόχων καρτών. Αυτό συνεπάγεται ότι οι εγκληματίες χρειάζεται να προμηθεύονται συνεχώς ‘φρέσκα' δεδομένα πιστωτικών καρτών.

Τα καλά νέα είναι ότι οι επιχειρηματίες λιανικής πώλησης θα πάρουν μαθήματα από αυτές τις επιθέσεις και να λάβουν τα απαραίτητα μέτρα που θα εμποδίσουν την επανεμφάνιση αυτού του τύπου της επίθεσης. Η τεχνολογία πληρωμών θα αλλάξει επίσης. Πολλοί επιχειρηματίες λιανικής πώλησης στις ΗΠΑ έχουν προχωρήσει στις συναλλαγές μέσω EMV, ή στις τεχνολογίες πληρωμής “chip and pin”. Οι κάρτες Chip and Pin είναι πολύ πιο δύσκολο να κλωνοποιηθούν, γεγονός που τις κάνει λιγότερο ελκυστικές στους επιτιθέμενους. Και φυσικά τα νέα μοντέλα πληρωμής θα κερδίσουν μεγαλύτερο μερίδιο αγοράς. Τα smartphones θα γίνουν οι νέες πιστωτικές κάρτες, καθώς οι φορητές τεχνολογίες πληρωμής ή η τεχνολογία NFC θα γίνουν ευρέως αποδεκτές.

Δεν υπάρχει αμφιβολία ότι οι κυβερνοεγκληματίες θα βρουν διέξοδο σε αυτές τις αλλαγές. Αλλά καθώς οι υπεύθυνοι λιανικής πώλησης υιοθετούν νεότερες τεχνολογίες, οι εταιρείες παροχής υπηρεσιών ασφαλείας να συνεχίζουν να παρακολουθούν τους επιτιθέμενους, έτσι ώστε οι κλοπές μεγάλης κλίμακας θα γίνουν ακόμη πιο δύσκολες και ασφαλώς λιγότερο επικερδείς.