Ένα νέο ransomware που ονομάζεται RegretLocker χρησιμοποιεί μια ποικιλία προηγμένων δυνατοτήτων που του επιτρέπει να κρυπτογραφεί εικονικούς σκληρούς δίσκους και να κλείνει τα ανοιχτά αρχεία ώστε να τα κρυπτογραφήσει.

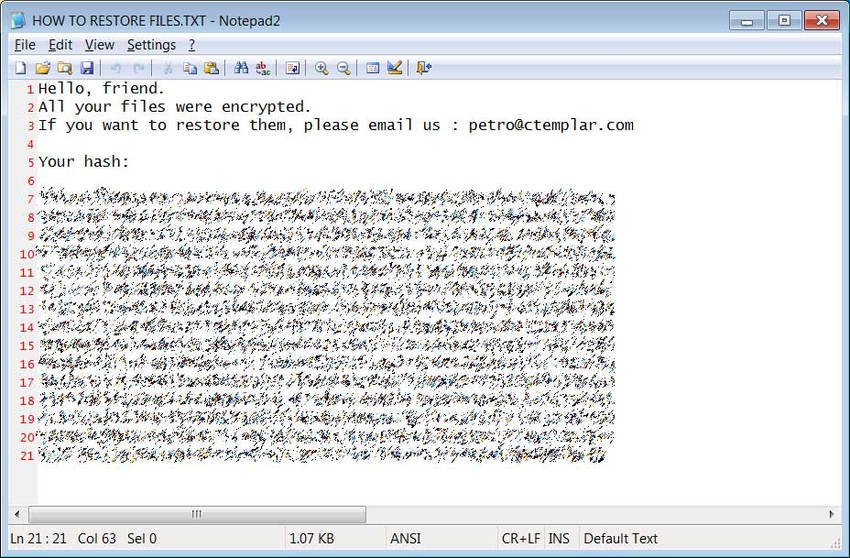

Το RegretLocker ανακαλύφθηκε τον Οκτώβριο του 2020 και είναι ένα απλό ransomware από την άποψη της εμφάνισης, καθώς δεν περιέχει ένα εκφοβιστικό μήνυμα για λύτρα, και αντί για ένα ιστότοπο Tor χρησιμοποιεί ένα email για επικοινωνία.

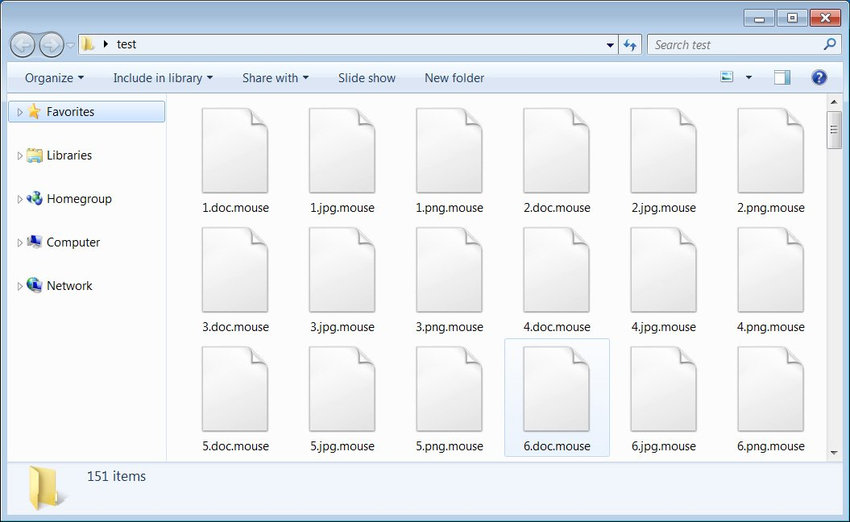

Κατά την κρυπτογράφηση των αρχείων, το RegretLocker προσθέσει την επέκταση .mouse με αβλαβείς ήχους στα κρυπτογραφημένα ονόματα αρχείων.

Αυτό όμως που το κάνει ιδιαίτερα επικίνδυνο είναι οι προηγμένες δυνατότητες που διαθέτει και που συνήθως δεν βλέπουμε σε μολύνσεις ransomware. Δείτε πως δουλεύει:

Κατά τη δημιουργία μιας εικονικής μηχανής Windows Hyper-V, δημιουργείται και αποθηκεύεται ένας εικονικός σκληρός δίσκος σε ένα αρχείο VHD ή VHDX.

Αυτά τα εικονικά αρχεία σκληρού δίσκου περιέχουν μια εικόνα ακατέργαστου δίσκου, συμπεριλαμβανομένου του πίνακα διαμερισμάτων, και όπως οι κανονικές μονάδες δίσκου, μπορεί να κυμαίνονται σε μέγεθος από μερικά gigabyte έως terabyte.

Όταν ένα ransomware κρυπτογραφεί αρχεία σε έναν υπολογιστή, δεν είναι αποτελεσματικό όταν κρυπτογραφεί ένα μεγάλο αρχείο καθώς επιβραδύνει την ταχύτητα της διαδικασίας κρυπτογράφησης.

Σε ένα δείγμα του ransomware RegretLocker που ανακαλύφθηκε από το MalwareHunterTeam και αναλύθηκε από το Vitali Kremez της Advanced Intel , το RegretLocker χρησιμοποιεί μια ενδιαφέρουσα τεχνική τοποθέτησης ενός αρχείου εικονικού δίσκου έτσι ώστε κάθε ένα από τα αρχεία του να μπορεί να κρυπτογραφηθεί ξεχωριστά.

Για να γίνει αυτό, το RegretLocker χρησιμοποιεί τις λειτουργίες Windows Virtual Storage API OpenVirtualDisk, AttachVirtualDisk και GetVirtualDiskPhysicalPath για να τοποθετήσει εικονικούς δίσκους. Aναζητά συγκεκριμένα το VHD και το τοποθετεί όταν εντοπιστεί.

Μόλις η εικονική μονάδα τοποθετηθεί ως φυσικός δίσκος στα Windows, το ransomware μπορεί να κρυπτογραφήσει το καθένα ξεχωριστά, γεγονός που αυξάνει την ταχύτητα κρυπτογράφησης.

Εκτός από τη χρήση του Virtual Storage API, το RegretLocker χρησιμοποιεί επίσης το Windows Restart Manager API για τον τερματισμό διαδικασιών ή υπηρεσιών Windows που διατηρούν ένα αρχείο ανοιχτό κατά τη διάρκεια της κρυπτογράφησης.

Η δυνατότητα Windows Restart Manager χρησιμοποιείται μόνο από μερικά ransomware όπως ta REvil (Sodinokibi ), Ryuk, Conti, ThunderX/Ako, Medusa Locker, SamSam και LockerGoga .

Το RegretLocker δεν είναι μέχρι στιγμής και πολύ ενεργό, αλλά είναι μια νέα οικογένεια που πρέπει να παρακολουθούμε.