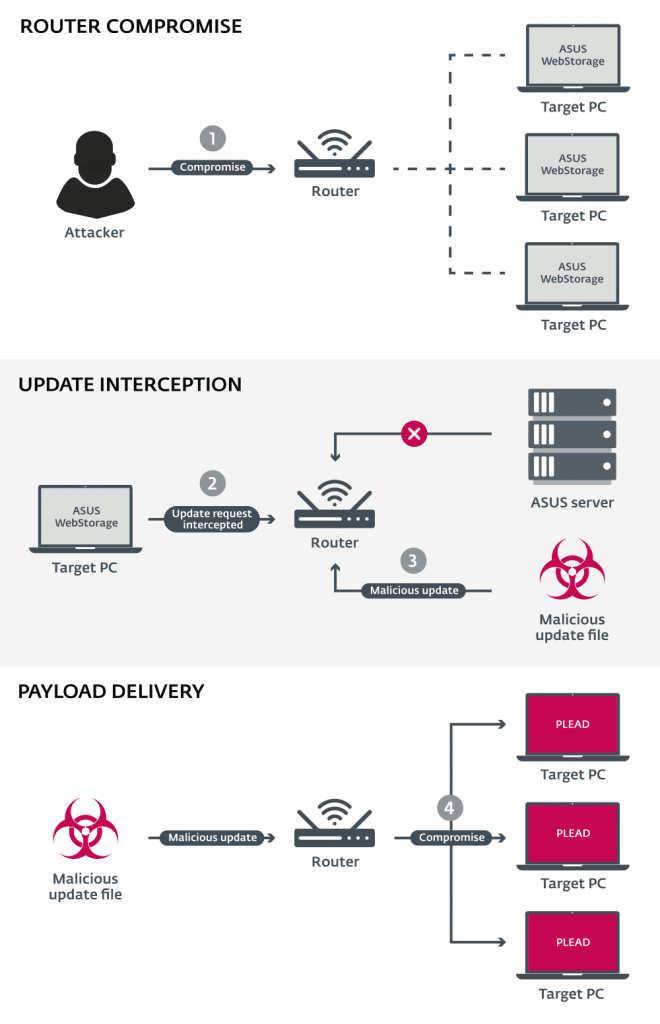

Οι ερευνητές της ESET ανακάλυψαν πρόσφατα ότι για να εξαπλώσουν το κακόβουλο λογισμικό Plead, οι κυβερνοεγκληματίες χρησιμοποιούν παραβιασμένους routers και επιθέσεις man–in–the–middle (MitM) ενάντια στο νόμιμο λογισμικό ASUS WebStorage. Η ESET εντόπισε τη νέα αυτή δραστηριότητα στην Ταϊβάν, όπου το malware Plead εμφανίζει πιο ενεργή εξάπλωση.

Σύμφωνα και με παλιότερες αναφορές, το Plead χρησιμοποιείται από την ομάδα κυβερνοεγκληματιών BlackTech σε στοχευμένες επιθέσεις, κυρίως για κυβερνοκατασκοπεία στην Ασία.

Στα τέλη Απριλίου του 2019, οι ερευνητές της ESET, χρησιμοποιώντας τα συστήματα τηλεμετρίας της εταιρείας, παρατήρησαν πολλές προσπάθειες για την εξάπλωση αυτού του κακόβουλου λογισμικού με έναν ασυνήθιστο τρόπο. Συγκεκριμένα, η δημιουργία και η εκτέλεση του backdoor Plead γινόταν μέσα από μια νόμιμη εφαρμογή με το όνομα AsusWSPanel.exe.

Αυτή η εφαρμογή ανήκει στον client μιας υπηρεσίας αποθήκευσης στο cloud που ονομάζεται ASUS WebStorage. Το εκτελέσιμο αρχείο διαθέτει την ψηφιακή υπογραφή της ASUS Cloud Corporation.

H ESET υποψιάζεται ότι πρόκειται πιθανά για ένα σενάριο επίθεσης man–in–the–middle, όπως εξηγεί ο Anton Cherepanov, συγγραφέας της συγκεκριμένης έρευνας: «Το λογισμικό ASUS WebStorage είναι ευάλωτο σε αυτό το είδος επίθεσης. Συγκεκριμένα, για την ενημέρωση του λογισμικού απαιτείται χρήση HTTP.

Μόλις ληφθεί μια ενημέρωση και είναι έτοιμη να εκτελεστεί, το λογισμικό δεν επικυρώνει την αυθεντικότητά του πριν από την εκτέλεση. Έτσι, αν οι εισβολείς παρέμβουν στη διαδικασία, μπορούν να προωθήσουν μια κακόβουλη ενημέρωση».

Σύμφωνα με έρευνα που έχει δημοσιευθεί στο παρελθόν σχετικά με το θέμα, το malware Plead παραβιάζει επίσης ευάλωτους routers ενώ μπορεί και να τους χρησιμοποιεί ως διακομιστές C&C για το κακόβουλο λογισμικό. «Η έρευνα εντόπισε ότι στους περισσότερους οργανισμούς που έχουν πέσει θύματα της επίθεσης, οι routers που χρησιμοποιούνται είναι του ίδιου κατασκευαστή.

Επιπλέον, υπάρχει πρόσβαση μέσω internet στους πίνακες ελέγχου αυτών των router.

Infographic: Σενάριοεπίθεσης man-in-the-middle

Στο παραπάνω πληροφοριακό γράφημα παρουσιάζεται το πιο πιθανό σενάριο που χρησιμοποιούν οι εισβολείς για να μεταφέρουν το κακόβουλο ωφέλιμο φορτίο στο στόχο τους μέσω παραβιασμένων routers.

Πιστεύουμε επομένως ότι μια επίθεση MitM σε επίπεδο router είναι το πιο πιθανό σενάριο», προσθέτει ο Anton Cherepanov. Δίνει επίσης μια συμβουλή:

«Είναι πολύ σημαντικό οι developers λογισμικού όχι μόνο να παρακολουθούν προσεκτικά το περιβάλλον τους για πιθανές εισβολές, αλλά και να εφαρμόζουν κατάλληλους μηχανισμούς ενημέρωσης στα προϊόντα τους, που θα είναι ανθεκτικοί στις επιθέσεις MitM».

Ένα δεύτερο πιθανό σενάριο είναι να πρόκειται για επίθεση τύπου γνωστή ως «supply chain attack». Με τις επιθέσεις αυτές, οι εισβολείς μπορούν αθόρυβα να επιτεθούν σε τεράστιο αριθμό στόχων ταυτόχρονα. Ωστόσο, όπως υποστηρίζεται στο σχετικό άρθρο της ESET, είναι ένα λιγότερο πιθανό σενάριο, παρόλο που δεν μπορεί να αποκλειστεί εντελώς.

__________________

- Lenovo foldable PC: παρουσίαση του πρώτου αναδιπλούμενου

- Google: Αυτόματη διαγραφή των δεδομένων σας

- Chrome δεν επιτρέπει την διαγραφή του ιστορικού