Όπως σε όλες οι επιθέσεις, είτε αυτές που είναι βασισμένες σε υπολογιστή είτε αυτές σε στρατιωτικές επιχειρήσεις, η αναγνώριση είναι κρίσιμη και αποτελεί αναπόσπαστο κομμάτι των επιθέσεων. Οι πιθανότητές σας για επιτυχία, μειώνονται σημαντικά σε πάρα πολλές περιπτώσεις όταν δεν γνωρίζεται σημαντικές πληροφορίες για τον στόχο σας.

Σε όλες τις περιπτώσεις, η επιτυχία αυξάνεται αρκετά όσο περισσότερα στοιχεία γνωρίζετε για τον στόχο σας. Έτσι, σε αυτό το άρθρο, θα σας δείξω αρκετούς τρόπους για να επαναπροσδιορίσετε έναν πιθανό στόχο.

![]()

Χρήση του Bluez για Αναγνώριση Bluetooth

Το BlueZ είναι το προεπιλεγμένο πρωτόκολλο Bluetooth σε σχεδόν κάθε έκδοση του Linux, συμπεριλαμβανομένου του Kali Linux που είναι βασισμένο στο Debian. Το BlueZ ήταν επίσης το προεπιλεγμένο πρωτόκολλο Bluetooth τόσο στο Mac OS X όσο και στο Android μέχρι πρόσφατα.

Το πρωτόκολλο Bluetooth έχει πολλά ενσωματωμένα εργαλεία που μπορούμε να χρησιμοποιήσουμε για επανεξέταση και δεδομένου ότι βρίσκονται σε σχεδόν κάθε διανομή του Linux,, μπορούν να χρησιμοποιηθούν από όλους μας. (Θα χρησιμοποιήσουμε επίσης ορισμένα εξειδικευμένα εργαλεία για την επανεξέταση Bluetooth στο Kali).

Βήμα 1: Ενεργοποιήστε τα Bluetooth στα Kali

Ας ξεκινήσουμε ενεργοποιώντας το Kali και ανοίγοντας μια γραμμή εντολών. Ελπίζω να είναι αυτονόητο ότι χρειάζεστε έναν προσαρμογέα Bluetooth συμβατό με Linux για να συνεχίσετε από εδώ και πέρα.

Βήμα 2: Χρησιμοποιήστε το Hciconfig για να ενεργοποιήσετε τον προσαρμογέα Bluetooth

Το πρώτο βήμα είναι να ελέγξουμε εάν ο προσαρμογέας Bluetooth μας αναγνωρίζεται και είναι ενεργοποιημένος. Μπορούμε να το ελέγξουμε με ένα ενσωματωμένο εργαλείο BlueZ που ονομάζεται hciconfig:

kali > hciconfig

Όπως μπορείτε να δείτε σε αυτό το στιγμιότυπο οθόνης, έχουμε έναν προσαρμογέα Bluetooth που έχει διεύθυνση MAC 10:AE:60:58:F1:37. Η στοίβα Bluetooth την έχει ονομάσει “hci0”. Τώρα, ας βεβαιωθούμε ότι είναι ενεργοποιημένο και έτοιμο για χρήση:

kali > hciconfig hci0 up

Βήμα 3: Σάρωση για συσκευές Bluetooth με το Hcitool

Το BlueZ διαθέτει επίσης μερικά εξαιρετικά εργαλεία γραμμής εντολών (cli) για σάρωση συσκευών Bluetooth. Αυτά βρίσκονται στο hcitool. Ας χρησιμοποιήσουμε πρώτα το τμήμα σάρωσης αυτού του εργαλείου για να αναζητήσουμε συσκευές Bluetooth που στέλνουν τα beacon εντοπισμού τους (σε λειτουργία εντοπισμού πάντα).

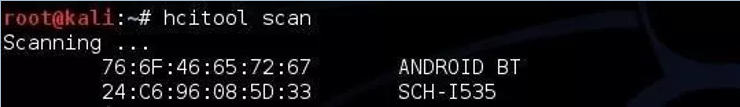

kali > hcitool scan

Στο παραπάνω στιγμιότυπο οθόνης, μπορείτε να δείτε ότι βρέθηκαν δύο συσκευές, το ANDROID BT και το SCH-I535. Τώρα, ας δοκιμάσουμε την εντολή inquiry (inq) στο hcitool για να συγκεντρώσουμε περισσότερες πληροφορίες σχετικά με αυτές τις δύο συσκευές:

kali > hcitool inq

Σημειώστε ότι εμφανίζει επίσης το clock offset και την κλάση. Η κλάση υποδεικνύει τι τύπο συσκευής Bluetooth είναι και μπορούμε να αναζητήσουμε τον κωδικό μεταβαίνοντας στην ιστοσελίδα Service Discovery στον ιστότοπο Bluetooth SIG για να δούμε τι είδους συσκευή είναι ή όπως θα δούμε αργότερα, κάποια εργαλεία θα το κάνουν αυτό για εμάς.

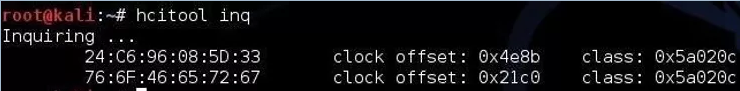

Το Hcitool είναι μια ισχυρή διεπαφή γραμμής εντολών που μπορεί να κάνει πολλά πράγματα. Στο παρακάτω στιγμιότυπο οθόνης, μπορείτε να δείτε μερικές από τις εντολές που μπορεί να εκτελέσει.

Πολλά από τα εργαλεία χακαρίσματος Bluetooth που θα χρησιμοποιήσουμε σε μελλοντικά μας άρθρα, χρησιμοποιούν απλώς αυτές τις εντολές σε ένα script. Μπορείτε εύκολα να δημιουργήσετε το δικό σας εργαλείο χρησιμοποιώντας αυτές τις εντολές στο δικό σας script.

Βήμα 4: Σάρωση για υπηρεσίες με το Sdptool

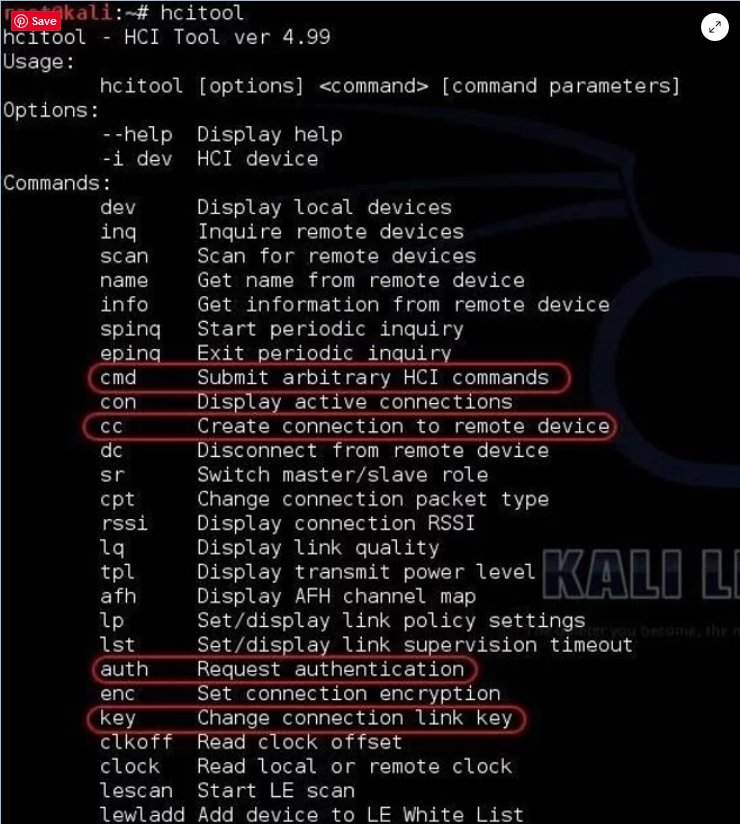

Το πρωτόκολλο εντοπισμού υπηρεσιών (SDP) είναι ένα πρωτόκολλο Bluetooth για την αναζήτηση όλων των υπηρεσιών. Το BlueZ διαθέτει ένα εργαλείο που ονομάζεται sdptool που είναι σε θέση να ελέγξει σε μια συσκευή όλες τις υπηρεσίες που διαθέτει. Μπορούμε να το χρησιμοποιήσουμε πληκτρολογώντας την ακόλουθη εντολή:

Εδώ μπορούμε να δούμε ότι αυτό το εργαλείο εντόπισε όλες τις πληροφορίες για τις υπηρεσίες που μπορεί να χρησιμοποιεί αυτή η συσκευή.

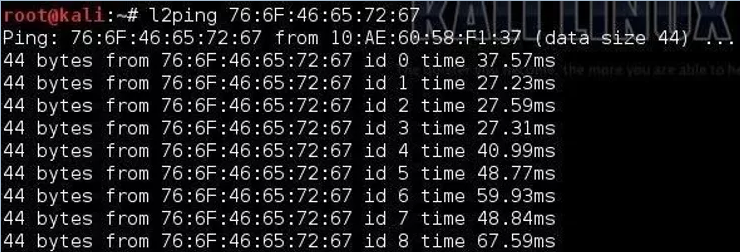

Βήμα 5: Προσδιορίστε εάν οι συσκευές Bluetooth είναι προσβάσιμες με L2ping

Τώρα που έχουμε τις διευθύνσεις MAC όλων των κοντινών συσκευών, μπορούμε να τους κάνουμε ping, είτε βρίσκονται σε λειτουργία εντοπισμού είτε όχι, για να δούμε αν είναι προσβάσιμες.

Αυτό υποδηλώνει ότι η συσκευή με διεύθυνση MAC 76:6F:46:65:72:67 βρίσκεται εντός εμβέλειας και είναι προσβάσιμη.

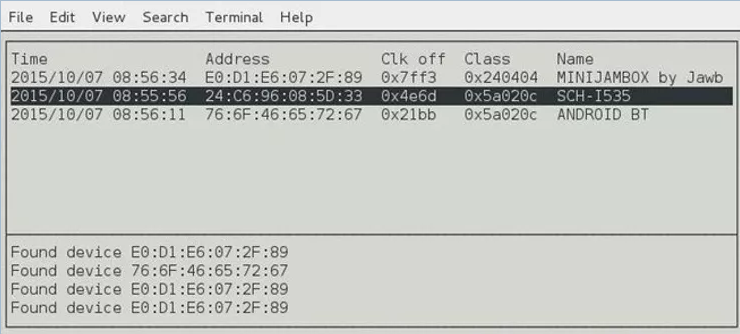

Βήμα 6: Σάρωση για συσκευές Bluetooth με το BTScanner

Για όσους από εσάς αισθάνεστε πιο άνετα με ένα εργαλείο που βασίζεται σε GUI, η διανομή Kali διαθέτει το πρόγραμμα BTScanner. Απλώς πληκτρολογήστε:

kali > btscanner

Όταν πληκτρολογείτε BTScanner, ανοίγει μια στοιχειώδη διεπαφή GUI με εντολές στο κάτω μέρος. Για να κάνετε μια σάρωση, απλώς πληκτρολογήστε το γράμμα “i” στο πληκτρολόγιό σας. Σε αυτήν την περίπτωση, το BTScanner βρήκε τα δύο που βρήκα με το hcitool, καθώς και ένα επιπλέον, το MINIJAMBOX.

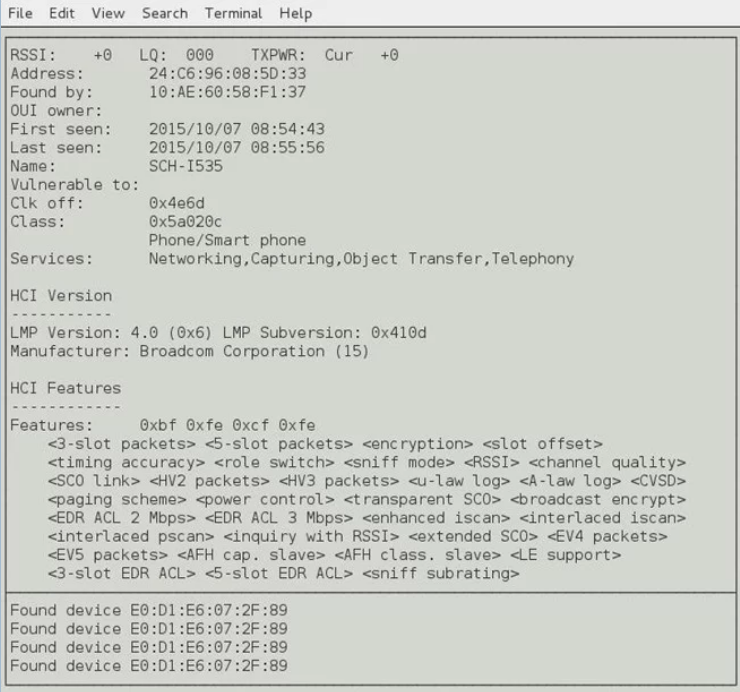

Για να συγκεντρώσετε περισσότερες πληροφορίες σχετικά με τη συσκευή, απλώς τοποθετήστε τον κέρσορα πάνω από τη συσκευή και πατήστε Enter στο πληκτρολόγιό σας. Στη συνέχεια θα εμφανίσει όλες τις πληροφορίες που έχει συγκεντρώσει για τη συσκευή, παρόμοια με το sdptool.

Αυτές είναι οι πληροφορίες σχετικά με τη συσκευή SCH-I535. Παρατηρήστε περίπου το ένα τρίτο της οθόνης κάτω, στην κατηγορία, το προσδιορίζει ως “Τηλέφωνο/Έξυπνο τηλέφωνο” από τον αριθμό κατηγορίας του, 0x5a020c.

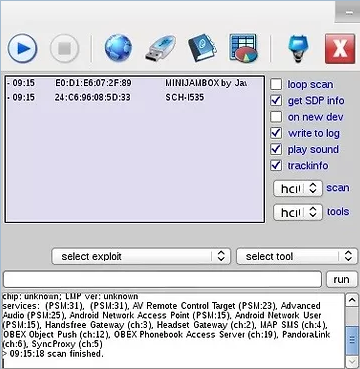

Βήμα 7: Bluetooth Sniffing με το BlueMaho

Έχουμε ακόμα ένα εργαλείο στο Kali που μπορούμε να χρησιμοποιήσουμε για σάρωση Bluetooth, που ονομάζεται BlueMaho, ένα ενσωματωμένο εργαλείο σάρωσης/χακαρίσματος Bluetooth. Εδώ θα το χρησιμοποιήσουμε απλώς για σάρωση. Μπορείτε να ξεκινήσετε το GUI του BlueMaho πληκτρολογώντας:

kali > bluemaho.py

Ανοίγει ένα GUI όπως αυτό παρακάτω. Εδώ, έκανα κλικ στο “get SDP info” και πάτησα το κουμπί αναπαραγωγής στα αριστερά. Το BlueMaho ξεκινά τη σάρωση για συσκευές που μπορούν να εντοπιστούν και όπως και τα υπόλοιπα εργαλεία, βρίσκει δύο συσκευές Bluetooth.

Στο κάτω παράθυρο, το BlueMaho εμφανίζει περισσότερες πληροφορίες από τις σαρωμένες συσκευές. Αντέγραψα αυτές τις πληροφορίες και τις τοποθέτησα σε ένα αρχείο κειμένου για να σας διευκολύνω για να τις διαβάσετε:

Σημειώστε ότι εμφανίζει το όνομα της πρώτης συσκευής “MINIJAMBOX” και στη συνέχεια, περιγράφει τον τύπο της συσκευής ως “Ήχος/Βίντεο, Προφίλ ακουστικών.” Η δεύτερη συσκευή αναγνωρίζεται ως “SCH-I535” και μας έδειξε ότι ο τύπος της συσκευής είναι “Τηλέφωνο, Έξυπνο τηλέφωνο”.

Κάπου εδώ φτάσαμε και στο τέλος του δεύτερου μέρους της σειράς των οδηγών μας “Bluetooth Hacking: Το πιο ευάλωτο πρωτόκολλο μετάδοσης δεδομένων!”. Μείνετε συντονισμένοι καθώς έρχεται και το επόμενο μέρος που θα είναι ακόμα πιο ενδιαφέρον.