Η τεχνολογία Bluetooth συχνά παραβλέπεται από ειδικούς ασφαλείας και κυνηγούς σφαλμάτων σε σύγκριση με άλλα πρωτόκολλα. Η εξαιρετικά εκλεκτική και κατακερματισμένη φύση των συσκευών που βασίζονται στο Bluetooth σημαίνει ότι μερικοί ενδέχεται ποτέ να μην εκδίδουν ασφαλείς ενημερώσεις.

Θα χρειαστούν εβδομάδες ή μήνες για ορισμένους κατασκευαστές προϊόντων να εφαρμόσουν ενημερώσεις στον κώδικα του λογισμικού, ενώ άλλοι μπορεί ποτέ να μην εκδώσουν ενημερώσεις ασφαλείας.

Για το λόγο αυτό, μπορεί να υπάρξει ένας μεγάλος αριθμός τρωτών σημείων στο Bluetooth, οπού το BlueBorne μπορεί να είναι μόνο η κορυφή του παγόβουνου.

Στο τρίτο κομμάτι της σειράς Bluetooth Hacking, θα δούμε πώς μπορούμε να πάρουμε πρόσβαση στη συσκευή του θύματος με την εφαρμογή BlueBorne.

Ας ξεκινήσουμε!

Το πρώτο βήμα φυσικά είναι να έχετε μια unpatched συσκευή. Θα χρησιμοποιήσω ένα παλαιότερο τηλέφωνο LG που έχω στο εργαστήριό μου μόνο για αυτό το σκοπό.

Φυσικά, θα χρειαστείτε έναν προσαρμογέα BlueTooth για να επικοινωνήσετε με τον στόχο σας. Υπάρχουν αρκετοί προσαρμογείς BlueTooth που είναι συμβατοί με το Linux, αλλά εγώ θα χρησιμοποιήσω έναν από την Pluggable που είναι Plug-n-Play συμβατός με το λειτουργικό μας σύστημα Kali Linux.

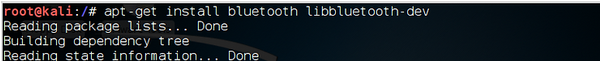

Στη συνέχεια, πρέπει να εγκαταστήσουμε τις εξαρτήσεις στο Kali μας.

kali > apt-get install bluetooth libbluetooth-dev

kali > pip install pybluez

kali > pip install pwntools

Παρόλο που η Armis ανέπτυξε αυτά τα exploits, δεν τα έχει δώσει στη δημοσιότητα. Ευτυχώς, ένας ερευνητής ασφαλείας ανέπτυξε ένα python script βασισμένο σε αυτά της Armis. Μπορείτε να το βρείτε στο github.com. Απλά κατεβάστε το στο σύστημά σας όπως θα δούμε παρακάτω.

kali > git clone https://github.com/ojasookert/CVE-2017-0785

Αφού το κατεβάσετε , θα δείτε να δημιουργείται ένας νέος κατάλογος, CVE-2017-0785.

Θα δείτε ένα αρχείο README.md και το python script CVE-2017-0785.py. Εμάς φυσικά μας ενδιαφέρει το δεύτερο και αυτό θα τρέξουμε.

kali > cd CVE-2017-0785

kali > chmod 755 CVE-2017-0785.py

Τώρα που έχουμε τις εξαρτήσεις μας και έχουμε εγκαταστήσει το Python script επιτυχώς, το μόνο που απομένει είναι να λάβουμε τη διεύθυνση MAC του στόχου μας, όπως έδειξα στο BlueTooth Hacking, Μέρος 2, μπορούμε να σαρώσουμε για συσκευές BlueTooth με το εργαλείο hcitool.

kali > hcitool scan

Αυτό το βοηθητικό πρόγραμμα θα αναζητήσει όλες τις διαθέσιμες συσκευές BlueTooth εντός εμβέλειας.

Τώρα, έχουμε όλα όσα χρειαζόμαστε για να εκμεταλλευτούμε τη συσκευή BlueTooth και να εξάγουμε τα αρχεία από τη μνήμη της. Για να εκτελέσουμε το exploit, απλά πληκτρολογούμε python, το όνομα του script και TARGET= ακολουθούμενο από τη διεύθυνση mac του στόχου μας.

kali > python CVE-2017-785.py TARGET=

Το πρόγραμμά μας εκμεταλλεύτηκε τον στόχο και έλαβε τα πρώτα 30 bytes από τη μνήμη! Φυσικά, μπορούμε να επεξεργαστούμε το script για να λάβουμε ακόμα περισσότερη μνήμη από τον στόχο μας.

κάπου εδώ φτάσαμε και στο τέλος του τρίτου μέρους. Μείνετε συντονισμένοι καθώς έρχεται σύντομα το τέταρτο και τελευταίο μέρος της σειράς οδηγών BlueTooth Hacking.

nice work