Η εταιρεία ασφαλείας SentinelOne δημοσίευσε σήμερα νέα που θα πρέπει να θέσουν τη Microsoft σε υψηλό επίπεδο συναγερμού. Η εταιρεία ανακάλυψε ότι η εφαρμογή ασφαλείας του Redmond (Microsoft Defender) χρησιμοποιείται για τη φόρτωση του Cobalt Strike malware σε πιθανά θύματα.

Οι υπεύθυνοι της επίθεσης σε αυτήν την περίπτωση είναι οι διαχειριστές του LockBit Ransomware as a Service (RaaS) και χρησιμοποιούν το αποκλειστικό εργαλείο γραμμής εντολών του Microsoft Defender που ονομάζεται “mpcmdrun.exe”, μεταξύ άλλων, για να μολύνουν υπολογιστές.

Μια ανάρτηση στο blog της SentinelOne περιγράφει αυτή τη νέα επίθεση:

Κατά τη διάρκεια μιας πρόσφατης έρευνας, διαπιστώσαμε ότι hackers έκαναν κατάχρηση του εργαλείου γραμμής εντολών του Windows Defender MpCmdRun.exe για την αποκρυπτογράφηση και τη φόρτωση ωφέλιμων φορτίων του Cobalt Strike.

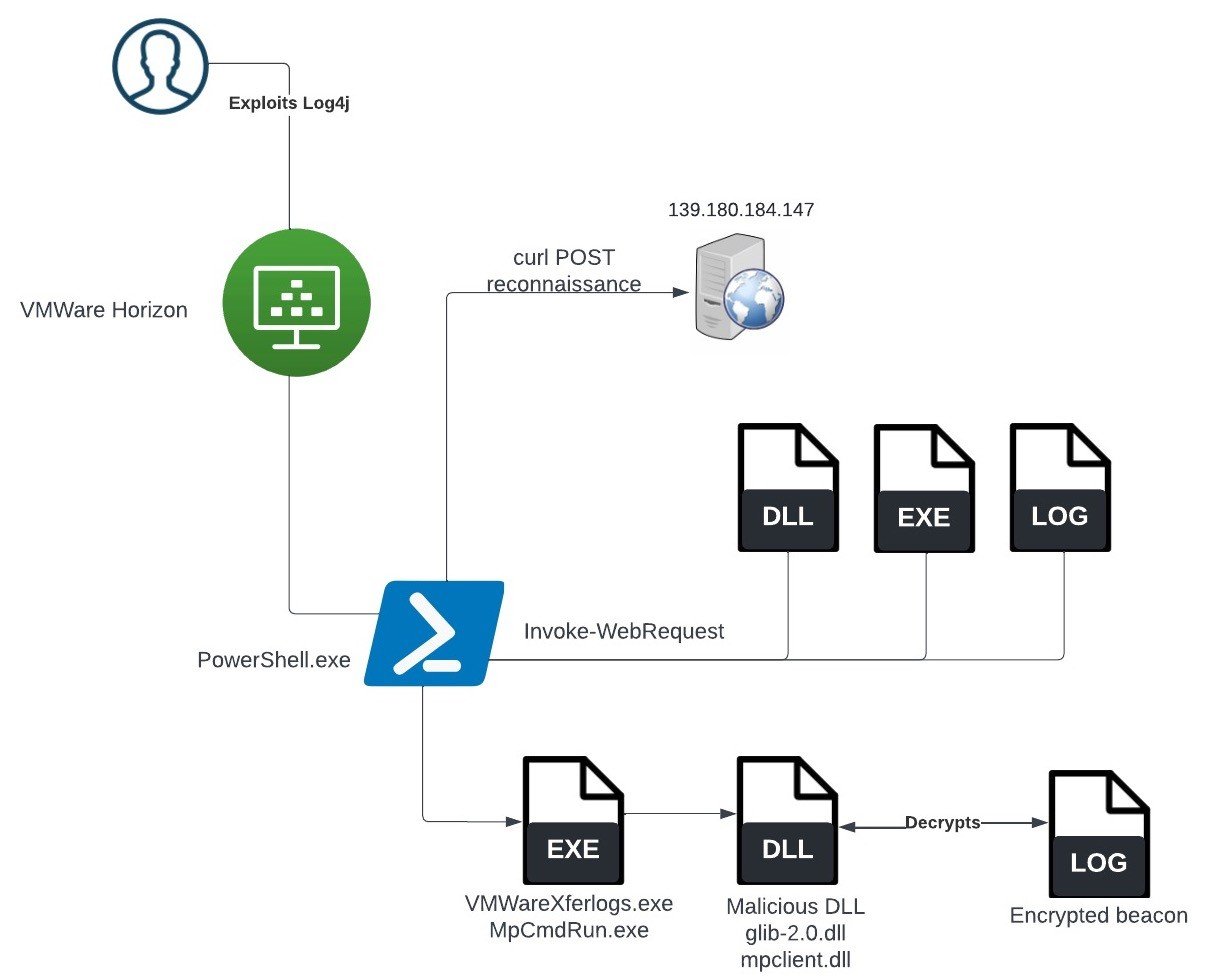

Η διαδικασία της επίθεσης λειτουργεί σχεδόν με τον ίδιο τρόπο όπως μια προηγούμενη επίθεση με το VMware CLI. Οι hackers εκμεταλλεύονται ουσιαστικά την ευπάθεια Log4j για να κατεβάσουν το MpCmdRun, το κακόβουλο αρχείο DLL “mpclient” και το κρυπτογραφημένο αρχείο του Cobalt Strike από τον διακομιστή Command-and-Control (C2) για να μολύνουν το σύστημα ενός πιθανού θύματος.

Το MpCmd.exe χρησιμοποιείται ουσιαστικά για το side-load ενός κακάβουλου mpclient.dll, το οποίο φορτώνει και αποκρυπτογραφεί το Cobalt Strike από το αρχείο c0000015.log.

Το παρακάτω διάγραμμα δείχνει την αλυσίδα της επίθεσης:

Indicators of Compromise

| IoC | Description |

| a512215a000d1b21f92dbef5d8d57a420197d262 | Malicious glib-2.0.dll |

| 729eb505c36c08860c4408db7be85d707bdcbf1b | Malicious glib-2.0.dll |

| c05216f896b289b9b426e249eae8a091a3358182 | Malicious glib-2.0.dll |

| 10039d5e5ee5710a067c58e76cd8200451e54b55 | Malicious glib-2.0.dll |

| ff01473073c5460d1e544f5b17cd25dadf9da513 | Malicious glib-2.0.dll |

| e35a702db47cb11337f523933acd3bce2f60346d | Encrypted Cobalt Strike payload – c0000015.log |

| 82bd4273fa76f20d51ca514e1070a3369a89313b | Encrypted Cobalt Strike payload – c0000015.log |

| 091b490500b5f827cc8cde41c9a7f68174d11302 | Decrypted Cobalt Strike payload – c0000015.log |

| 0815277e12d206c5bbb18fd1ade99bf225ede5db | Encrypted Cobalt Strike payload – c0000013.log |

| eed31d16d3673199b34b48fb74278df8ec15ae33 | Malicious mpclient.dll |

| 149.28.137[.]7 | Cobalt Strike C2 |

| 45.32.108[.]54 | IP where the attacker staged the malicious payloads to be downloaded |

| 139.180.184[.]147 | Attacker C2 used to receive data from executed commands |

| info.openjdklab[.]xyz | Domain used by the mpclient.dll |

Διαβάστε περισσότερες τεχνικές λεπτομέρειες στην επίσημη ιστοσελίδα.