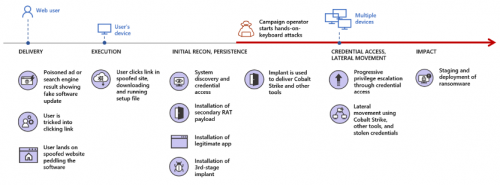

Οι δημιουργοί Ransomware χρησιμοποιούν κακόβουλες ψεύτικες διαφημίσεις, για ενημερώσεις του Microsoft Teams, με σκοπό να μολύνουν με backdoors συστήματα του Cobalt Strike, ώστε να θέσουν σε κίνδυνο το υπόλοιπο δίκτυο.

Οι επιθέσεις ransomware εδώ και πολύ καιρό στοχεύουν οργανισμούς σε διάφορες βιομηχανίες, αλλά οι πιο πρόσφατες επικεντρώθηκαν στον τομέα της εκπαίδευσης, ο οποίος εξαρτάται από λύσεις τηλεδιάσκεψης λόγω των περιορισμών του Covid-19.

Οι επιθέσεις του FakeUpdates εμφανίστηκαν το 2019 με την παράδοση του ransomware DoppelPaymer. Αλλά φέτος, οι καμπάνιες κακόβουλης διαφήμισης έριξαν το ransomware WastedLocker και έδειξαν τεχνική εξέλιξη.

Πιο πρόσφατα, οι hackers εκμεταλλεύτηκαν την κρίσιμη ευπάθεια του ZeroLogon (CVE-2020-1472) για να αποκτήσουν πρόσβαση διαχειριστή στο δίκτυο. Αυτό συνέβη μέσω του πλαισίου JavaScript SocGholish, που βρέθηκε νωρίτερα φέτος σε δεκάδες παραβιασμένες ιστοσελίδες εφημερίδων που ανήκουν στην ίδια εταιρεία.

Η τοποθέτηση των κακόβουλων ψεύτικων διαφημίσεων που δελεάζουν τους ανυποψίαστους χρήστες να κάνουν κλικ σε αυτήν για να εγκαταστήσουν μια ενημέρωση, ήταν παγιδευμένη με injection.

Σε τουλάχιστον μία επίθεση που εντόπισε η Microsoft, οι απατεώνες είχαν βάλει ως στόχο το λογισμικό Teams. Μοίραζαν διαφημίσεις του Teams με κακόβουλους συνδέσμους. Κάνοντας κλικ στο σύνδεσμο, γινόταν η λήψη ενός payload που εκτέλεσε ένα PowerShell script για την ανάκτηση πιο κακόβουλου περιεχομένου.

Εγκαθιστούσε επίσης και ένα νόμιμο αντίγραφο των Microsoft Teams στο σύστημα, για να μην υποψιαστούν τα θύματα.

Η Microsoft λέει ότι σε πολλές περιπτώσεις το αρχικό payload ήταν το Predator the Thief infostealer, το οποίο στέλνει στον εισβολέα ευαίσθητες πληροφορίες όπως διαπιστευτήρια, πρόγραμμα περιήγησης και δεδομένα πληρωμής. Άλλο κακόβουλο λογισμικό που διανέμεται με αυτόν τον τρόπο περιλαμβάνει το Bladabindi (NJRat) backdoor και το ZLoader stealer.

Το κακόβουλο λογισμικό κατέβαζε επίσης άλλα payloads , με το Cobalt Strike beacons να είναι ανάμεσά τους, επιτρέποντας έτσι στον εισβολέα να ανακαλύψει πώς θα μπορούσε να κινηθεί πλευρικά στο δίκτυο.

Η Microsoft προειδοποιεί ότι τα ίδια μοτίβα που παρατηρήθηκαν στις καμπάνιες FakeUpdates που χρησιμοποιούν το δέλεαρ της ενημέρωσης του Teams , βρέθηκαν σε τουλάχιστον άλλα έξι είδη επιθέσεων. Σε ορισμένες παραλλαγές της ίδιας επίθεσης, ο εισβολέας χρησιμοποίησε την υπηρεσία συντόμευσης διευθύνσεων URL IP Logger.

Η Microsoft συνιστά τη χρήση προγραμμάτων περιήγησης ιστού που μπορούν να φιλτράρουν και να αποκλείουν κακόβουλους ιστότοπους (απάτη, ηλεκτρονικό ψάρεμα, κακόβουλο λογισμικό και εκμετάλλευση κεντρικών υπολογιστών) μαζί με τη χρήση ισχυρών, τυχαίων κωδικών πρόσβασης για τοπικούς διαχειριστές.

Ο περιορισμός των προνομίων διαχειριστή σε βασικούς χρήστες και η αποφυγή λογαριασμών υπηρεσιών σε ολόκληρο τον τομέα που έχουν τα ίδια δικαιώματα με έναν διαχειριστή, περιλαμβάνονται επίσης στη λίστα μέτρων που θα μειώσουν τον αντίκτυπο μιας επίθεσης.

Για να ελαχιστοποιηθεί το ρίσκο, η Microsoft συνιστά τον αποκλεισμό εκτελέσιμων αρχείων που δεν πληρούν συγκεκριμένα κριτήρια, όπως η ηλικία ή αν δεν βρίσκονται εντός μιας τακτικά διατηρούμενης αξιόπιστης λίστας.

Ο αποκλεισμός κώδικα JavaScript και VBScript από τη λήψη εκτελέσιμου περιεχομένου προσθέτει επίσης σημαντικές άμυνες.