Το FOCA κυκλοφόρησε το 2009 και τώρα βρίσκεται στην τρίτη έκδοση. Παρόλο που μια έκδοση για Linux περιλαμβάνεται στο Kali, είναι αρκετά παλιά. Ας κατεβάσουμε την πιο πρόσφατη έκδοση για Windows και ας τη χρησιμοποιήσουμε για να πραγματοποιήσουμε κάποια αναγνώριση.

Το FOCA είναι ένα εξαιρετικό εργαλείο αναγνώρισης ιστότοπων με πολλά ενδιαφέροντα χαρακτηριστικά και δυνατότητες. Θυμηθείτε, πριν επιτεθείτε σε οποιονδήποτε ιστότοπο, είναι σημαντικό να συγκεντρώσετε όσο το δυνατόν περισσότερες πληροφορίες. Από αυτές τις πληροφορίες, μπορείτε να προσδιορίσετε την επίθεση που είναι πιο πιθανό να λειτουργήσει εναντίον του συγκεκριμένου ιστότοπου ή δικτύου.

Σε αυτόν το οδηγό, θα εξετάσουμε την ικανότητα του FOCA να βρίσκει, να κατεβάζει και να ανακτά αρχεία από ιστότοπους με τα Metadata του αρχείου.

Αυτά τα Metadata μπορούν να μας δώσουν πληροφορίες όπως τους χρήστες (μπορεί να είναι κρίσιμα για την παραβίαση κωδικών πρόσβασης), το λειτουργικό σύστημα (τα exploits είναι ειδικά για το λειτουργικό σύστημα), τις διευθύνσεις ηλεκτρονικού ταχυδρομείου (ενδεχομένως για κοινωνική μηχανική), το λογισμικό που χρησιμοποιείται (και πάλι, τα exploits είναι ειδικά για το λειτουργικό σύστημα και όλο και συχνότερα για την εφαρμογή) και αν είμαστε τυχεροί, τους κωδικούς πρόσβασης.

Βήμα 1: Κατεβάστε το FOCA για Windows

Πρώτον, ας κατεβάσουμε δωρεάν το FOCA που είναι για Windows.

Βήμα 2: Επιλέξτε πού θα αποθηκεύετε τα αποτελέσματα

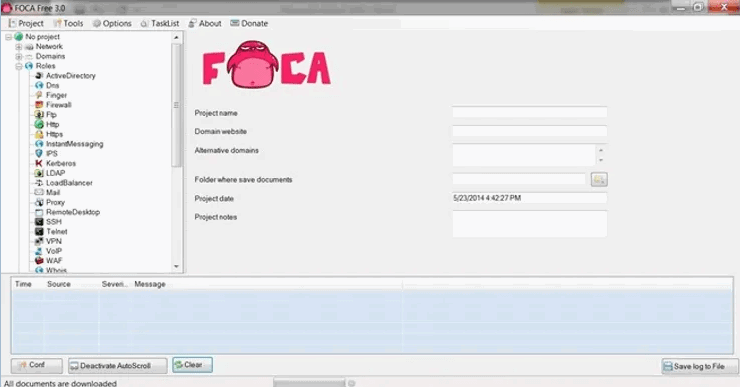

Όταν εγκαταστήσετε το FOCA, θα σας εμφανιστεί μια οθόνη όπως η παρακάτω. Το πρώτο πράγμα που πρέπει να κάνουμε είναι να ξεκινήσουμε ένα νέο project και στη συνέχεια να πούμε στο FOCA πού θέλουμε να αποθηκεύσουμε τα αποτελέσματά μας.

Δημιούργησα έναν νέο κατάλογο στο C:\foca και θα αποθηκεύσω όλα τα αποτελέσματά μου εκεί. Φυσικά, μπορείτε να αποθηκεύσετε τα αποτελέσματά σας όπου σας βολεύει, ή να χρησιμοποιήσετε τον προεπιλεγμένο κατάλογο temp.

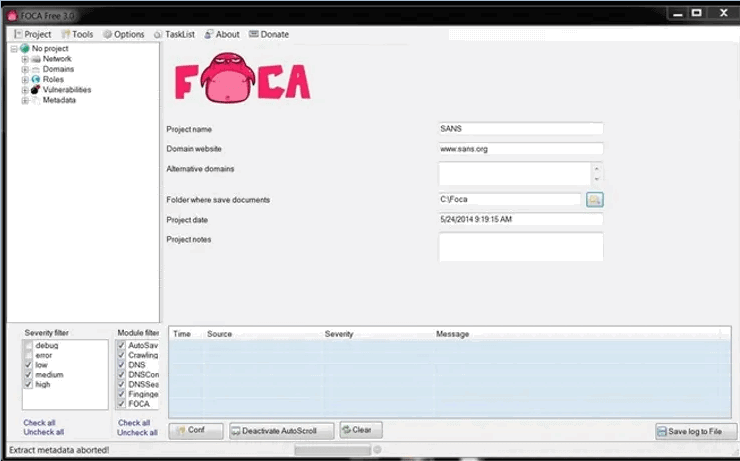

Βήμα 3: Δημιουργία νέου project

Σε αυτόν τον οδηγό, θα ξεκινήσω με ένα project με το όνομα της εταιρείας SANS, η οποία έχει τη διεύθυνση sans.org, και θα αποθηκεύσω τα αποτελέσματά μου στο C:\foca.

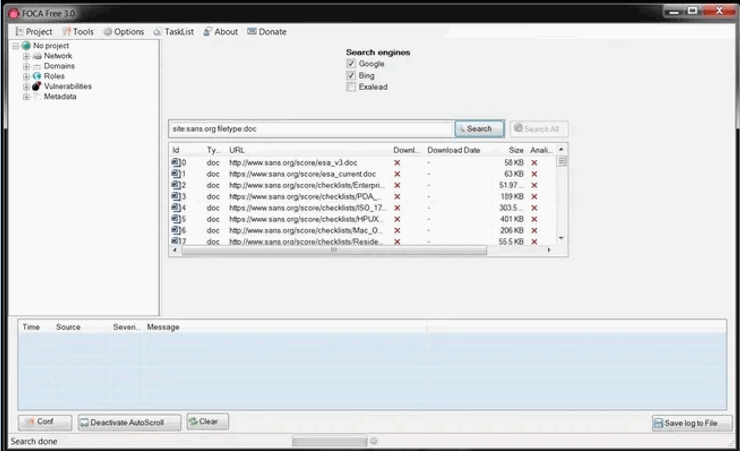

Βήμα 4: Λήψη των Metadata

Μόλις δημιουργήσω το project μου, μπορώ να πάω στον εξερευνητή αντικειμένων στα αριστερά και να επιλέξω Metadata. Αυτό μας επιτρέπει να αντλήσουμε τα Metadata από τα αρχεία στον ιστότοπο που περιέχουν Metadata . Αρχεία όπως .pdf, .doc, .xls, κ.λ.π. περιέχουν Metadata που θα μπορούσαν να είναι χρήσιμα στο χακάρισμα του στόχου σας.

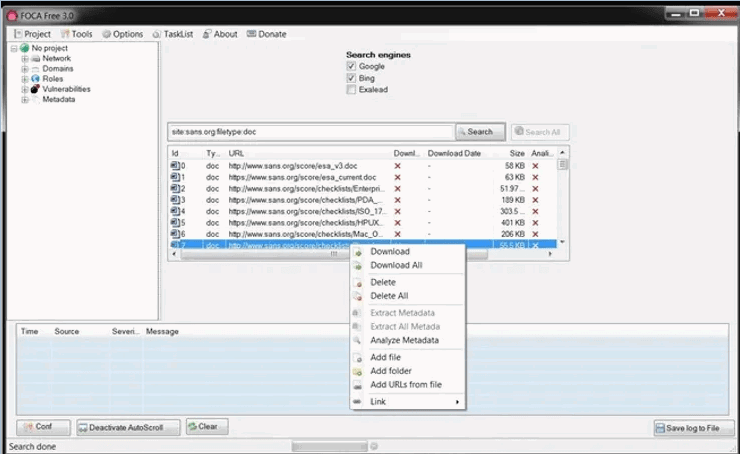

Όταν επιλέγετε Metadata, θα εμφανιστεί μια οθόνη όπως η παρακάτω. Στην περίπτωσή μας εδώ, θα ψάξουμε στο sans.org για αρχεία .doc, οπότε η σύνταξη που πρέπει να τοποθετηθεί στο παράθυρο αναζήτησης είναι:

site:sans.org filetype:doc

Αυτό θα αναζητήσει σε ολόκληρο τον ιστότοπο sans.org, αναζητώντας αρχεία .doc. Όταν πατήσω το κουμπί Search δίπλα στο παράθυρο, θα αρχίσει να ψάχνει και να βρίσκει όλα τα αρχεία .doc στο sans.org.

Φυσικά, αν αναζητούσατε αρχεία .pdf ή άλλα είδη αρχείων, θα βάζατε αυτό το είδος αρχείου. Μπορείτε επίσης να αναζητήσετε πολλαπλούς τύπους αρχείων, αναφέροντάς τους μετά τον τύπο αρχείου, όπως π.χ:

site:sans.org filetype:pdf,doc,xls

Βήμα 5: Λήψη των αρχείων

Μόλις το FOCA ανακτήσει μια λίστα με όλα τα αρχεία .doc, μπορούμε στη συνέχεια να κάνουμε δεξί κλικ σε οποιοδήποτε αρχείο και να κατεβάσουμε το αρχείο στο σκληρό μας δίσκο, να κατεβάσουμε όλα τα αρχεία ή να αναλύσουμε τα Metadata. Επέλεξα να κατεβάσω όλα τα αρχεία .doc που βρήκα στο sans.org.

Βήμα 6: Συλλογή και ανάλυση των Metadata

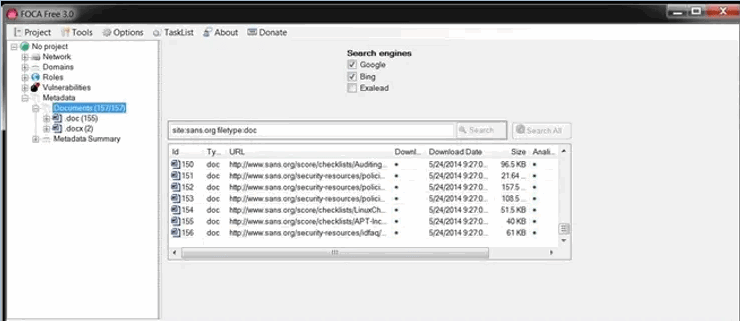

Τώρα που έχουμε κατεβάσει όλα τα αρχεία .doc, επέλεξα να αναλύσω όλα τα μεταδεδομένα τους. Τα αρχεία του Office της Microsoft συλλέγουν σημαντικές ποσότητες δεδομένων καθώς δημιουργούνται και επεξεργάζονται, τις οποίες μπορούμε στη συνέχεια να εξάγουμε.

Όταν επεκτείνουμε το φάκελο Metadata στον εξερευνητή αντικειμένων, μπορείτε να δείτε ότι έχουμε 156 αρχεία .doc και 2 αρχεία .docx.

Οι τύποι των Metadata που συλλέγονται

Ακριβώς κάτω από το φάκελο Metadata documents υπάρχει ένας άλλος φάκελος με τίτλο Metadata Summary. Μπορούμε να κάνουμε κλικ σε αυτόν και αποκαλύπτει τον τύπο των Metadata που έχει συλλέξει από τα αρχεία. Αυτά τα Metadata χωρίζονται σε οκτώ (8) κατηγορίες:

-

Users

-

Folders

-

Printers

-

Software

-

Emails

-

Operating Systems

-

Passwords

-

Servers

Ας δούμε πρώτα τους χρήστες. Όταν κάνουμε κλικ στο Users, βλέπουμε ότι το FOCA έχει συλλέξει τα ονόματα κάθε χρήστη που υπάρχει σε αυτά τα αρχεία.

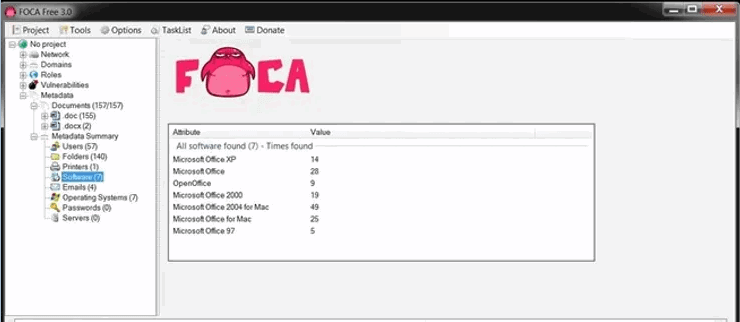

Όταν κάνουμε κλικ στην επιλογή Λογισμικό, μπορούμε να δούμε τις διάφορες εκδόσεις του Microsoft Office που χρησιμοποιήθηκαν, συμπεριλαμβανομένων πέντε (5) χρηστών που δημιούργησαν τα έγγραφά τους με το Office ’97.

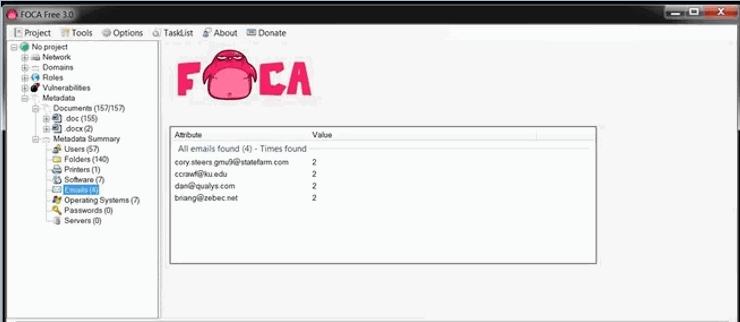

Μπορούμε επίσης να αναζητήσουμε διευθύνσεις ηλεκτρονικού ταχυδρομείου που είναι ενσωματωμένες στα έγγραφα, όπως φαίνεται παρακάτω. Προφανώς, αυτοί οι άνθρωποι είναι πιθανοί στόχοι για μια επίθεση κοινωνικής μηχανικής.

Μπορούμε επίσης να συλλέξουμε στοιχεία για εκτυπωτές, φακέλους, κωδικούς πρόσβασης και διακομιστές από αυτά τα metadata ανάλογα με τα έγγραφα που ανακτούμε. Όλες αυτές οι πληροφορίες μπορούν στη συνέχεια να χρησιμοποιηθούν για να καθορίσουμε ποια είναι η καλύτερη επίθεση εναντίον αυτού του οργανισμού/ιστοσελίδας.