Υπάρχουν πολλά, μα πάρα πολλά εργαλεία στο διαδίκτυο που μπορούν «να σπάσουν», «να ψαρέψουν», «να παρακάμψουν» τους κωδικούς σας πρόσβασης σε οτιδήποτε.

Το κάθε ένα εργαλείο από αυτά είναι εξειδικευμένο και απευθύνεται από τον κωδικό του λειτουργικού σας συστήματος, το κωδικό σας στο wifi, έως και το κωδικό σύνδεσης σας με κάποια υπηρεσία.

Μάθετε να προστατεύεστε. Τα μαθήματα αυτά δεν έχουν σαν σκοπό να σας δείξουν πως να γίνεται εσείς ο hacker , αλλά ποιες μεθόδους χρησιμοποιούν οι hackers και πόσο αποτελεσματικές είναι αυτές.

Μάθημα 3ο – Σπάστε ένα wifi κωδικό με κρυπτογράφηση WPA/WPA2

Πριν ξεκινήσουμε να πούμε οτιδήποτε σας ενημερώνουμε ότι αυτό το μάθημα είναι το 3ο και συνέχεια του 2ου μαθήματος. Πριν προχωρήσετε στη ανάγνωση αυτού του άρθρου παρακαλούμε διαβάστε πρώτα το 2ο μάθημα και το 1ο μάθημα, έτσι ώστε να μπορέσετε να κατανοήσετε ακριβώς αυτά που θα παρουσιάσουμε εδώ σήμερα.

Καταρχήν ας πούμε με όσο το δυνατόν ελάχιστα λόγια τι και πως είναι μία κρυπτογράφηση WPA:

Η σύνηθες έκδοση WPA είναι η personal (και όχι η enterprise) και για αυτή θα σας μιλήσουμε. Είναι κατώτερη της enterprise αλλά είναι αυτή που έχουμε όλοι στα σπίτι μας. Η κατωτερότητα της WPA/WPA2-Personal σε σχέση με την WPA/WPA2-Enterprise οφείλεται στη μέθοδο πιστοποίησης ( authentication ), η οποία για όλους τους client γίνεται μέσω ενός μοναδικού pre-shared key ή PSK, και γιαυτό θα την δείτε να την αναφέρουν και σαν WPA/WPA2-PSK.

Δηλαδή, το access point (AP) ρυθμίζεται με ένα συγκεκριμένο passphrase (ένα αλφαριθμητικό ASCII από 8 ως 63 χαρακτήρες, το γνωστό κωδικό που όλοι βάζετε στο router σας), το οποίο πρέπει να γνωρίζει ο κάθε client για να μπορέσει να περάσει το authentication και να συνδεθεί στο ασύρματο δίκτυο.

Πως όμως λειτουργεί η πιστοποίηση στην WPA; Απολαύστε την διαδικασία και ελπίζουμε να μην “χαθείτε” στην πορεία:

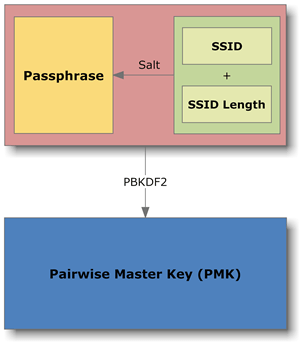

Αρχικά ο βασικός κωδικός στο router, το passphrase δηλαδή, κρυπτογραφείται με την μέθοdο salt (“αλατίζεται” όπως μας αρέσει να λέμε) με το όνομα του δικτύου (ESSID ή αλλιώς SSID) και το μήκος του ονόματος και στη συνέχεια κωδικοποιείται με τη μέθοδο PBKDF2, που αντιστοιχεί σε 4096 διαδοχικά περάσματα του αλγόριθμου SHA-1. Το αποτέλεσμα ονομάζεται PMK (Pairwise Master Key) και ουσιαστικά είναι ένα κλειδί μήκους 256bit.

Προσέξτε ότι μέχρι στιγμής η κρυπτογράφηση έχει μέσα της το passphrase και το όνομα του δικτύου, οπότε το PMK μπορεί να δημιουργηθεί από το ίδιο το router ή άλλο access point, καθώς και από οποιονδήποτε client που γνωρίζει τα δύο αυτά στοιχεία.

Έτσι, όταν ο χρήστης ενός client επιλέξει ένα διαθέσιμο WPA/WPA2 δίκτυο και εισάγει το αντίστοιχο passphrase για να συνδεθεί, ο υπολογιστής του δημιουργεί το PMK και δηλώνει ασύρματα στο access point την επιθυμία του. Ακολουθεί το authentication, μια επικοινωνία τεσσάρων εναλλάξ μηνυμάτων που ξεκινούν από το access point, γνωστή και ως 4-way handshake.

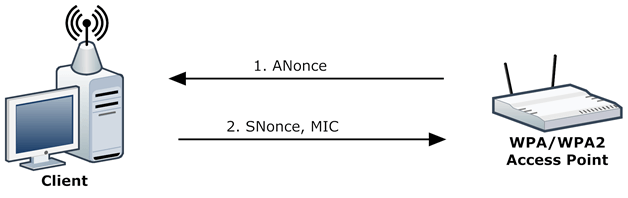

Όσον αφορά στο WPA cracking, το κύριο ενδιαφέρον βρίσκεται στα πρώτα δύο μηνύματα:

- Το Access Point δημιουργεί ένα τυχαίο αριθμό (ANonce) και τον στέλνει στον client.

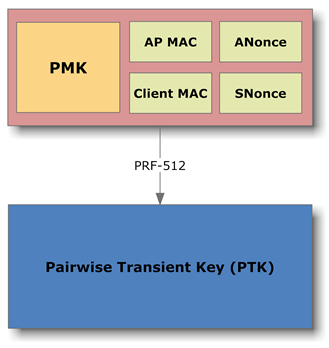

- Ο client, λαμβάνει το ANonce και δημιουργεί και αυτός ένα τυχαίο αριθμό (SNonce). Στη συνέχεια, χρησιμοποιώντας το PMK, το ANonce, το SNonce, την διεύθυνση MAC του και την διεύθυνση MAC του Access Point, δημιουργεί ένα νέο κλειδί που ονομάζεται PTK (Pairwise Transient Key) μήκους 512bit (με τον λιγότερο πολύπλοκο αλγόριθμο PRF-512). Με το PTK, ο client κωδικοποιεί το SNonce δημιουργώντας ένα MIC (Message Integrity Code), μια ψηφιακή υπογραφή του SNonce. Τέλος, ο client στέλνει το μη-κωδικοποιημένο SNonce και το MIC στο Access Point (router).

Με αυτά τα δύο βήματα, το Access Point είναι πλέον σε θέση να πιστοποιήσει ότι ο client είναι «νόμιμος» αφού υπολογίζει με την σειρά του το PΜK (αφού ως Access Point, προφανώς γνωρίζει το passphrase και το SSID του), στη συνέχεια υπολογίζει το PTK (αφού γνωρίζει το PMK, τις απαραίτητες διευθύνσεις MAC, το AΝonce που το ίδιο δημιούργησε και το SNonce που έλαβε στο μήνυμα 2), να υπογράψει το SNonce με το PTK και να δει αν το αποτέλεσμα συμπίπτει με το MIC που έλαβε.

Αν συμπίπτει, τότε προφανώς ο client γνωρίζει το ίδιο passphrase με το Access Point και συνεπώς είναι όντως «νόμιμος». Αν δεν έχετε ήδη “χαθεί” στην διαδικασία, προσέξτε ότι στο αέρα δεν μεταδίδεται κάποια ευαίσθητη πληροφορία, όπως το passphrase ή οποιοδήποτε άλλο κλειδί.

Επιπλέον, για κάθε client, όλη αυτή η διαδικασία σύνδεσης με το Access Point συμβαίνει και περιοδικά, κάθε φορά δηλαδή που το Access Point αποφασίζει ότι πρέπει να ανανεωθεί το PTK.

Όμως, πώς βοηθούν αυτές οι γνώσεις στην εύρεση του passphrase και -κατά συνέπεια- στο σπάσιμο του WPA;

Καταρχήν, να πούμε ότι οι κρυπτογραφήσεις που χρησιμοποιούνται σε κωδικούς, όπως η salt και η PBKDF2 είναι μονόδρομες. Δηλαδή μία αρχική φράση κωδικοποιείται και μας δίνει ένα “δυσνόητο” αποτέλεσμα, που όμως η διαδικασία αυτή δεν μπορεί να γίνει αντίστροφα, δεν μπορούμε από το δυσνόητο αποτέλεσμα να βρούμε την αρχική φράση.

Η λογική λοιπόν για να συγκρίνουμε και για να πιστοποιήσουμε ότι το ¨δυσνόητο” αποτέλεσμα είναι το σωστό, είναι να κάνουμε και εμείς την ίδια διαδικασία, να κωδικοποιήσουμε και εμείς την αρχική φράση, και να συγκρίνουμε τα αποτελέσματα.

Έτσι λοιπόν και στο WPA. Παρά την εκτεταμένη χρήση (γνωστών) κωδικοποιήσεων, η μόνη παράμετρος που δεν μπορεί να είναι άμεσα γνωστή σε κάποιον τρίτο, είναι το passphrase, το οποίο –ούτως ή άλλως- είναι και το ζητούμενο. Κατά τα άλλα, το SSID του Access Point (και συνεπώς και το μήκος του) και οι διευθύνσεις MAC του Access Point και ενός συνδεδεμένου client μπορούν να βρεθούν εύκολα με ένα network scanner.

Όμοια, με ένα wireless network sniffer που θα «τύχει» να είναι ενεργό την ώρα του authentication ενός client με το Access Point, μπορούν να βρεθούν και τα ANonce, SNonce και MIC του SNonce που κυκλοφορούν ελεύθερα στον αέρα.

Και μ' όλα αυτά τα στοιχεία, ένα πρόγραμμα μπορεί να παίρνει διαδοχικά passphrase (με brute force ή από dictionary) και να επαναλαμβάνει για το καθένα τη διαδικασία επαλήθευσης που κάνει και το Access Point, μέχρι, για κάποιο passphrase, η υπογραφή του SNonce με το PTK να ταιριάξει με το MIC. Αυτό θα είναι το ζητούμενο passphrase.

Το θέμα μας είναι ότι παρόλο που η διαδικασία είναι αυτοματοποιημένη, δηλαδή δίνετε σε ένα υπολογιστή ένα πίνακα με εκατομμύρια συνήθη κωδικούς και του λέτε να εκτελέσει την παραπάνω διαδικασία για κάθε ένα από αυτούς μέχρι να βρει ποιος είναι ο κωδικός, το θέμα μας λοιπόν είναι ο χρόνος.

Όντως. Βλέπετε, για κάθε passphrase που θα δοκιμάζει το θεωρητικό αυτό πρόγραμμα cracking, θα πρέπει να δημιουργεί ένα διαφορετικό PMK. Αλλά, όπως αναφέρθηκε, η δημιουργία του PMK απαιτεί 4096 διαδοχικά περάσματα του αλγορίθμου SHA-1, μια εξαιρετικά χρονοβόρα διαδικασία που θα έχει ως αποτέλεσμα την δοκιμή μόνο μερικών δεκάδων passphrase ανά δευτερόλεπτο. Κι αυτό δεν αποτελεί πρακτική λύση.

Ένας έξυπνος cracker θα αντιμετώπιζε συνήθως ένα τέτοιο πρόβλημα δημιουργώντας ένα πίνακα με προ-υπολογιζόμενες τιμές hash, όπως ένα rainbow table.

Δηλαδή, θα ανέθετε σε ένα γρήγορο σύστημα (ή προτιμότερα κάποιο cluster) να υπολογίσει όλα τα PMK που αντιστοιχούν στα passphrase που περιέχονται σε κάποια λίστα ή κάποιο μεγάλο dictionary. Η διαδικασία αυτή θα ήταν εξίσου χρονοβόρα, αλλά θα γινόταν μόνο μια φορά. Από εκεί και πέρα και για κάθε επίθεση, ο cracker θα χρησιμοποιούσε τον έτοιμο πίνακα που δημιούργησε, καταργώντας την ανάγκη υπολογισμού των PMK, γεγονός που θα εκτόξευε τον χρόνο της επίθεσης κατακόρυφα.

Όμως, στην περίπτωση του WPA, το passphrase, πριν κωδικοποιηθεί για να δημιουργηθεί το PMK, θυμηθείτε ότι «αλατίζεται» με το SSID του Access Point.

Αυτό σημαίνει ότι αν δημιουργηθεί πίνακας με precomputed τιμές των PMK, αυτός θα είναι άχρηστος για επιθέσεις σε δίκτυα με διαφορετικό SSID από το δίκτυο για το οποίο σχεδιάστηκε. Με λίγα λόγια, αν αλλάξουμε το όνομα του δικτύου μας με κάτι άσχετο τότε αυξάνουμε ιδιαίτερα τον χρόνο εύρεσης του κωδικού μας από ένα cracker, σε σημείο που μπορούμε να πούμε ότι σε συνδιασμό με ένα καλό password δεν πρόκειται να το βρει ποτέ, όσο δυνατό και γρήγορο μηχάνημα να έχει.

Αυτός είναι ο λόγος που τώρα τελευταία τα δίκτυα έχουν αρχίσει και βάζουν default ονόματα δικτύου (SSID) το όνομά του και ένα νούμερο, όπως ΟΤΕ23Ε561, ή ΟΤΕ123456 ή OTENET2317 κλπ. Θυμηθείτε ότι παλιά τα default ονόματα ήταν απλά ΟΤΕ, linksys, wind, dlink, netgear, hol κλπ

Στην πράξη, λοιπόν, σήμερα το γενικό σπάσιμο του WPA είναι πρακτικά αδύνατο. Παραδόξως, αυτό δεν σημαίνει ότι τα ασύρματα δίκτυα που χρησιμοποιούν WPA είναι γενικά ασφαλή.

Βλέπετε, η πλειονότητα των διαχειριστών τέτοιων δικτύων, δεν γνωρίζουν ότι η ασφάλεια που παρέχει το WPA οφείλεται στην σπανιότητα του passphrase και του SSID. Έτσι, πολλές φορές χρησιμοποιούν κοινά SSID (π.χ. myhome, mywlan, dimitris, kostas, spiti κ.λπ.) ή αφήνουν το προκαθορισμένο SSID του router (π.χ. default, linksys, netgear, dlink κ.λπ.) ή αφήνουν το προκαθορισμένο SSID του provider (π.χ. otenet, hol wifi, connex κ.λπ.).

Ταυτόχρονα, χρησιμοποιούν καθόλου ή ελάχιστα πολύπλοκα passphrase για να μπορούν να τα θυμούνται και να τα μοιράζουν εύκολα στους χρήστες.

Έτσι, ο επίδοξος cracker δεν χρειάζεται να λάβει υπόψη του ούτε όλα τα πιθανά SSID, ούτε όλα τα πιθανά passphrase. Του αρκούν μερικοί μόνο πίνακες precomputed PMK για τα πιο κοινά SSID, βασισμένοι σε εξίσου κοινά password dictionary. Μάλιστα, τέτοιοι πίνακες υπάρχουν έτοιμοι για λήψη στο internet, καθιστώντας την εύρεση του passphrase, σε τέτοια κοινά δίκτυα, δεκάλεπτη υπόθεση.

Και τέτοιοι πίνακες κυκλοφορούν ευρέως στο διαδίκτυο και για Ελληνικά δίκτυα.

Και καλά, θα μας πείτε ότι είναι ποτέ δυνατόν να υπάρχει ο προσωπικός μου κωδικός μέσα σε dictionary? πως το έχει προ-μαντέψει ο cracker? Και όμως, φανταστείτε ένα αρχείο με εκατομμύρια προ-μαντεμένους κωδικούς (μερικές μαντεψιές ίσως μπορείτε να κάνετε και εσείς τώρα), που δεν έχει περιορισμό φαντασίας και μήκους. Αν, για παράδειγμα, ο κωδικός σας είναι του στυλ “όνομα-έτος γέννησης” τότε χάσατε, υπάρχει αρχείο με όλα τα Ελληνικά ονόματα και με τετραψήφιο αριθμό δίπλα από αυτά που αρχίζει από το 1 έως το 9999, δηλαδή το dimitris1970 ή το dimitris1981 είναι μέσα και άρα κάποια στιγμή θα το βρει.

Ας κάνουμε την θεωρία πράξη:

Τα εργαλεία που χρειαζόμαστε: Φυσικά το Kali linux εγκατεστημένο σε ένα laptop (ή να τρέχει με ένα usb live), και κάποια αρχεία με κωδικούς. Κάποια τέτοια μικρά αρχεία υπάρχουν ήδη μέσα στο Kali, άλλα μπορείτε να βρείτε και άλλα ψάχνοντας στο διαδίκτυο, όπως για παράδειγμα μπορείτε να κατεβάσετε και να δοκιμάσετε τα παρακάτω μόνο για εκπαιδευτικούς σκοπούς, αυτό εδώ των 13 GB ή και αυτό εδώ των 1,36 GB ή και αυτό εδώ των42MB με Ελληνικά ονόματα.

Ακόμα υπάρχει και το σετ του Renderman. Αποτελείται από 1000 πίνακες για τα 1000 πιο συχνά χρησιμοποιούμενα SSID, σύμφωνα με το WiGLE project. Διανέμονται όλοι μαζί, σ' ένα γιγαντιαίο torrent των 33Gb. Η λίστα των SSID που καλύπτουν είναι διαθέσιμη εδώ και το dictionary στο οποίο βασίζονται εδώ.

Ξεκινάμε…..

1. Ανοίξτε το router σας, ρυθμίστε το σε κρυπτογράφιση WPA ή WPA2 και βάλτε του ένα συνηθισμένο όνομα και κωδικό. Ανοίξτε μία κονσόλα (τερματικό) στο Kali και γράψτε το εξής για να δείτε πως ονομάζει (και αν έχετε) την κάρτα ασύρματου δικτύου τo linux

airmon-ng

2. Ας υποθέσουμε ότι το αποτέλεσμα σας αναφέρει ότι έχετε την wlan0 (δώστε αντίστοιχες εντολές από εδώ και κάτω για την αντίστοιχη ονομασία της κάρτας ασύρματου δικτύου σας).

Στη ίδια κονσόλα γράψτε το εξής για θέσετε τον ελεγκτή ασύρματου δικτύου σε monitor mode:

airmon-ng start wlan0

3. Το απότελεσμα θα πρέπει να είναι monitor mode enable on mon0 (ή mon1 κλπ).

Επόμενη κίνηση να γράψετε στην ίδια κονσόλα το εξής για να δείτε τα ασύρματα δίκτυα της περιοχής σας

airodump-ng wlan0

Τα αποτελέσμα της παραπάνω εντολής είναι δύο πίνακες. Στον πάνω πίνακα μπορείτε να δείτε όλα τα ενεργά Access Points (routers) της περιοχής και στον κάτω πίνακα μπορείτε να δείτε μια λίστα από client που είναι συνδεδεμένοι σε αυτά. Προς το παρόν, από τον πρώτο πίνακα διαλέξτε ένα δυνατό σε ισχύ Access Point (AP για συτομία) στο οποίο θέλετε να επιτεθείτε (εννοείτε το δικό σας).

Το AP αυτό θα πρέπει να έχει όνομα (στήλη ESSID) για το οποίο να διαθέτετε τον αντίστοιχο πίνακα με precomputed PMK. Επίσης, θα πρέπει να χρησιμοποιεί το πρωτόκολλο WPA ή WPA2 στην PSK έκδοσή του (στήλες ENC και AUTH). Αφού διαλέξετε AP, σημειώστε κάπου το όνομά του, την MAC διεύθυνσή του, και το κανάλι στο οποίο λειτουργεί (στήλες ESSID, BSSID και CH) και αν θελετε να το τερματίστε το airodumb-ng πατήστε Ctrl-C.

4. Ανοίξτε μία νέα κονσόλα και χρησιμοποιώντας τα στοιχεία αυτά, τώρα πληκτρολογήστε:

airodump-ng –c κανάλι -w όνομααρχείου_capture –-bssid διεύθυνση_MACτου_AP wlan0

π.χ. : airodump-ng –c 1 –w tutorial –-bssid E0:1D:3B:3D:E9:44 wlan0

Με την παραπάνω εντολή ζητάτε από το airodump-ng να συλλαμβάνει όλα τα δεδομένα που κυκλοφορούν στον αέρα και αφορούν το συγκεκριμένο AP και να τα αποθηκεύει στο αρχείο που ορίσατε (στο παράδειγμα μας, το έχετε ονομάσει tutorial.cap). Όμως εσείς δεν θέλετε οποιαδήποτε δεδομένα.

Θέλετε αυτά που ανταλλάσσονται μεταξύ του AP και κάποιου client κατά τη διαδικασία του authentication. Έτσι, αρχικά ελέγξτε τον κάτω πίνακα που εμφανίζει το airodump-ng για να δείτε αν υπάρχει κάποιος client συνδεδεμένος στο AP. Αν ο πίνακας είναι κενός, τότε δεν υπάρχει συνδεδεμένος client και το μόνο που μπορείτε να κάνετε είναι να περιμένετε κάποιον να συνδεθεί. Αν υπάρχει συνδεδεμένος client, αρχικά σημειώστε τη διεύθυνση MAC του client (στήλη STATION).

5. Στη συνέχεια, ανοίξτε μια τρίτη κονσόλα και πληκτρολογήστε:

aireplay-ng –-deauth 5 –a διεύθυνση_MAC_του_AP –c διεύθυνση_MAC_του_client wlan0

π.χ. : aireplay-ng –deauth 5 –a E0:1D:3B:3D:E9:44 –c 14:89:FD:56:E7:1E wlan0

Με την παραπάνω εντολή, το aireplay-ng θα στείλει πακέτα deauth στον client, αναγκάζοντάς τον να επαναλάβει τη διαδικασία authentication ώστε το airodumb-ng να συλλάβει τα δεδομένα που χρειάζεται.

Είτε με φυσιολογικό, είτε με τεχνητά προκαλούμενο authentication, όταν το airodump-ng συλλάβει τα απαραίτητα δεδομένα, θα εμφανίσει (στο πάνω μέρος της κονσόλας που καταλαμβάνει) το μήνυμα “WPA handshake” ακολουθούμενο από τη διεύθυνση MAC του AP (προσοχή, καμμιά φορά ενώ το airodump-ng συλλαμβάνει κάθε φορά επιτυχώς τα δεδομένα του authentication, ίσως να μην εμφανίσει αυτό το μήνυμα.

Οπότε, αν τύχει μετά την εκτέλεση του aireplay-ng ή το φυσιολογικό authentication ενός client, να μην εμφανιστεί το εν λόγω μήνυμα, δοκιμάστε να προχωρήσετε στο επόμενο βήμα πάραυτα). Σ' αυτό το σημείο μπορείτε πλέον να διακόψετε τη σύλληψη δεδομένων με το airodump-ng (Ctrl-C).

6. Μένει να αναθέσετε στο aircrack-ng την αναζήτηση του passphrase έχοντας ήδη στο δίσκο σας ενα dictionary. Στην κονσόλα, πληκτρολογήστε:

aircrack-ng -w όνομααρχείουμεκωδικούς –b SSIDτουAP όνομααρχείου_capture

π.χ. : aircrack-ng –w word-passwords.txt –b E0:1D:3B:3D:E9:44 tutorial-01.cap

Εδώ, πριν γράψτε τε την aircrack-ng εντολή δώστε στην κονσόλα την εντολή ls για να δείτε τα ονόματα των αρχείων που έχει το directory σας και συνεπώς και το όνομα του capture αρχείου που δημιουργήθηκε στο βήμα νο4 από την εντολή airodump-ng. Είχαμε τότε ζητήσει να ονομάσει το αρχείο αυτό tutorial αλλά αν υπάρχει αρχείο με το ίδιο όνομα τότε η εντολή airodump-ng δεν κολλάει αλλά φτιάχνει ένα αρχείο με όνομα tutorial-01 . Βεβαιωθείτε λοιπόν ότι δώσατε στην aircrack-ng το σωστό όνομα του αρχείου σας.

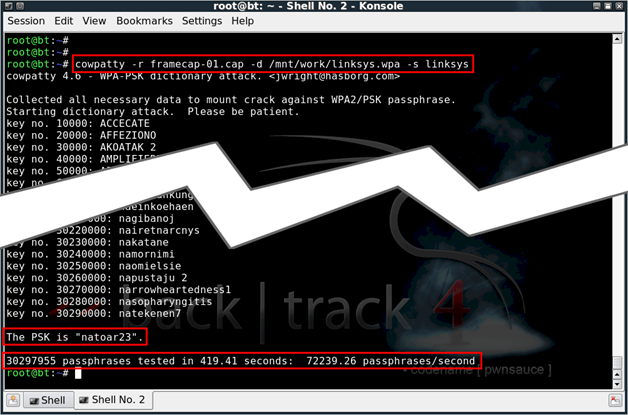

Εναλλακτικά για το βήμα 6 μπορείτε να χρησιμοποιήσετε τη εντολή cowpatty και αν έχετε αποθηκευμένο στο δίσκο σας ένα αρχείο με precomputed PMK κωδικούς.

6α. (εναλλακτικά του 6). Μένει να αναθέσετε στο coWPAtty την αναζήτηση του passphrase. Στην κονσόλα, πληκτρολογήστε:

cowpatty –r όνομααρχείου_capture –d αρχείοπίνακαprecomputed_PMK –s SSIDτου_AP

π.χ. : cowpatty –r tutorial-01.cap –d linksys.wpa –s Linksys

Και με τους 2 τρόπους αφήστε τον υπολογιστή σας στην ησυχία του να δουλέψει. Αν κοιτάξετε πως λειτουργεί από εκεί και πέρα το σύστημά σας θα δείτε ότι όλοι οι πυρήνες λειτουργούν 100% και το μηχάνημα σας “δίνει τα ρέστα του”.

Αν όλα πάνε καλά και ο κωδικός σας υπάρχει μέσα στο αρχείο με τους κωδικούς τότε κάποια στιγμή θα σας ενημερώσει ότι τον βρήκε και είναι ο τάδε.

Αν θέλετε οπωσδήποτε να δοκιμάσετε την τεχνική σε κάποιο AP, για το SSID του οποίου δεν βρίσκετε κάποιον έτοιμο πίνακα precomputed PMK, μπορείτε να χρησιμοποιήσετε ένα απλό αρχείο dictionary.

Αλλάξτε απλά τη σύνταξη του coWPAtty και αντί του “–d αρχείο_πίνακα”, βάλτε “-f αρχείο_dictionary”. Φυσικά, η διαδικασία θα είναι εκατοντάδες φορές πιο αργή και καθόλου πρακτική για ογκώδη dictionary.

Αν θέλετε να δοκιμάζετε συχνά την τεχνική σε ένα συγκεκριμένο AP (επειδή, λόγου χάρη, ο ιδιοκτήτης αλλάζει συχνά passphrase), αλλά δεν βρίσκετε έτοιμο πίνακα precomputed PMK για το αντίστοιχο SSID, μπορείτε να δημιουργήσετε εσείς έναν δικό σας πίνακα.

Θα χρειαστείτε ένα dictionary και το εργαλείο genpmk, το οποίο συνοδεύει το coWPAtty (άρα και το Kali linux). Για τη δημιουργία, ανοίξτε μια κονσόλα και πληκτρολογήστε:

genpmk –f αρχείοdictionary –d όνομααρχείουπίνακα –s τοσπάνιο_SSID

π.χ. : genpmk –f word-passwords.txt –d preco-table.wpa –s mitsos

Συμπερασματικά:

Όλα αυτά όμως τι μας δίδαξαν? Ότι αν θέλουμε να είμαστε ασφαλής τότε θα πρέπει :

α. να χρησιμοποιούμε μόνο WPA ή WPA2 κρυπτογράφηση,

β. να αλλάζουμε το default όνομα του δικτύου με κάποιο μη συνηθισμένο, όπως “geiaxara” ή “geia_sou_geitona” ή “mitsos”

γ. να βάζουμε ένα μη συνηθισμένο κωδικό που να μην έχει σχέση με (ή μόνο) το όνομά μας, ηλικία, διεύθυνση, ομάδα, πόλη, ζώο κλπ (μην ξεχνάτε ότι θα μας χακάρει ο γείτονάς μας που ίσως γνωρίζει κάποιες πληροφορίες για εμάς).

Επίσης αντιλαμβανόμαστε την ανάγκη σας να μην θέλετε να μπλέξετε με ακατανόητα αλφαριθμητικά σύμβολα που δύσκολα θα θυμάστε και θα διαχειρίζεστε. Γιαυτό προτείνουμε μία τεράστια φράση που σας αρέσει και εύκολα θυμόμαστε μαζί με ένα άσχετο νούμερο-σύμβολο ως μία καλή λύση, όπως ας πούμε το “arnaki_aspro_kai_paxi_(@)” ή το “ta-maura-matia-sou-otan-ta-vlepo-me-zalizoune-1000” ή το “to.1821.egine.i.epanastasi.stin.ellada” είναι αρκετά καλά, ευκολομνημόνευτα και εύκολα αναγνωρίσιμα από τους clients.

Στο επόμενο μάθημα θα σας δείξουμε πως μας “σπάνε” τον κωδικό του WPA ασύρματου δικτύου μας με το πρόγραμμα raven και πως θα οι hackers φτιάχνουν εύκολα και γρήγορα δικά τους dictionary με τα προγράμματα crunch και cupp.

dimitris – iGuRu.gr

ayto edo breika edo gia windows kai mou kanei douleia http://www.filesnack.com/files/ctu8vay8