Ένα άρθρο που δημοσιεύθηκε στο Medium νωρίτερα αυτή την εβδομάδα έφερε ξανά στο προσκήνιο μια συζήτηση που δεν σταματά.

Γράφτηκε σαν ένα ανεξάρτητο ερευνητικό έργο από έναν συγγραφέα που έχει σαν ψευδώνυμο το nusenu.

Ο τίτλος:

How Malicious Tor Relays are Exploiting Users in 2020 (Part I)

Το επίμαχο άρθρο αναφέρει ότι αν επισκέπτεστε έναν ιστότοπο χρησιμοποιώντας το Tor, με την ελπίδα να παραμείνετε ανώνυμοι και να μείνετε μακριά από κάθε ανεπιθύμητη παρακολούθηση, λογοκρισία ή ακόμα και μια απλή web παρακολούθηση για σκοπούς marketing…

… Τότε μία στις τέσσερις από αυτές τις επισκέψεις σας (ίσως και περισσότερες!) θα ελεγχθεί σκόπιμα από εγκληματίες στον κυβερνοχώρο.

Αυτό ακούγεται πολύ ανησυχητικό, καθώς φαίνεται ότι η χρήση του Tor. σας κάνει λιγότερο ασφαλή από ό, τι είστε ήδη. Επομένως ότι η επιστροφή σε ένα κανονικό πρόγραμμα περιήγησης μπορεί να είναι ένα σημαντικό βήμα.

Ας δούμε λοιπόν γρήγορα πώς λειτουργεί ο Tor, πώς οι απατεώνες (και οι χώρες με αυστηρούς κανόνες λογοκρισίας και επιτήρησης) μπορεί να το κάνουν κατάχρηση του δικτύου. Ισχύει πραγματικά ο προαναφερθείς τίτλος;

Το δίκτυο Tor (το Tor είναι η συντομογραφία του the onion router). Το κρεμμύδι χρησιμοποιείται στην ονομασία καθώς διαθέτει πολλά στρώματα. Το δίκτυο, σχεδιάστηκε αρχικά από το Πολεμικό Ναυτικό των ΗΠΑ, και στοχεύει:

- Στην απόκρυψη της πραγματικής σας τοποθεσία στο δίκτυο κατά την περιήγησή σας, ώστε οι διακομιστές να μην γνωρίζουν πού βρίσκεστε.

- Στο να κάνει πιο δύσκολο σε κάποιον να “ενώσει τις τελείες” εντοπίζοντας τα αιτήματα περιήγησης στον ιστό που έρχονται από τον υπολογιστή σας.

Σύμφωνα με τα παραπάνω μπορεί να σκεφτείτε ότι “αυτό ακριβώς κάνει ένα VPN και όχι μόνο για την περιήγησή μου, αλλά για ό, τι κάνω στο διαδίκτυο.”

Όμως δεν είναι έτσι.

Ένα VPN (εικονικό ιδιωτικό δίκτυο) κρυπτογραφεί όλη την κυκλοφορία του δικτύου σας και το μεταδίδει σε κρυπτογραφημένη μορφή σε έναν διακομιστή VPN που τρέχει από τον πάροχο VPN σας. Αυτός ο server είναι συνδεδεμένος και μπαίνει στο Διαδίκτυο για να έχετε εσείς πρόσβαση στο διαδίκτυο.

Επομένως, τυχόν απαντήσεις στα αιτήματα που κάνετε στο διαδίκτυο, λαμβάνονται από τον πάροχο VPN εκ μέρους σας και σας παραδίδονται σε κρυπτογραφημένη μορφή.

Η κρυπτογραφημένη σύνδεση μεταξύ του υπολογιστή σας και του VPN ονομάζεται VPN tunnel και είναι θεωρητικά αόρατη ή τουλάχιστον απροσπέλαστη από άλλα άτομα στο διαδίκτυο.

Έτσι μπορούμε να πούμε ότι ένα VPN ασχολείται με το πρώτο ζήτημα που αναφέρεται παραπάνω: Συγκαλύπτει την πραγματική τοποθεσία σας στο δίκτυο.

Όμως το VPN δεν ασχολείται με το δεύτερο ζήτημα, δηλαδή το να κάνει δύσκολο σε κάποιον να “ενώσει τις τελείες”.

Σίγουρα, με ένα VPN είναι δύσκολο για τους περισσότερους ανθρώπους να ενώσουν τις τελείες, αλλά δεν εμποδίζει κανένα να το κάνει, για τον απλούστατο λόγο ότι ο πάροχος VPN γνωρίζει πάντα από πού προέρχονται τα αιτήματά σας, πού πηγαίνουν και τελικά τι δεδομένα στέλνετε και τι λαμβάνετε.

Έτσι ο πάροχος VPN γίνεται ουσιαστικά ο νέος σας ISP, και έχει τον ίδιο βαθμό ορατότητας στη διαδικτυακή σας ζωή με έναν κανονικό ISP.

Γιατί να μην χρησιμοποιήσετε δύο VPN;

Τώρα πιθανότατα σκέφτεστε: “Γιατί να μην χρησιμοποιήσω δύο VPN στη σειρά; Με τεχνικούς όρους, γιατί να μην δημιουργήσω ένα VPN tunnel μέσα σε ένα VPN tunnel;

Θα κρυπτογραφήσετε την επισκεψιμότητα του δικτύου σας για να κάνει αποκρυπτογράφηση το VPN2 και στη συνέχεια, θα την κρυπτογραφήσετε ξανά για να την αποκρυπτογραφήσει το VPN1 και να τη στείλετε στο VPN1.

Έτσι, το VPN1 θα ξέρει από πού προήλθε η επισκεψιμότητά σας και το VPN2 θα ξέρει πού πηγαίνει. Προϋπόθεση βέβαια σε αυτό είναι να μην συνεργάζονται δύο πάροχοι γιατί αν κάποια στιγμή συνεργαστούν οι τελείες μπορούν και πάλι να ενωθούν.

Γιατί να σταματήσετε στα δύο;

Όπως μπορείτε να καταλάβετε, ακόμη και να χρησιμοποιήσετε δύο VPN, δεν είστε απόλυτα ασφαλείς. Γιατί;

Πρώτον, χρησιμοποιώντας δύο ίδια VPN κάθε φορά, υπάρχει ένα προφανές μοτίβο στις συνδέσεις σας, και επομένως μια συνέπεια στο μονοπάτι που θα μπορούσε να ακολουθήσει ένας ερευνητής (ή ένας απατεώνας) για να προσπαθήσει να σας εντοπίσει.

Μπορεί η κυκλοφορία σας να ακολουθεί μια πολύ πιο περίπλοκη διαδρομή, ωστόσο παίρνει την ίδια διαδρομή κάθε φορά. Έτσι ίσως αξίζει τον χρόνο και την προσπάθεια ενός εγκληματία (ή των αρχών) να δουλέψουν προς τα πίσω και στα δύο επίπεδα των VPN, ακόμα κι αν αυτό σημαίνει διπλή ποσότητα εργασίας, ή διπλάσιο αριθμό ενταλμάτων.

Δεύτερον, υπάρχει πάντα η πιθανότητα οι δύο πάροχοι VPN που επιλέγετε να ανήκουν ή να λειτουργούν από την ίδια εταιρεία.

Με άλλα λόγια, ο τεχνικός, φυσικός και νομικός διαχωρισμός μεταξύ των δύο VPN ενδέχεται να μην είναι τόσο σοβαρός όσο θα περίμενε κανείς. Ειδικά αν υπάρχουν εντάλματα.

Γιατί λοιπόν να μην χρησιμοποιήσετε τρία VPN, με ένα στη μέση που δεν ξέρει ούτε ποιος είστε ούτε πού πηγαίνετε;

Και γιατί να μην αλλάζετε αυτά τα VPN σε τακτική βάση, για να προσθέτετε ακόμη περισσότερο μυστήριο στην εξίσωση;

Λοιπόν, αυτό είναι το Tor Project.

Μια ομάδα υπολογιστών, που προσφέρονται από εθελοντές σε όλο τον κόσμο, λειτουργούν σαν ανώνυμα ρελέ για να παρέχουν ένα ουσιαστικά τυχαιοποιημένο και πολυσύνθετο VPN στα άτομα που περιηγούνται στο δίκτυο Tor.

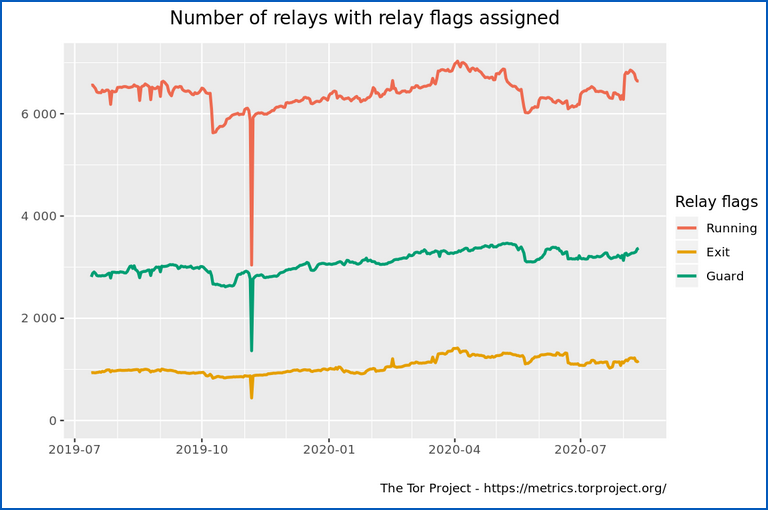

Το περασμένο έτος, ο συνολικός αριθμός των ρελέ (υπολογιστών) που διατίθενται στο δίκτυο Tor είναι μεταξύ 6000 και 7000, Κάθε κύκλωμα Tor έχει ρυθμιστεί να χρησιμοποιεί τρία τυχαία ρελέ, για να σχηματίσει ένα είδος VPN τριών tunnels.

Ο υπολογιστής σας επιλέγει ποια ρελέ θα χρησιμοποιήσει, και όχι το ίδιο το δίκτυο, οπότε υπάρχουν πράγματι πολλά συνεχώς μεταβαλλόμενες καταστάσεις και πολύ μυστήριο στην αναπήδηση της κίνησής σας μέσω του δικτύου Tor και πίσω.

Ο υπολογιστής σας παίρνει τα δημόσια κλειδιά κρυπτογράφησης για καθένα από τα ρελέ (relays) από το κύκλωμα που τα ρυθμίζει και στη συνέχεια, δίνει τα δεδομένα που στέλνετε χρησιμοποιώντας τρία επίπεδα κρυπτογράφησης που μοιάζουν με κρεμμύδι, έτσι ώστε το τρέχον ρελέ να μπορεί να αφαιρέσει μόνο το εξωτερικό επίπεδο κρυπτογράφησης πριν παραδώσει τα δεδομένα στο επόμενο.

Ας δούμε πως:

- Το Relay 1 γνωρίζει ποιος είσαι, αλλά όχι πού πηγαίνεις ή τι θέλεις να πεις.

- Το Relay 3 γνωρίζει πού πηγαίνετε αλλά όχι ποιος είστε.

- Το Relay 2 διαθέτει τα άλλα δύο ρελέ χωρίς να ξέρει ποιος είσαι ή πού πηγαίνεις, καθιστώντας πολύ πιο δύσκολο για τα ρελέ 1 και 3 να συναντηθούν, ακόμα κι αν έχουν την πρόθεση να το κάνουν.

Δεν είναι τόσο τυχαίο

Στο παραπάνω διάγραμμα, θα παρατηρήσετε ότι η πράσινη γραμμή στη μέση υποδηλώνει τα ειδικά ρελέ Tor που είναι γνωστά και ως προστατευτικά ή πλήρη προστατευτικά ρελέ εισόδου, τα οποία είναι το υποσύνολο των ρελέ εργασίας που θεωρούνται κατάλληλα για το πρώτο hop σε ένα κύκλωμα 3-ρελέ.

(Για τεχνικούς λόγους, το δίκτυο Tor χρησιμοποιεί στην πραγματικότητα το ίδιο προστατευτικό εισόδου για όλες τις συνδέσεις σας για περίπου δύο μήνες κάθε φορά, γεγονός που μειώνει την τυχαιότητα στα κυκλώματα Tor. Όμως δεν θα ασχοληθούμε με αυτή τη λεπτομέρεια.)

Ομοίως, η πορτοκαλί γραμμή στο κάτω μέρος δηλώνει τους εξόδους ή τους κόμβους εξόδου, οι οποίοι είναι ρελέ που θεωρούνται αρκετά αξιόπιστα για το τελευταίο hop σε ένα κύκλωμα.

Σημειώστε ότι εδώ είναι ενεργοί μόνο γύρω στους 1000 κόμβους εξόδου ανά πάσα στιγμή, από τους 6000 με 7000 που είναι διαθέσιμοι συνολικά.

Που είναι το πρόβλημα;

Παρόλο που οι κόμβοι εξόδου του Tor δεν μπορούν να αναφέρουν πού βρίσκεστε, βλέπουν την τελική, αποκρυπτογραφημένη κίνηση και τον απόλυτο προορισμό της, επειδή είναι ο κόμβος εξόδου που αφαιρεί το τελικό στρώμα της κρυπτογράφησης του Tor.

Με άλλα λόγια, αν χρησιμοποιείτε το Tor για να περιηγηθείτε σε μια ιστοσελίδα που δεν είναι HTTPS (μη κρυπτογραφημένη), τότε ο κόμβος εξόδου Tor που διαχειρίζεται την επισκεψιμότητά σας μπορεί όχι μόνο να παρακολουθήσει και να τροποποιήσει τα εξερχόμενα αιτήματά σας, αλλά και να βλάψει τυχόν απαντήσεις που επιστρέφουν.

Και με μόλις 1000 κόμβους εξόδου διαθέσιμους κατά μέσο όρο, ένας απατεώνας που θέλει να αποκτήσει τον έλεγχο ενός σημαντικού ποσοστού εξόδων δεν χρειάζεται να ρυθμίσει χιλιάδες ή δεκάδες χιλιάδες διακομιστές. Μερικές εκατοντάδες θα κάνουν την δουλειά.

Και αυτό το είδος της παρέμβασης είναι αυτό που ισχυρίζεται ο Nusenu ότι έχει εντοπίσει στο δίκτυο Tor σε κλίμακα που μπορεί μερικές φορές να περιλαμβάνει μέχρι και το ένα τέταρτο των διαθέσιμων κόμβων εξόδου.

Πιο συγκεκριμένα, ο Nusenu ισχυρίζεται ότι, κατά τη διάρκεια του 2020, εκατοντάδες ρελέ Tor στη λίστα “κόμβων εξόδου” δημιουργήθηκαν από κακόβουλους εθελοντές με όχι και τόσο ξεκάθαρα κίνητρα:

Ένα από τα κίνητρα φαίνεται να είναι απλό: το κέρδος. Πραγματοποιούν προσωπικές επιθέσεις εναντίον χρηστών Tor χειραγωγώντας την κυκλοφορία καθώς ρέει μέσω των ρελέ εξόδου. Φαίνεται ότι συμβαίνει συνήθως σε ιστότοπους που σχετίζονται με κρυπτονομίσματα, δηλαδή υπηρεσίες bitcoin. Αντικατέστησαν τις διευθύνσεις bitcoin στην κίνηση HTTP για να ανακατευθύνουν τις συναλλαγές στα πορτοφόλια τους αντί για τη διεύθυνση bitcoin που παρείχε ο χρήστης.

Με απλά λόγια, ο Nusenu ισχυρίζεται ότι αυτοί οι απατεώνες περιμένουν στην γωνία τους χρήστες κρυπτονομισμάτων.

Το HTTP είναι επιβλαβές

Πολλές φορές μπορεί να μην γράψετε https:// όταν πληκτρολογείτε διευθύνσεις URL στο πρόγραμμα περιήγησής σας, αλλά εξακολουθείτε να καταλήγετε σε έναν ιστότοπο που χρησιμοποιεί HTTPS.

Συχνά, ο διακομιστής που θέλετε να επισκεφτείτε αντιδρά σε ένα αίτημα HTTP με μια απάντηση που λέει στο πρόγραμμα περιήγησης: “Από τώρα και στο εξής, μην χρησιμοποιείς το παλιό HTTP” και ο browser σας θα το θυμάται και θα αναβαθμίζει αυτόματα όλες τις μελλοντικές συνδέσεις σε αυτόν τον ιστότοπο σε HTTPS.

Αυτές το “Από τώρα και στο εξής, μην χρησιμοποιείς το παλιό HTTP” είναι γνωστό και σαν HSTS, μια συντομογραφία του HTTP Strict Transport Security, και υποτίθεται ότι θα σας κρατήσει ασφαλή από κάθε παρακολούθηση και χειραγώγηση της κυκλοφορίας.

Αλλά υπάρχει ένα πρόβλημα: αν οι απατεώνες υποκλέψουν την πρώτη σας σύνδεση που δεν χρησιμοποιεί HTTPS σε έναν ιστότοπο στον οποίο θα έπρεπε πραγματικά να έχετε πρόσβαση μόνο μέσω HTTPS μπορούν να:

Σας κρατούν σε HTTP στον κόμβο εξόδου που έχουν παγιδέψει ενώ εσείς νομίζετε ότι είστε σε HTTPS.

Ξαναγράφουν τυχόν απαντήσεις από τον τελικό προορισμό για να αντικαταστήσουν τυχόν συνδέσμους HTTPS με HTTP. Αυτό εμποδίζει το πρόγραμμα περιήγησής σας να αναβαθμίσει σε HTTPS, διατηρώντας έτσι κολλημένο στο απλό παλιό HTTP.

Τι να κάνω?

Ακολουθούν μερικές συμβουλές:

- Μην ξεχάσετε να πληκτρολογείτε το https://στην αρχή κάθε URL!

- Εάν είστε διαχειριστής μιας σελίδας χρησιμοποιήστε απαραίτητα το HSTS για να λέτε στους επισκέπτες σας να μην χρησιμοποιήσουν HTTP την επόμενη φορά.

- Εάν είστε διαχειριστής μιας σελίδας όπου το απόρρητο και η ασφάλεια δεν είναι διαπραγματεύσιμα, εξετάστε το ενδεχόμενο να προσθέσετε τον ιστότοπό σας στη λίστα προφόρτωσης HSTS. Είναι μια λίστα ιστότοπων για τους οποίους όλα τα μεγάλα προγράμματα περιήγησης θα χρησιμοποιούν πάντα HTTPS, ανεξάρτητα από το τι λέει η διεύθυνση URL.

- Εάν το πρόγραμμα περιήγησής σας το υποστηρίζει σκεφτείτε το ενδεχόμενο να απενεργοποιήσετε πλήρως το HTTP. Για παράδειγμα, ο Firefox διαθέτει πλέον μια μη προεπιλεγμένη δυνατότητα διαμόρφωσης (flag) που ονομάζεται dom.security.https_only_mode. Ορισμένοι παλαιότεροι ιστότοποι μπορεί να μην λειτουργούν σωστά με αυτήν την ρύθμιση ενεργοποιημένη, αλλά αν θέλετε ασφάλεια, δοκιμάστε το!