Όταν η Akamai παρατήρησε την αύξηση της επισκεψιμότητας σε μια σελίδα, η εταιρεία θα μπορούσε να σκεφτεί πολύ εύκολα: νέα μέρα, νέα επίθεση DDoS.

Οι επιθέσεις DDoS είναι μια κοινή μέθοδος επίθεσης, προσβάσιμη σε όλους, η οποία χρησιμοποιεί την υπερβολική επισκεψιμότητα για να διαταράξει τις λειτουργίες ενός ιστότοπου. Η κυκλοφορία αυτή παράγεται συχνά από botnets που αποτελούνται από συσκευές slaves (έχουν παραβιαστεί και έχουν προστεθεί στο botnet) από PC μέχρι συσκευές του Internet of Things (IoT), routers, smartphones, οι οποίες επισκέπτονται ταυτόχρονα έναν ιστότοπο.

Οι αιφνίδιες και μαζικές επισκέψεις ανεβάζουν την κυκλοφορία μιας ιστοσελίδας κατακόρυφα, μπορούν να επιβαρύνουν τα συστήματα και να αποτρέψουν την σύνδεση στους κανονικούς χρήστες.

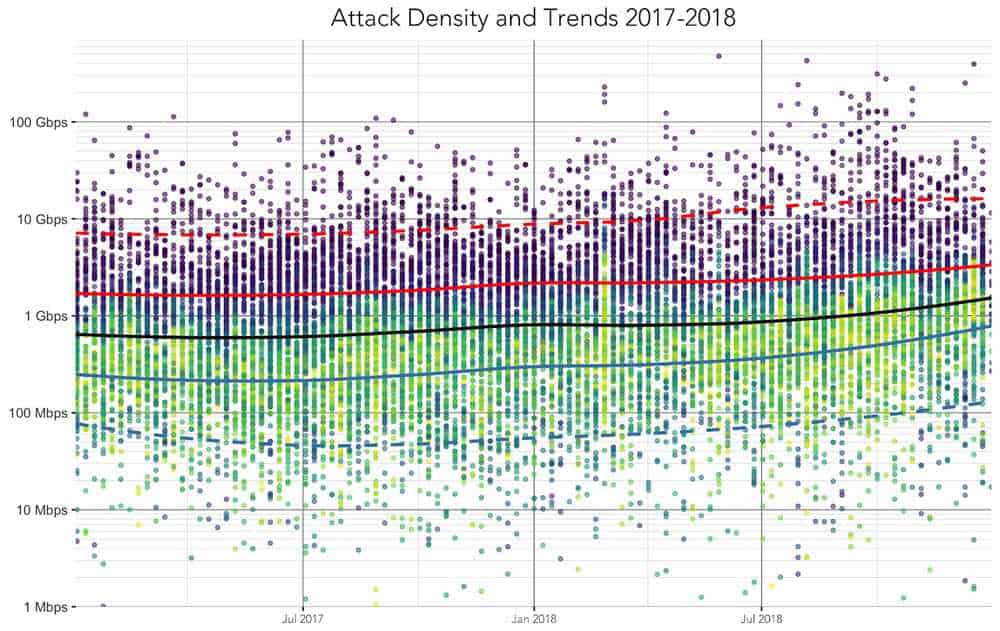

Μία από τις μεγαλύτερες επιθέσεις DDoS που σημειώθηκαν στο παρελθόν ήταν η επίθεση στο GitHub πέρυσι, που κορυφώθηκε στα 1,3 Tbps.

Στην παραπάνω περίπτωση, (το περιστατικό έγινε στις αρχές του 2018), η αύξηση της επισκεψημότητας εντοπίστηκε προς μια ιστοσελίδα που ανήκει σε έναν πελάτη Akamai στην Ασία, σύμφωνα με ένα case study που θα δημοσιευθεί από την εταιρεία την Τετάρτη.

Η αρχική αύξηση της κυκλοφορίας (πάνω από τέσσερα δισεκατομμύρια αιτήματα) ήταν τόσο μεγάλη που ήταν κοντά στο να ρίξει τα συστήματα καταγραφής. Κατά μέσο όρο, η σελίδα δεχόταν 875.000 αιτήματα το δευτερόλεπτο με όγκους κυκλοφορίας που έφταναν τα 5,5 Gbps.

Ένας τέτοιος τεράστιος όγκος κίνησης, χωρίς να υπάρχουν συγκεκριμένοι λόγοι, κάνει τον καθένα από εμάς να σκέφτεται ότι πρόκειται για μια τυπική επίθεση DDoS.

Ωστόσο, η εταιρεία που δεχόταν την “επίθεση” πήρε ένα πολύ καλό μάθημα για το πως ένας buggy κώδικας μπορεί να είναι το ίδιο αποδιοργανωτικός με μια εξωτερική κυβερνοεπίθεση.

Το περιστατικό αναφέρθηκε στο Κέντρο Ελέγχου Επιχειρήσεων Ασφαλείας της Akamai (SOCC από το Security Operations Command Center), το οποίο άρχισε να εξετάζει τις ροές κυκλοφορίας μερικές ημέρες πριν από την ημέρα της “επίθεσης” με τη βοήθεια των ερευνητών της SIRT.

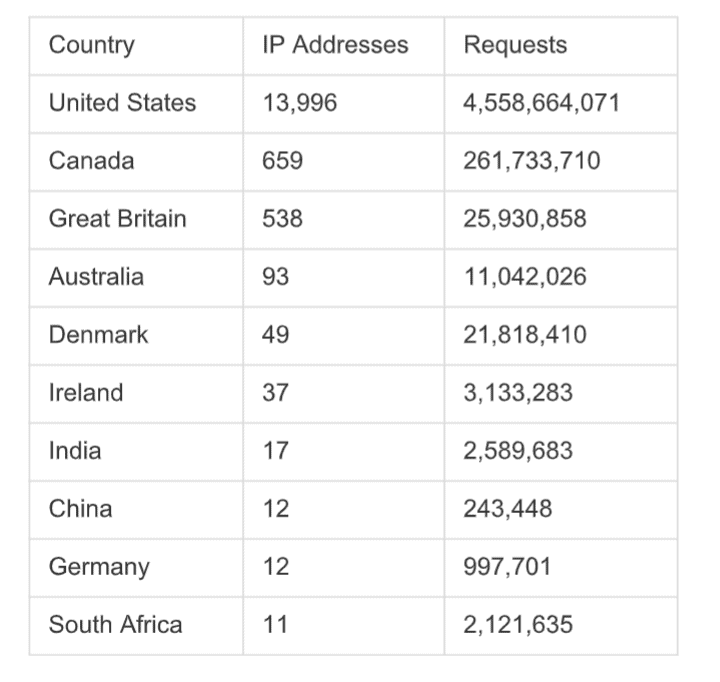

“Υπήρχαν 139 διευθύνσεις IP που προσέγγιζαν τη διεύθυνση URL του πελάτη λίγες μέρες πριν την “επίθεση”, αναφέρει η Akamai. Αυτή η διεύθυνση URL δέχτηκε από τα 643 αιτήματα, πάνω από τέσσερα δισεκατομμύρια αιτήματα, μέσα σε λιγότερο από μια εβδομάδα.”

Περίπου οι μισές διευθύνσεις IP επισημάνθηκαν σαν πύλες network address translation (NAT) και η κυκλοφορία αυτή ανακαλύφθηκε αργότερα ότι δημιουργήθηκε από ένα Microsoft Windows COM Object, WinhttpRequest.

Η τυπική κίνηση που δεχόταν το domain πριν από το συμβάν περιείχε αιτήματα GET αλλά και POST. Ωστόσο, η κακόβουλη επισκεψιμότητα έστελνε μόνο αιτήματα POST.

“Εξετάζοντας όλα τα αιτήματα POST που έπληξαν την διεύθυνση URL του πελάτη μας είδαμε ότι τα πεδία User-Agent δεν ήταν πλαστά ή αλλοιωμένα με κάποιο τρόπο, κάτι που ενίσχυσε την ιδέα των ερευνητών ότι τα αιτήματα προερχόταν από τα ίδια τα Windows.”

Η SOCC μπόρεσε να μετριάσει τα περισσότερα από τα περίεργα αιτήματα τις επόμενες 28 ώρες, ανακαλύπτοντας ότι η κυκλοφορία ήταν “αποτέλεσμα ενός εσωτερικού εργαλείου.”

Το πρόβλημα προερχόταν από buggy κώδικας, και όχι από κάποιο botnet. Τα σφάλματα του warranty tool έστελναν σταθερά αιτήματα POST στο domain αυτόματα και με αρκετά μεγάλη συχνότητα, κάτι που έριξε τον ιστότοπο.

Είναι σημαντικό να σημειωθεί ότι δεν είναι κακόβουλα όλα τα bots, και ότι υπάρχουν που χρησιμοποιούνται για νόμιμους σκοπούς, όπως warranty systems, μηχανές αναζήτησης, αρχειοθέτηση και συσσώρευση περιεχομένου.

______________________

- Δείτε το ιστορικό σχέσεων οποιουδήποτε στο Facebook

- IBM Q System One ο πρώτος κβαντικός in the box

- Denuvo: όταν τα cracked games λειτουργούν καλύτερα από τα κανονικά

- Gmail: προσθήκη strikethrough, αναίρεσης & επαναφοράς