Το O.G. AUTO-RECON είναι ένα πρόγραμμα συλλογής πληροφοριών, που βασίζεται στα αποτελέσματα του Nmap.

Χαρακτηριστικά

- Ο σκοπός του OG Auto-Recon είναι να αυτοματοποιήσει την αρχική φάση συλλογής πληροφοριών και στη συνέχεια να απαριθμήσει με βάση αυτά τα αποτελέσματα όσο το δυνατόν περισσότερες πληροφορίες για τον στόχο του.

- Αυτό το εργαλείο προορίζεται για CTF και μπορεί να είναι αρκετά “θορυβώδες” όμως και χρήσιμο.

- Όλα τα εργαλεία σε αυτό το πρόγραμμα συμμορφώνονται με τους κανόνες του OSCP.

- Η σύνταξη εντολών μπορεί εύκολα να τροποποιηθεί στις ρυθμίσεις Config . Τα ονόματα των μεταβλητών θα πρέπει να παραμείνουν αμετάβλητα.

- Εάν εντοπιστεί κάποια εικονική διαδρομή δρομολόγησης, το OG Auto-Recon θα προσθέσει τα ονόματα των κεντρικών υπολογιστών στο αρχείο /etc/hosts και θα συνεχίσει να απαριθμεί τα ονόματα κεντρικών υπολογιστών.

- Η αρίθμηση DNS είναι απαραίτητη για να αγνοήσει τα domains .com .co .eu .uk κ.λπ.… καθώς αυτό το εργαλείο σχεδιάστηκε για CTF όπως, για παράδειγμα, το «hack the box». Θα προσπαθήσει να βρει τα περισσότερα domain .htb αν εντοπιστούν διακομιστές dns.

- Αυτό το πρόγραμμα χρησιμοποιεί διάφορα αυτόνομα & προσαρμοσμένα εργαλεία για την απαρίθμηση ενός στόχου, με βάση τα αποτελέσματα του nmap.

- Όλες οι εντολές και τα αποτελέσματα καταγράφονται σε ένα φάκελο αναφοράς στον κατάλογο των χρηστών ~ /.local/share/autorecon/report χρησιμοποιώντας το πλαίσιο: “report/IP-ADDRESS/”. Έτσι τα αποτελέσματα θα μοιάζουν με: report/10.10.10.108/

Εγκατάσταση

cd / opt git clone https://github.com/Knowledge-Wisdom-Understanding/recon.git cd recon chmod + x setup.sh ./setup.sh python3 setup.py εγκατάσταση

Χρήση

_____________ ____ ________________

/___/___ \ / / | /___/__ \ Mr.P-Millz _____

O.G./ / _ \______/__/ |______|__|_____ * \_________________/__/ |___

__/__/ /_\ \ | | \ __\/ _ \| | __/ __ \_/ ___\/ _ \| |

| | ___ \| | /| | ( |_| ) | | \ ___/\ \__( |_| ) | |

|___|____/\__\____|____/_|__|\_\____/|__|____|_ /\___ |\___ \____/|___| /

gtihub.com/Knowledge-Wisdom-Understanding \___\/ \__\/ \__\_/ v3.6 \___\/

usage: autorecon -t 10.10.10.10

An Information Gathering and Enumeration Framework

optional arguments:

-h, --help show this help message and exit

-t TARGET, --target TARGET

Single IPv4 Target to Scan

-F, --FUZZ auto fuzz found urls ending with .php for params

-v, --version Show Current Version

-f FILE, --file FILE File of IPv4 Targets to Scan

-w [WEB], --web [WEB]

Get open ports for IPv4 address, then only Enumerate

Web & and Dns Services. -t,--target must be specified.

-w, --web takes a URL as an argument. i.e. python3

recon.py -t 10.10.10.10 -w secret

-i {http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} [{http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} ...], --ignore {http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} [{http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} ...]

Service modules to ignore during scan.

-s {http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} [{http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} ...], --service {http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} [{http,httpcms,ssl,sslcms,aquatone,smb,dns,ldap,removecolor,oracle,source,sort_urls,proxy,proxycms,fulltcp,topports,remaining,searchsploit,peaceout,ftpAnonDL,winrm} ...]

Scan only specified service modules

-b {ftp,smb,http,ssh}, --brute {ftp,smb,http,ssh}

Experimental! - Brute Force ssh,smb,ftp, or http. -t,

--target is REQUIRED. Must supply only one protocol at

a time. For ssh, first valid users will be enumerated

before password brute is initiated, when no user or

passwords are supplied as options.

-p PORT, --port PORT port for brute forcing argument. If no port specified,

default port will be used

-u USER, --user USER Single user name for brute forcing, for SSH, if no

user specified, will default to

wordlists/usernames.txt and bruteforce usernames

-U USERS, --USERS USERS

List of usernames to try for brute forcing. Not yet

implimented

-P PASSWORDS, --PASSWORDS PASSWORDS

List of passwords to try. Optional for SSH, By default

wordlists/probable-v2-top1575.txt will be used.

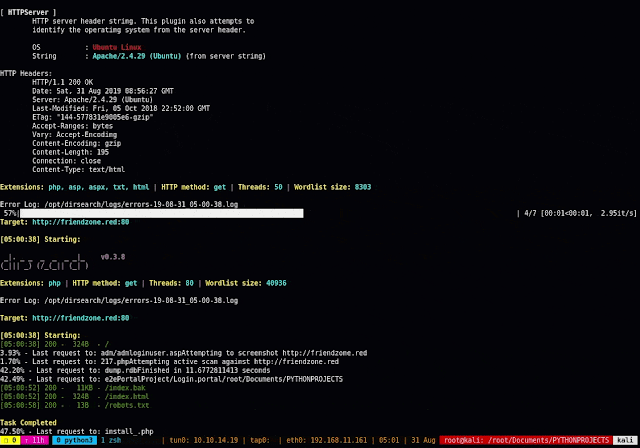

Στιγμιότυπα εφαρμογής