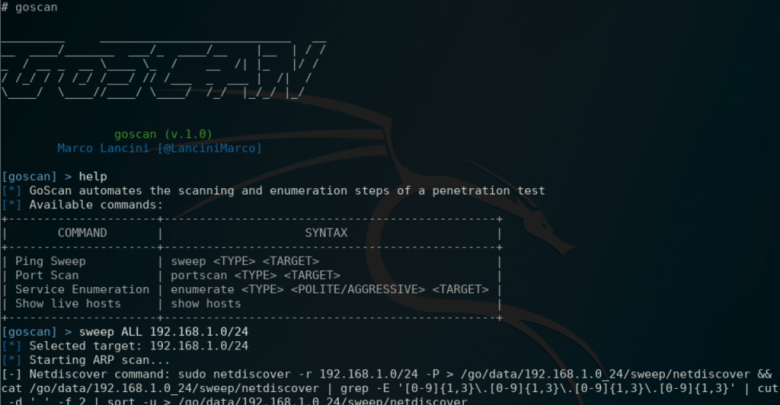

Το GoScan είναι ένας διαδραστικός σαρωτής δικτύου, με αυτόματη συμπλήρωση, ο οποίος παρέχει αυτοματοποίηση μέσω του nmap.

Το GoScan είναι επίσης ιδιαίτερα κατάλληλο για ασταθή περιβάλλοντα, δεδομένου ότι ενεργοποιεί τις σαρώσεις και διατηρεί την κατάστασή τους σε μια βάση δεδομένων SQLite.

Οι σαρώσεις εκτελούνται στο παρασκήνιο, οπότε ακόμη και αν χαθεί η σύνδεση με το framework που εκτελεί το GoScan, τα αποτελέσματα μπορούν να μεταφορτωθούν ασύγχρονα. Δηλαδή, τα δεδομένα μπορούν να εισαχθούν στο GoScan σε διαφορετικά στάδια της διαδικασίας, χωρίς την ανάγκη επανεκκίνησης ολόκληρης της διαδικασίας από το μηδέν εάν κάτι πάει στραβά.

Επιπλέον, το Service Enumeration ενσωματώνει μια συλλογή από άλλα εργαλεία (π.χ. EyeWitness, Hydra, nikto, κ.λπ.), για κάθε μία προσαρμοσμένη επιλογή στόχου σε μια συγκεκριμένη υπηρεσία.

Εγκατάσταση

# Linux (64bit)

$ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip

$ unzip goscan_2.4_linux_amd64.zip

# Linux (32bit)

$ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip

$ unzip goscan_2.4_linux_386.zip

# After that, place the executable in your PATH

$ chmod +x goscan

$ sudo mv ./goscan /usr/local/bin/goscan

Στιγμιότυπα εφαρμογής

Χρήση

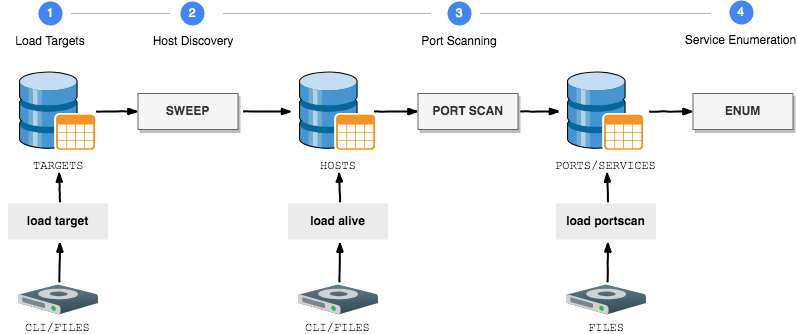

| 1. Φόρτωση στόχων |

|

| 2. Ανακάλυψη κεντρικού υπολογιστή |

|

| 3. Σάρωση θύρας |

|

| 4. Καταμέτρηση υπηρεσιών |

|

| 5. Ειδικές σαρώσεις |

|

| Εργαλεία |

|