Δύο εβδομάδες μετά τη δημοσίευση προειδοποιήσεων των υπηρεσιών ασφάλειας από τη Γαλλία, την Ιαπωνία και τη Νέα Ζηλανδία για την αύξηση της δραστηριότητας του Emotet, δημοσιεύτηκαν νέες προειδοποιήσεις στην Ιταλία την Ολλανδία, αλλά και από τη Microsoft.

Αυτές οι νέες προειδοποιήσεις έρχονται καθώς η δραστηριότητα Emotet συνεχίζει να αυξάνεται, και επισκιάζει οποιαδήποτε άλλη δραστηριότητα κακόβουλου λογισμικού που είναι ενεργή σήμερα.

Το Emotet, είναι μακράν το μεγαλύτερο botnet κακόβουλου λογισμικού. Ήταν αδρανές για το μεγαλύτερο μέρος του τρέχοντος έτους, από τον Φεβρουάριο έως τον Ιούλιο, αλλά όπως φαίνεται γύρισε για τα καλά.

Δυστυχώς, η αδράνεια δεν κράτησε πολύ, και οι χειριστές του Emotet επανέρχονται πλήρως στον έλεγχο του botnet τους, το οποίο χρησιμοποιούν για να αποστείλουν όλο και περισσότερα ανεπιθύμητα μηνύματα.

Αυτά τα ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου συνοδεύονται με κακόβουλα αρχεία, τα οποία μολύνουν τον κεντρικό υπολογιστή με το κακόβουλο λογισμικό Emotet. Η συμμορία αμέσως μετά πουλάει την πρόσβαση σε αυτούς τους μολυσμένους κεντρικούς υπολογιστές σε άλλες συμμορίες όπψς τους διαχειριστές ransomware

Πολλές φορές, και ειδικά σε μεγάλα εταιρικά περιβάλλοντα, μια μόλυνση Emotet μπορεί να μετατραπεί σε επίθεση ransomware μέσα σε λίγες ώρες.

Αυτός είναι ο λόγος για τον οποίο οι υπηρεσίες ασφάλειας στον κυβερνοχώρο και οι ομάδες CERT στη Γαλλία, την Ιαπωνία, τη Νέα Ζηλανδία, την Ιταλία και την Ολλανδία αντιμετωπίζουν τις εκστρατείες spam του Emotet με τόσο φόβο και εκδίδουν ειδοποιήσεις για την ενίσχυση της άμυνας.

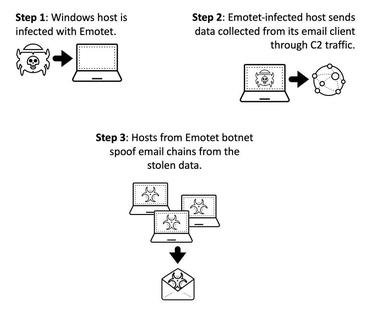

Το Emotet προτιμά αυτήν τη στιγμή τη χρήση μιας τεχνικής που ονομάζεται “email chains” ή “hijacked treads.”

Για την τεχνική που χρησιμοποιεί η συμμορία Emotet, πρώτα κλέβει μια υπάρχουσα αλυσίδα email από έναν μολυσμένο κεντρικό υπολογιστή και στη συνέχεια απαντά στα email χρησιμοποιώντας το υπάρχον θέμα. Το email για τους παρατηρητικούς έρχεται χρησιμοποιώντας μια πλαστογραφημένη ταυτότητα, και περιέχει ένα κακόβουλο έγγραφο, ελπίζοντας να εξαπατήσει τους συμμετέχοντες στην αλυσίδα του email να ανοίξουν το συνημένο και να μολύνουν το σύστημά τους.

Η Emotet χρησιμοποιεί αυτήν την τεχνική από τον Οκτώβριο του 2018 αλλά την έχει βελτιώσει πάρα πολύ το τελευταίο διάστημα.

Η τεχνική είναι αρκετά έξυπνη και αποτελεσματική και έχει αναλυθεί σε μια έκθεση που δημοσιεύθηκε σήμερα από την Palo Alto Networks.

Ωστόσο, οι ειδοποιήσεις από τη Microsoft και τις ιταλικές αρχές προειδοποιούν επίσης για μια άλλη πρόσφατη αλλαγή στις καμπάνιες ανεπιθύμητης αλληλογραφίας του Emotet, οι οποίες τώρα χρησιμοποιούν και αρχεία ZIP που προστατεύονται με κωδικό πρόσβασης αντί για έγγραφα του Office.

Η ιδέα είναι ότι χρησιμοποιώντας τέτοια αρχεία προστατεύονται με κωδικό πρόσβασης, τα portals ασφαλείας email δεν μπορούν να ανοίξουν το αρχείο για να σαρώσουν το περιεχόμενό του και δεν θα βλέπουν τα ίχνη του κακόβουλου λογισμικού που περιέχει.

Emotet joined the password-protected attachment bandwagon with a campaign starting Friday. The campaign slowed down over the weekend (typical of Emotet) but was back today in even larger volumes of emails in English, as well as in some European languages. pic.twitter.com/POppQ51uMX

— Microsoft Threat Intelligence (@MsftSecIntel) September 22, 2020