Συνήθως, οι εργαζόμενοι δεν γνωρίζουν τα κόλπα και τις τεχνικές social engineering, οι οποίες μπορούν να χρησιμοποιηθούν ως μεσολαβητές για να αποκτήσουν πολύτιμες πληροφορίες, όπως στοιχεία πιστωτικών καρτών ή εταιρικά μυστικά.

Η ασφάλεια ολόκληρου του οργανισμού μπορεί να κινδυνέψει εάν ένας υπάλληλος επισκεφτεί ένα κακόβουλο ιστότοπο, απαντήσει σε μια τηλεφωνική social engineer κλήση ή κάνει κλικ στον κακόβουλο σύνδεσμο που έλαβε στο προσωπικό του e-mail.

Σε αυτόν τον οδηγό. θα σας δείξουμε μια μέθοδο μέσω της οποίας μπορείτε εύκολα να στείλετε ένα ψεύτικο email με ένα από τα πιο δημοφιλή εργαλεία που ονομάζεται SET (Social Engineering Toolkit).

Το SET είναι προϊόν της TrustedSec. Το SET είναι μια σουίτα προσαρμοσμένων εργαλείων που βασίζεται σε Python και δημιουργήθηκε από τον David Kennedy (ReL1K) και την ομάδα του, όπου αποτελείται από τους JR DePre (pr1me), Joey Furr (j0fer) και Thomas Werth.

Το SET είναι ένα σύστημα επίθεσης που βασίζεται στην επίθεση στο ανθρώπινο δυναμικό. Με μια ποικιλία διαθέσιμων επιθέσεων, η εργαλειοθήκη αυτή είναι απολύτως απαραίτητη για penetration testing δοκιμές.

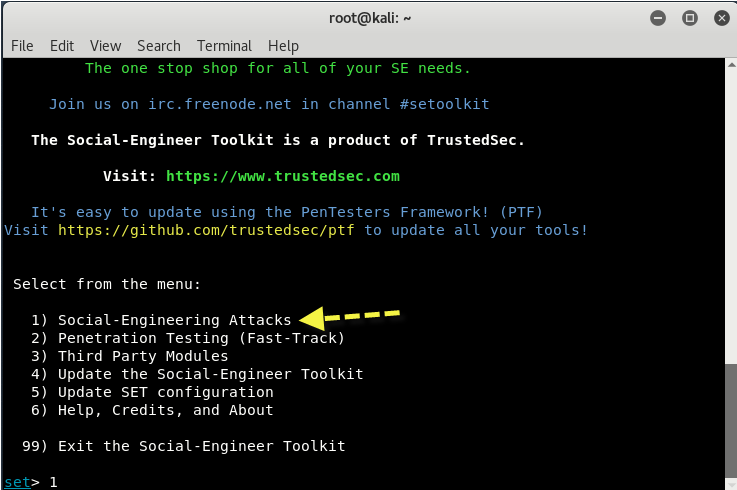

Το SET έρχεται προεγκατεστημένο στο Kali Linux. Μπορείτε απλά να το τρέξετε μέσω της γραμμής εντολών πληκτρολογώντας την εντολή “setoolkit“.

Μόλις ανοίξει το SET, θα εμφανιστούν όλες οι διαθέσιμες επιλογές όπως εμφανίζονται στο παρακάτω στιγμιότυπο οθόνης:

Επιλέξτε 1) Social-Engineering Attacks για να λάβετε μια λίστα με πιθανές επιθέσεις που μπορούν να εκτελεστούν.

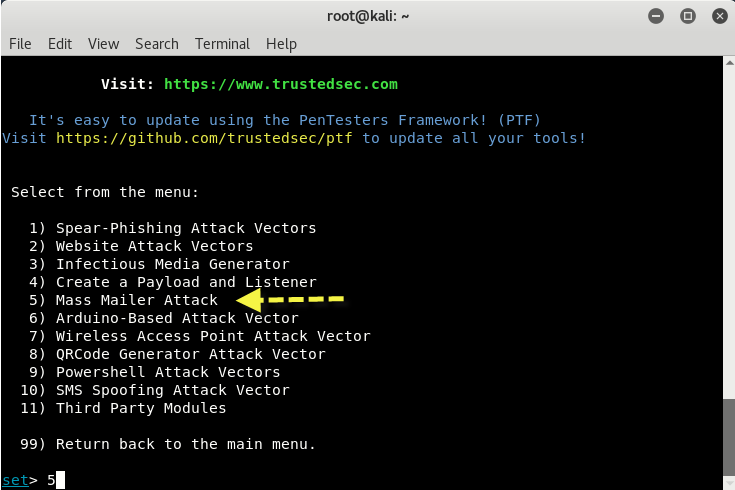

Μπορείτε να επιλέξετε τις επιθέσεις που θέλετε να εκτελέσετε από ένα μενού που εμφανίζεται ως εξής:

- 1 Spear-Phishing Attack Vectors

- 2 Website Attack Vectors

- 3 Infectious Media Generator

- 4 Create a Payload and Listener

- 5 Mass Mailer Attack

- 6 Arduino-Based Attack Vector

- 7 Wireless Access Point Attack Vector

- 8 QRCode Generator Attack Vector

- 9 Powershell Attack Vectors

- 10 SMS Spoofing Attack Vector

- 11 Third Party Modules

- 99 Return back to the main menu

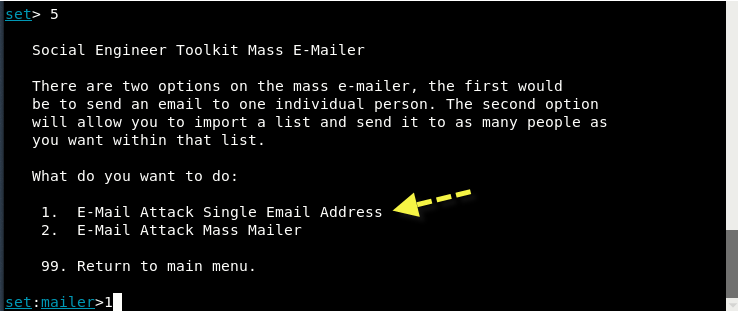

Θα ξεκινήσουμε με το Mass Mailer Attack . Πληκτρολογήστε 5 για μετάβαση στο επόμενο μενού.

Για αυτό το παράδειγμα στη λίστα, θα ρίξουμε μια ματιά στην πρώτη επιλογή, E-Mail Attack Single Email Address .

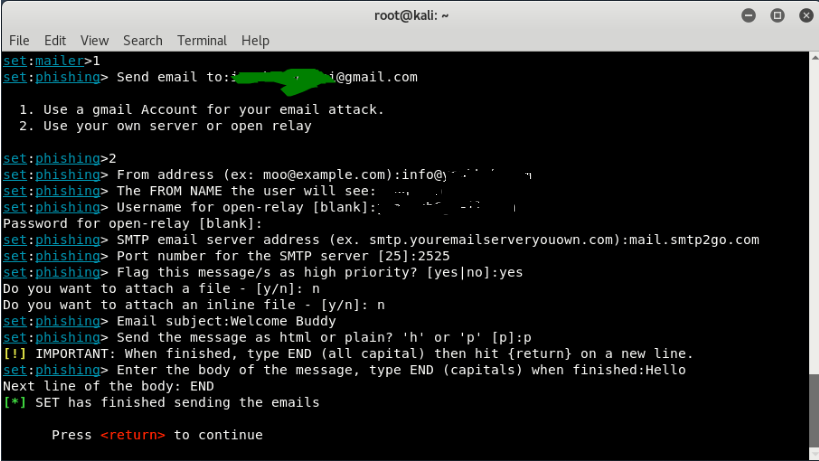

Τώρα περαιτέρω πρέπει να συμπληρώσετε όλες τις ακόλουθες λεπτομέρειες όπως φαίνεται παρακάτω:

- Send email to:

- From address:

- The FROM Name the user will see:

- Username for open-relay:

- Password for open-relay:

- SMTP email server address:

- Port number for the SMTP server:

- Flag this message/s as high priority?:

- Do you want to attach a file:

- Do you want to attach an inline file:

- Email Subject:

- Send the message as html or plain:

- Enter the body of the message, type END when finished:

Εδώ χρειάζεστε έναν ανοιχτό διακομιστή SMTP αναμετάδοσης, που μπορείτε εύκολα να τον αποκτήσετε μέσω του smtp2go.com και δημιουργώντας έναν δωρεάν λογαριασμό του οποίου η διεύθυνση διακομιστή SMTP θα είναι “mail.smtp2go.com” και η θύρα θα είναι “2525“.

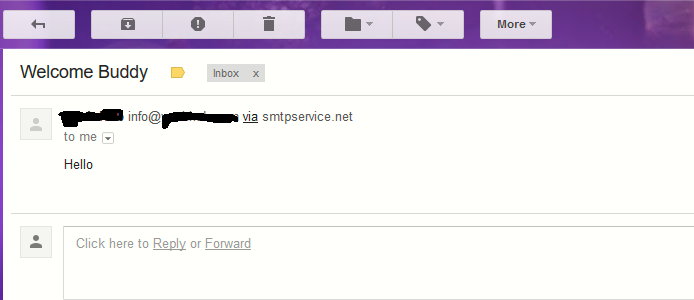

Αυτό είναι το αποτέλεσμα του ψεύτικου email που στείλαμε από το info@iguru.gr μέσω smtp2go.com του ανοιχτού relay server.

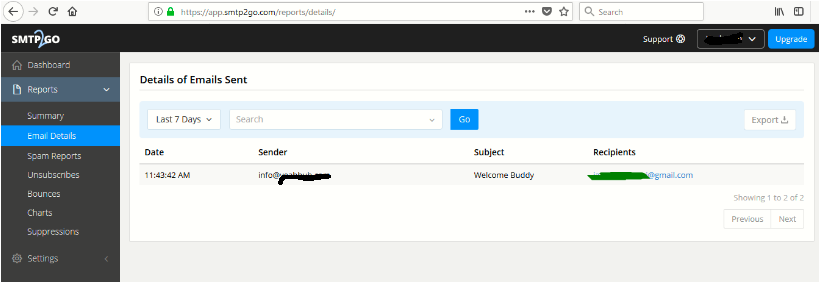

Στον Πίνακα ελέγχου εφαρμογών του SMTP2GO.com, μπορείτε ακόμη και να διαχειριστείτε όλες τις εγγραφές και να δείτε όλες τις πληροφορίες σχετικά με τα ψεύτικα μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται από τον λογαριασμό σας, όπως φαίνεται παρακάτω: