– Η Check Point Research (CPR) αποκάλυψε τρεις πρόσφατες κακόβουλες εκστρατείες ενός από τα πιο διαδεδομένα κακόβουλα λογισμικά στην αγορά – το Agent Tesla. Οι επιχειρήσεις αυτές στόχευαν εναντίον οργανισμών των ΗΠΑ και της Αυστραλίας και εκμεταλλεύτηκαν ως δέλεαρ αγορές αγαθών και παραδόσεις παραγγελιών

– Κατά την έρευνα, ανακαλύψαμε ότι οι εν λόγω απειλητικοί φορείς διέθεταν μια βάση δεδομένων 62.000 ηλεκτρονικών μηνυμάτων, συμπεριλαμβανομένων ατόμων και οργανισμών από διαφορετικές κατηγορίες

– Εκτός από τις εκστρατείες που προέρχονται από θύματα εταιρειών, η ομάδα διατηρεί μεγάλο αριθμό διακομιστών, οι οποίοι χρησιμοποιούνται για την προστασία της ταυτότητάς τους

– Παρά τις προσπάθειες των απειλητικών παραγόντων να διατηρήσουν την ανωνυμία τους, η CPR αποκάλυψε την πραγματική τους ταυτότητα και την πηγή προέλευσής τους, ανακατασκεύασε τα βήματά τους στις επιθέσεις που πραγματοποιήθηκαν, με συνεχή παρακολούθηση της δραστηριότητάς τους

Table of Contents

Πολύ γνωστό κακόβουλο λογισμικό

Το κακόβουλο λογισμικό Agent Tesla είναι ένα προηγμένο trojan απομακρυσμένης πρόσβασης (RAT) που ειδικεύεται στην κλοπή και διείσδυση ευαίσθητων πληροφοριών από μολυσμένα μηχανήματα. Αυτό το κακόβουλο λογισμικό μπορεί να συλλέξει διάφορους τύπους δεδομένων, συμπεριλαμβανομένων των πληκτρολογήσεων και των διαπιστευτηρίων σύνδεσης που χρησιμοποιούνται σε προγράμματα περιήγησης (όπως το Google Chrome και το Mozilla Firefox) και σε προγράμματα-πελάτες ηλεκτρονικού ταχυδρομείου που χρησιμοποιούνται σε μολυσμένα μηχανήματα. Το Agent Tesla έχει μια διαβόητη ιστορία περιλαμβανόμενο επανειλημμένα στις μηνιαίες εκθέσεις των 10 επικρατέστερων οικογενειών κακόβουλου λογισμικού από το 2020.

Η Πηγή : Δύο παράγοντες ηλεκτρονικού εγκλήματος

Η CPR εντόπισε τη δραστηριότητα 2 φορέων κυβερνοεγκλήματος που βρίσκονται πίσω από τις επιχειρήσεις Agent Tesla με τα στοιχεία να δείχνουν ότι συνδέονται μεταξύ τους :

– “Bignosa” (κύριος δράστης απειλής)

– “Gods”

Ο κύριος δράστης, “Bignosa”, φαίνεται να είναι μέρος μιας ομάδας που λειτουργεί κακόβουλο λογισμικό και εκστρατείες ηλεκτρονικού “ψαρέματος” με στόχο οργανισμούς, κάτι που μαρτυρούν οι βάσεις δεδομένων ηλεκτρονικού ταχυδρομείου επιχειρήσεων των ΗΠΑ και της Αυστραλίας, καθώς και απλοί ιδιώτες. Ο “Bignosa” χρησιμοποίησε το Cassandra Protector για συσκότιση και διάφορες οικογένειες κακόβουλου λογισμικού, σηματοδοτώντας ένα δευτερεύον επίπεδο τακτικών και εργαλείων εγκλήματος στον κυβερνοχώρο.

Με διπλή ταυτότητα, ο “Gods”, επίσης γνωστός στο διαδίκτυο ως “Kmarshal” που νωρίτερα συμμετείχε σε επιθέσεις phishing, μεταπήδησε αργότερα σε εκστρατείες κακόβουλου λογισμικού. Επίσης, επέδειξε ικανότητες στον σχεδιασμό ιστοσελίδων και σε επιχειρήσεις phishing.

Κατά τη διάρκεια της έρευνάς μας, εντοπίσαμε τους συνδέσμους μεταξύ διαφόρων ενδείξεων, πραγματοποιήσαμε συνδέσεις και εξασφαλίσαμε τις ταυτότητες αυτών των δύο φορέων απειλών, συμπεριλαμβανομένων των φωτογραφιών τους από τις σελίδες τους στο LinkedIn. Εμφανίστηκαν να είναι αφρικανικής καταγωγής, με τον έναν από αυτούς να κατέχει νόμιμες αποστολές εντός της επιχείρησής του.

Το τεχνικό τους επίπεδο φαινόταν να είναι διαφορετικό, με τον “Gods” να είναι πιο έμπειρος, ενώ και οι δύο επικοινωνούν μέσω Jabber, ανοιχτής τεχνολογίας για άμεση ανταλλαγή μηνυμάτων, με τον “Gods” να παρέχει βοήθεια στον “Bignosa” σε θέματα διαφορετικής δυσκολίας. Η χρήση του Agent Tesla, ωστόσο, δεν αποτελούσε εμπόδιο και για τους δύο. Παρακολουθήσαμε επίσης την κακόβουλη δραστηριότητά τους πίσω από τον Agent Tesla και μοιραστήκαμε όλες τις ανακαλύψεις με τις αρμόδιες υπηρεσίες επιβολής του νόμου.

Πρόσφατες εκστρατείες

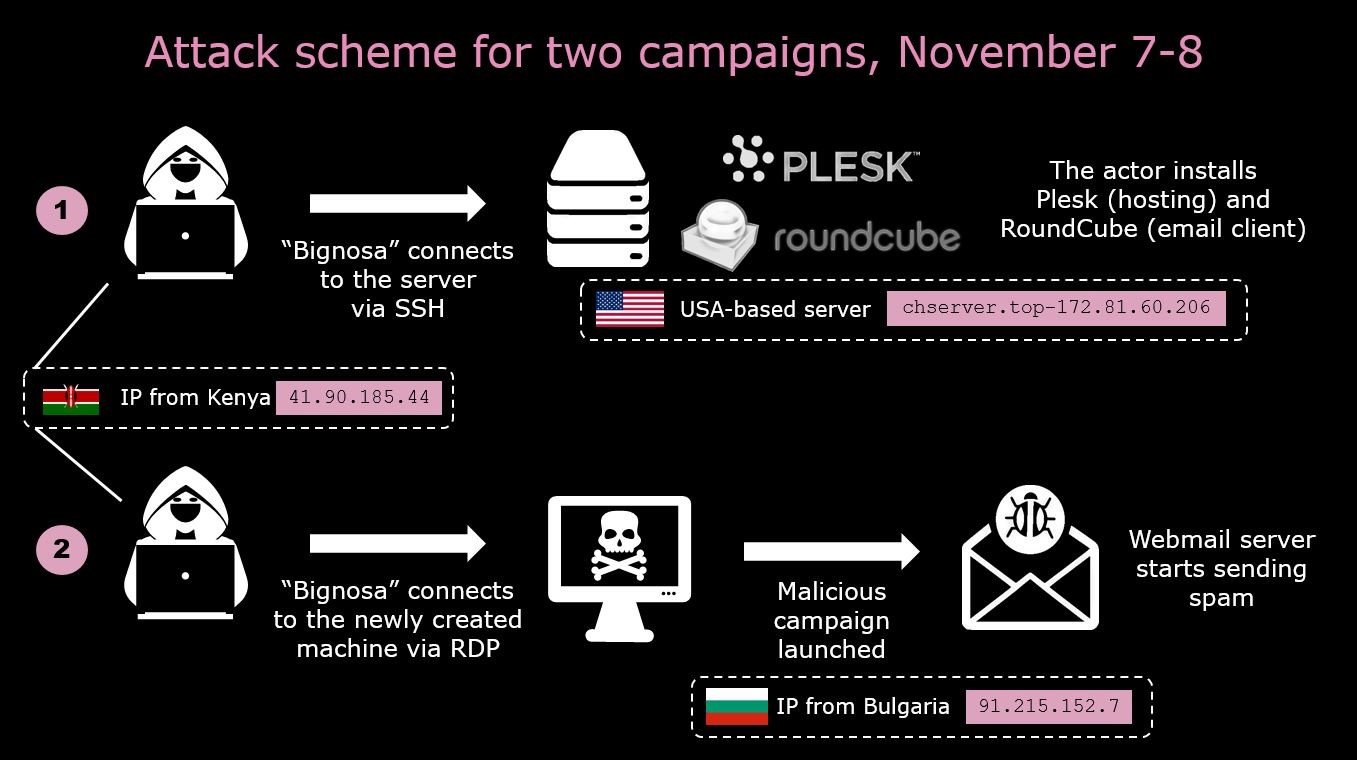

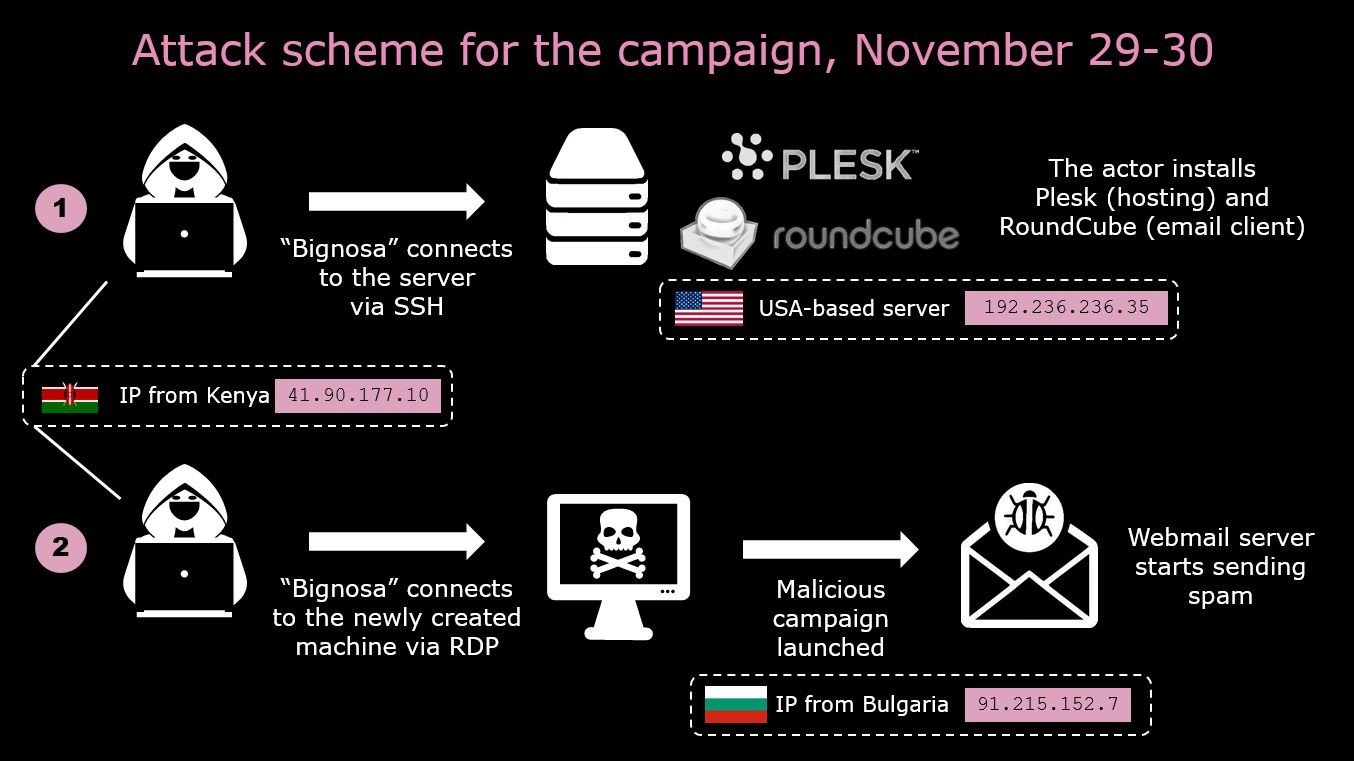

Οι εκστρατείες κακόβουλου λογισμικού προετοιμάζονταν σχολαστικά, αντί να ξεκινούν απλώς την ανεπιθύμητη αλληλογραφία με ένα απλό κλικ. Χρησιμοποιώντας μηνύματα ηλεκτρονικού ταχυδρομείου phishing με θέματα σχετικά με την αγορά αγαθών και την παράδοση παραγγελιών, οι επιτιθέμενοι προσπάθησαν να εξαπατήσουν τα θύματα με κοινωνικό μηχανισμό ώστε να ξεκινήσουν τη μόλυνση με κακόβουλο λογισμικό. Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου αποστέλλονταν από τους διακομιστές που είχαν αναπτύξει οι απειλητικοί φορείς ακριβώς πριν από τις εκστρατείες με κύριο σκοπό την ανωνυμία. Το ίδιο το κακόβουλο λογισμικό προστατευόταν από το Cassandra Protector, προσθέτοντας δυνατότητες αντι-ανίχνευσης για να είναι πιο δύσκολο να συλληφθεί.

Το παρακάτω διάγραμμα δείχνει τους χρόνους των βημάτων προετοιμασίας και εκτέλεσης αυτών των επιθέσεων:

Το βασικό σχήμα των δύο πρώτων λειτουργιών φαίνεται στο παρακάτω διάγραμμα:

Το κύριο σχήμα για την τρίτη επίθεση είναι παρόμοιο με τις πρώτες, εκτός από τις διαφορετικές διευθύνσεις που χρησιμοποιούνται στις επιτιθέμενες μηχανές:

Για να λάβετε περισσότερες πληροφορίες και να παρακολουθήσετε την έρευνά μας με πλήρεις λεπτομέρειες σχετικά με τους φορείς απειλών που ανακαλύφθηκαν, επισκεφθείτε το ακόλουθο Link

Συμπεράσματα και συστάσεις

Η παρούσα έρευνα υπογραμμίζει τη σημασία της επαγρύπνησης στην ασφάλεια στον κυβερνοχώρο. Ο εντοπισμός αυτών των φορέων απειλής κατέστη δυνατός μέσω της σχολαστικής ανάλυσης των ψηφιακών αποτυπωμάτων, αποδεικνύοντας τη δύναμη της ψηφιακής εγκληματολογίας.

Για να μετριαστούν οι κίνδυνοι να επηρεαστούν από τέτοιες απειλές, είναι σημαντικό να:

– Να διατηρείτε τα λειτουργικά συστήματα και τις εφαρμογές ενημερωμένα, μέσω έγκαιρων επιδιορθώσεων και άλλων μέσων.

– Να είστε προσεκτικοί σε απροσδόκητα μηνύματα ηλεκτρονικού ταχυδρομείου με συνδέσμους, ιδίως από άγνωστους αποστολείς.

– Να ενισχύσετε την ευαισθητοποίηση των εργαζομένων σε θέματα κυβερνοασφάλειας.

– Να συμβουλεύεστε ειδικούς σε θέματα ασφάλειας για τυχόν αμφιβολίες ή αβεβαιότητες.