Όταν προσπαθείτε να παραβιάσετε έναν ιστότοπο, μπορεί να είναι εξαιρετικά χρήσιμο να λάβετε τις παραμέτρους διαφόρων σελίδων. Αυτές μπορεί να περιλαμβάνουν php, woff, css, js, png,svg, php, jpg και άλλα. Κάθε μία από αυτές τις παραμέτρους μπορεί να υποδεικνύει μια συγκεκριμένη ευπάθεια, όπως SQLi, XSS, LFI και άλλες. Όταν έχουμε ανακαλύψει τις παραμέτρους, στη συνέχεια ελέγχουμε καθεμία από αυτές για ευπάθειες.

Αυτό μπορεί να είναι ιδιαίτερα χρήσιμο στο bug bounty.

Υπάρχουν διάφορα εργαλεία που μπορούμε να χρησιμοποιήσουμε για να ψάξουμε έναν ιστότοπο, όπως το OWASP-ZAP ή το Web Scarab, αλλά αυτά τα εργαλεία μπορεί να είναι πολύ θορυβώδη και δεν προσφέρουν καμία μυστικότητα.

Κάθε έμπειρος τεχνικός ασφαλείας θα παρατηρήσει την κίνηση και τα γρήγορα αιτήματα. Ένας από τους τρόπους για να αποφύγετε αυτόν τον εντοπισμό είναι να σαρώσετε το αρχείο του ιστότοπου στο archive.org (όπως γνωρίζετε, το archive.org διατηρεί ένα αποθετήριο όλων των ιστότοπων του παρελθόντος). Φυσικά, αυτά τα αρχεία πιθανότατα δεν θα είναι πανομοιότυπα με τον live ιστότοπο, αλλά ίσως έχουν αρκετά κοινά στοιχεία ώστε να ελαχιστοποιήσουν τα ψευδώς θετικά αποτελέσματα, ενώ ταυτόχρονα, δεν θα ειδοποιήσουν τον ιδιοκτήτη του ιστότοπου.

Υπάρχει ένα εξαιρετικό εργαλείο για την εύρεση αυτών των παραμέτρων χρησιμοποιώντας αρχειοθετημένους ιστότοπους που ονομάζεται ParamSpider.

Table of Contents

Βήμα #1: Λήψη και εγκατάσταση του ParamSpider

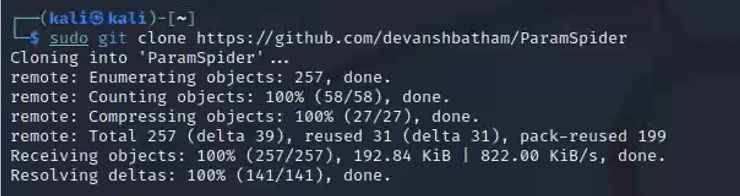

Το πρώτο μας βήμα είναι να κατεβάσουμε και στη συνέχεια να εγκαταστήσουμε το paramspider. Μπορούμε να χρησιμοποιήσουμε το git clone για να το κλωνοποιήσουμε στο σύστημά μας.

kali > sudo git clone https://github.com/devanshbatham/ParamSpider

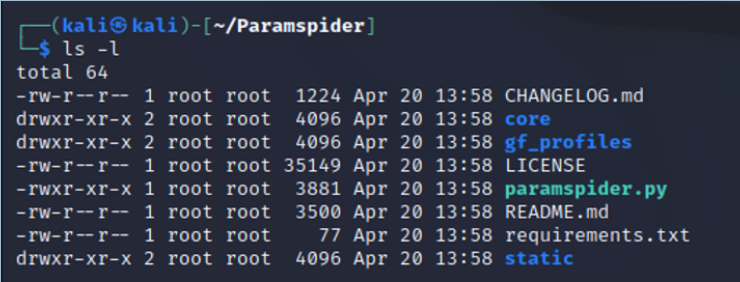

Τώρα, πλοηγηθείτε στο νέο κατάλογο ParamSpider και καταγράψτε τα περιεχόμενα του καταλόγου.

kali > cd Paramspider

kali > ls -l

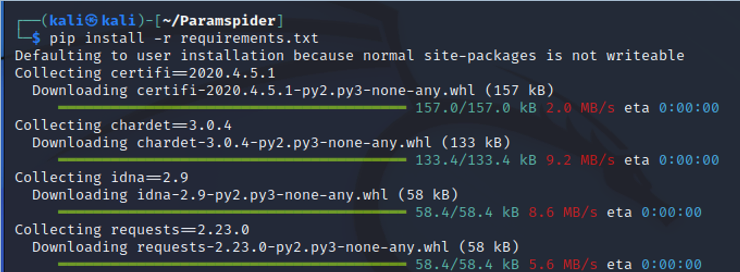

Σημειώστε το αρχείο requirements.txt. Μπορούμε να χρησιμοποιήσουμε αυτό το αρχείο για να φορτώσουμε όλες τις απαιτήσεις αυτού του εργαλείου χρησιμοποιώντας την εντολή pip όπως γράφουμε παρακάτω,

kali > pip install -r requirements.txt

Τώρα, είμαστε έτοιμοι να τρέξουμε το paramaspider!

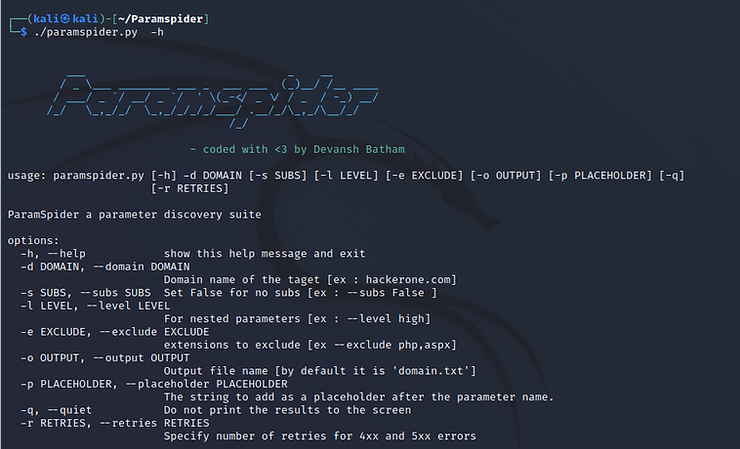

Βήμα #2: Εκκινήστε το ParamSpider

Τώρα που έχουμε εγκαταστήσει την paramspider, ας ελέγξουμε την οθόνη βοήθειας.

Στην απλούστερη μορφή της, η σύνταξη του paramspider είναι απλά η εντολή συν -d (domain) ακολουθούμενη από το όνομα του domain. Για παράδειγμα, αν θέλουμε να σαρώσουμε το tesla.com του Elon Musk, απλά πληκτρολογούμε,

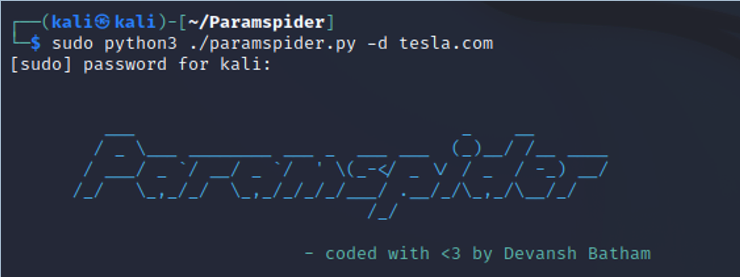

kali > sudo python3 ./paramspider.py -d tesla.com

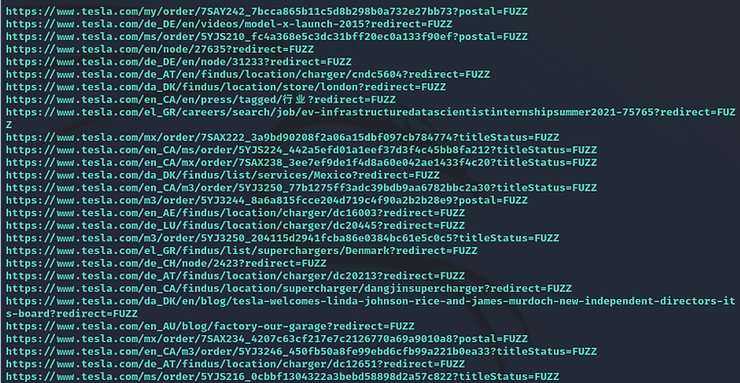

Όταν πατήσετε enter, θα δείτε το paramspider να σαρώνει τον ιστότοπο tesla.com στο archive.com αναζητώντας διάφορες παραμέτρους στις διευθύνσεις URL.

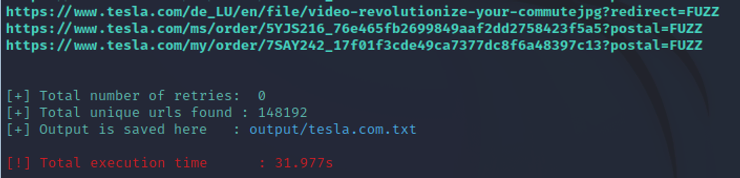

Όπως μπορείτε να δείτε παραπάνω, το paramspider βρήκε 148.192 μοναδικές διευθύνσεις URL του tesla.com και ο Elon Musk δεν γνωρίζει καν ότι τις σαρώσαμε!

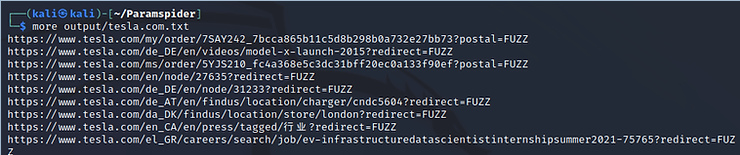

Για να δούμε τα αποτελέσματα, μπορούμε απλά να χρησιμοποιήσουμε την εντολή more ακολουθούμενη από το όνομα του αρχείου εξόδου (από προεπιλογή, το αρχείο εξόδου βρίσκεται στον κατάλογο εξόδου με όνομα αρχείου του τομέα με επέκταση .txt). Σε αυτή την περίπτωση, μπορούμε απλά να πληκτρολογήσουμε:

kali > more output/tesla.com.txt

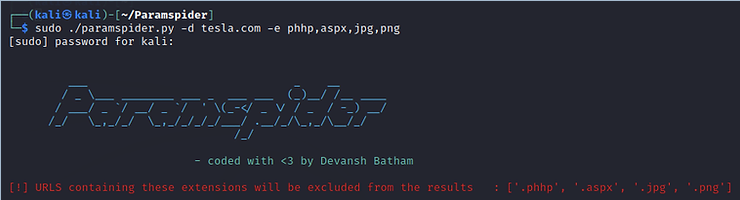

Σε ορισμένες περιπτώσεις, μπορεί να μην θέλουμε να δούμε ΟΛΕΣ τις παραμέτρους. Για παράδειγμα, μπορεί να μην θέλουμε να δούμε εκείνες που τελειώνουν σε php, jpg, png, aspx, κ.λ.π. Αυτό θα σας βοηθήσει να περιορίσετε την εστίασή σας σε λιγότερες παραμέτρους προς δοκιμή. Εξαιρούμε ορισμένες παραμέτρους χρησιμοποιώντας το switch -e, όπως π.χ,

kali > sudo python3 ./paramspider.py -d tesla.com -e php, aspx, jpg, png

Σύνοψη

Στο hacking web εφαρμογών, μπορεί να είναι πολύ επωφελές να βρείτε παραμέτρους που είναι συχνά ευάλωτες σε έναν συγκεκριμένο τύπο επίθεσης.

Με ένα εργαλείο όπως το paramspider, μπορούμε να απαριθμήσουμε και να καταγράψουμε αυτές τις διευθύνσεις URL και στη συνέχεια να τις χρησιμοποιήσουμε για δοκιμές σε μεταγενέστερο χρονικό διάστημα χωρίς να σημάνει συναγερμός στους ιδιοκτήτες του ιστότοπου.

Αν και απέχει πολύ από το να είναι τέλειο, μπορεί να μας δώσει κάποια εικόνα για τις πιθανές ευπάθειες καθώς και για τις ευπάθειες που έχουν μετριαστεί (αν ένας συγκεκριμένος τύπος ευπάθειας υπήρχε σε ένα τμήμα του ιστότοπου, είναι πολύ πιθανό να υπάρχουν και άλλες παρόμοιες ευπάθειες). Tο ParamSpider είναι ένα ακόμη πολύτιμο εργαλείο στην εργαλειοθήκη του hacker