Σήμερα, το Bluetooth είναι ενσωματωμένο σε όλες σχεδόν τις συσκευές και τα gadget μας. Αυτά περιλαμβάνουν τους υπολογιστές, τα smartphone, τα iPod, τα tablet, τα ηχεία, τα χειριστήρια παιχνιδιών, τα πληκτρολόγια και πολλές άλλες συσκευές μας.

Σε αυτή τη σειρά οδηγών, θα επικεντρωθούμε στην παραβίαση κινητών συσκευών, tablet και τηλεφώνων, καθώς αποτελούν το πιο πρόσφορο έδαφος για τους χάκερ. Η δυνατότητα παραβίασης του Bluetooth μπορεί να οδηγήσει σε παραβίαση οποιασδήποτε πληροφορίας στη συσκευή (εικόνες, email, κείμενο κ.λ.π.), στον έλεγχο της συσκευής και στη δυνατότητα αποστολής ανεπιθύμητων πληροφοριών στη συσκευή.

Ωστόσο, προτού ξεκινήσουμε το χακάρισμα σε συσκευές με Bluetooth, πρέπει να κατανοήσουμε την τεχνολογία, τους όρους και την ασφάλεια που είναι ενσωματωμένη στο Bluetooth, εάν θέλουμε να το χακάρουμε με επιτυχία. Σε ένα σύντομο άρθρο όπως αυτό, δεν μπορώ να μεταφέρω μια εις βάθος κατανόηση του Bluetooth, αλλά νομίζω ότι μπορώ να σας δώσω μια βασική γνώση που μπορείτε να χρησιμοποιήσετε σε μελλοντικά hacks.

Βασικά στοιχεία του Bluetooth: Το Bluetooth είναι ένα καθολικό πρωτόκολλο για επικοινωνία χαμηλής ισχύος και κοντινού πεδίου που λειτουργεί στα 2,4 – 2,485 GHz με χρήση ευρέως φάσματος αλλά και συχνότητας στα 1.600 hops ανά δευτερόλεπτο (αυτή η μετάβαση συχνότητας αποτελεί μέτρο ασφαλείας).

Αναπτύχθηκε το 1994 από την Ericsson Corp. της Σουηδίας και πήρε το όνομά του από τον Δανό του 10ου αιώνα (η Σουηδία και η Δανία ήταν μια ενιαία χώρα τον 10ο αιώνα) King Harald Bluetooth.

Η ελάχιστη προδιαγραφή για την εμβέλεια Bluetooth είναι τα 10 μέτρα, αλλά δεν υπάρχει όριο στην εμβέλεια που μπορούν να εφαρμόσουν οι κατασκευαστές στις συσκευές τους. Πολλές συσκευές έχουν εμβέλεια έως και 100 μέτρα. Με ειδικές κεραίες, μπορούμε να επεκτείνουμε ακόμη περισσότερο την εμβέλεια.

Όταν συνδέονται δύο συσκευές Bluetooth, αυτό αναφέρεται ως σύζευξη. Μέχρι δύο συσκευές Bluetooth μπορούν να συνδεθούν μεταξύ τους. Οποιαδήποτε συσκευή Bluetooth με δυνατότητα εντοπισμού μεταδίδει τις ακόλουθες πληροφορίες:

-

Ονομα

-

Τάξη

-

Κατάλογος υπηρεσιών

-

Τεχνικές πληροφορίες

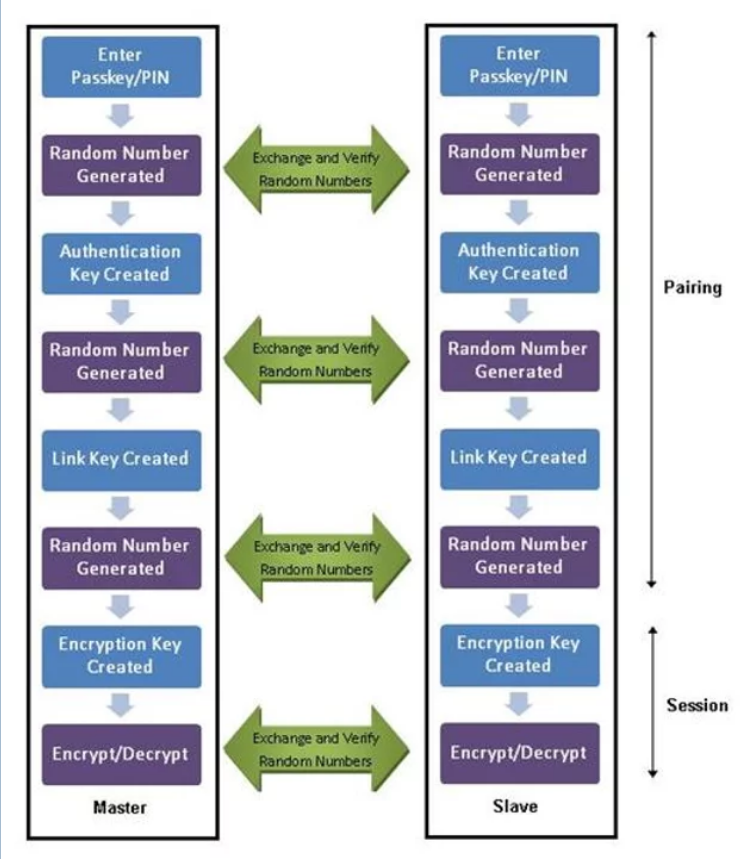

Όταν οι δύο συσκευές “ζευγαρώνουν”, ανταλλάσσουν ένα pre-shared μυστικό ή κλειδί συνδέσμου. Κάθε ένα αποθηκεύει αυτό το κλειδί σύνδεσης για να αναγνωρίσει το άλλο σε μελλοντική τους σύζευξη. Κάθε συσκευή έχει ένα μοναδικό αναγνωριστικό 48-bit (μια διεύθυνση που μοιάζει με MAC) και συνήθως ένα όνομα που εκχωρείται από τον κατασκευαστή.

Ακολουθεί ένα διάγραμμα της διαδικασίας σύζευξης Bluetooth. Αν και είναι πολύ πιο ασφαλές τα τελευταία χρόνια, εξακολουθεί να είναι ευάλωτο, όπως θα δούμε σε μελλοντικούς οδηγούς αυτής της σειράς.

Βασικά εργαλεία Bluetooth για Linux

Η εφαρμογή στα Linux που έχει να κάνει με τα πρωτόκολλα Bluetooth είναι το BlueZ. Οι περισσότερες διανομές Linux το έχουν εγκατεστημένο από προεπιλογή, αλλά ακόμα κι αν δεν το έχουν, μπορείτε συνήθως να το βρείτε στο αποθετήριο τους. Στο Kali Linux είναι εγκατεστημένο από προεπιλογή.

Το BlueZ έχει μια σειρά από απλά εργαλεία που μπορούμε να χρησιμοποιήσουμε για να διαχειριστούμε και τελικά να χακάρουμε συσκευές με Bluetooth. Αυτά περιλαμβάνουν τα εξής:

-

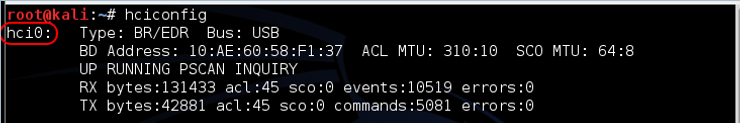

hciconfig: Αυτό το εργαλείο λειτουργεί παρόμοια με το ifconfig στο Linux, εκτός από το ότι λειτουργεί στις συσκευές Bluetooth. Όπως μπορείτε να δείτε στο παρακάτω στιγμιότυπο οθόνης, το χρησιμοποίησα πρώτα για να εμφανίσω τη διεπαφή Bluetooth (hci0) και δεύτερον, ζήτησα από τη συσκευή τις προδιαγραφές της.

-

hcitool: Αυτό είναι ένα εργαλείο διερεύνησης. Μπορεί να μας δώσει το όνομα της συσκευής, το αναγνωριστικό συσκευής, την κατηγορία της συσκευής και τις πληροφορίες από το ρολόι.

-

hcidump: Αυτό το εργαλείο μας δίνει τη δυνατότητα να κάνουμε συλλογή πακέτων, κοινώς Bluetooth sniffing.

Bluetooth Protocol Stack

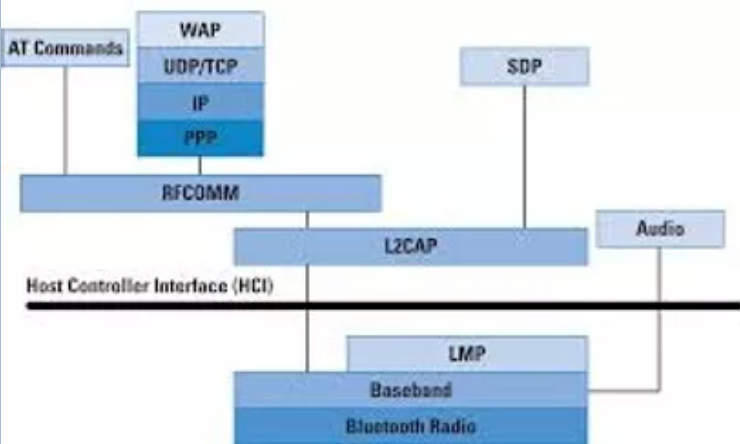

Οι συσκευές Bluetooth δεν χρειάζεται να χρησιμοποιούν όλα τα πρωτόκολλα στο stack (όπως TCP/IP). Το Bluetooth stack έχει αναπτυχθεί για να επιτρέπει τη χρήση του Bluetooth από μια ποικιλία εφαρμογών επικοινωνίας. Γενικά, μια εφαρμογή θα χρησιμοποιεί μόνο ένα κομμάτι αυτής της στοίβας. Το επίπεδο πρωτοκόλλων Bluetooth και τα σχετικά πρωτόκολλά τους παρατίθενται παρακάτω:

-

Βασική ζώνη πρωτοκόλλων Bluetooth Core: LMP, L2CAP, SDP

-

Πρωτόκολλο αντικατάστασης καλωδίου: RFCOMM

-

Πρωτόκολλο ελέγχου τηλεφωνίας: TCS Binary, AT-εντολές

-

Εγκεκριμένα πρωτόκολλα: PPP, UDP/TCP/IP, OBEX, WAP, vCard, vCal, IrMC, WAE

Εκτός από τα επίπεδα πρωτοκόλλου, το Bluetooth ορίζει επίσης μια διεπαφή κεντρικού ελεγκτή (HCI). Αυτό παρέχει μια διεπαφή εντολών στον ελεγκτή ζώνης της βάσης, στον διαχειριστή συνδέσμων και πρόσβαση σε καταχωρητές κατάστασης υλικού και ελέγχου, εξ ου και το όνομα των παραπάνω εργαλείων όπως hciconfig, hcidump και hcitool.

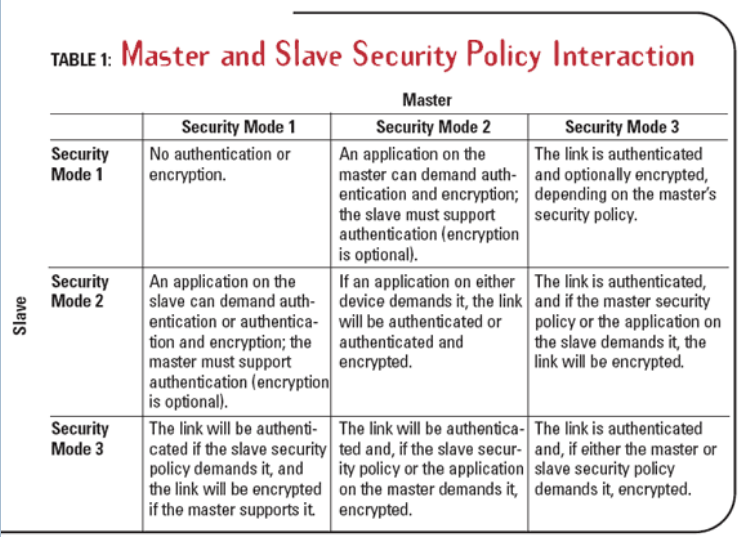

Ασφάλεια Bluetooth: Η ασφάλεια του Bluetooth βασίζεται σε μερικές τεχνικές. Πρώτον, την αναπήδηση της συχνότητας. Τόσο ο κύριος πομπός όσο και ο δέκτης, γνωρίζουν τον αλγόριθμο αναπήδησης της συχνότητας, αλλά ένας ξένος δεν την γνωρίζει. Δεύτερον, ένα pre-shared κλειδί που ανταλλάσσεται κατά τη σύζευξη που χρησιμοποιείται για έλεγχο ταυτότητας και κρυπτογράφηση (128-bit). Υπήρχαν τρεις λειτουργίες ασφαλείας για το Bluetooth. Αυτές είναι:

-

Λειτουργία ασφαλείας 1: Δεν υπάρχει ενεργή ασφάλεια.

-

Λειτουργία ασφαλείας 2: Ασφάλεια επιπέδου υπηρεσίας. Ο κεντρικός διαχειριστής ασφαλείας χειρίζεται τον έλεγχο της ταυτότητας, τη διαμόρφωση και την εξουσιοδότηση. Ενδέχεται να μην ενεργοποιηθεί από τον χρήστη. Δεν υπάρχει ασφάλεια σε επίπεδο συσκευής.

-

Λειτουργία ασφαλείας 3: Ασφάλεια σε επίπεδο συσκευής. Έλεγχος ταυτότητας και κρυπτογράφηση με βάση ένα μυστικό κλειδί, όπου είναι πάντα εμφανή. Επιβάλλει την ασφάλεια για σύνδεση χαμηλού επιπέδου.

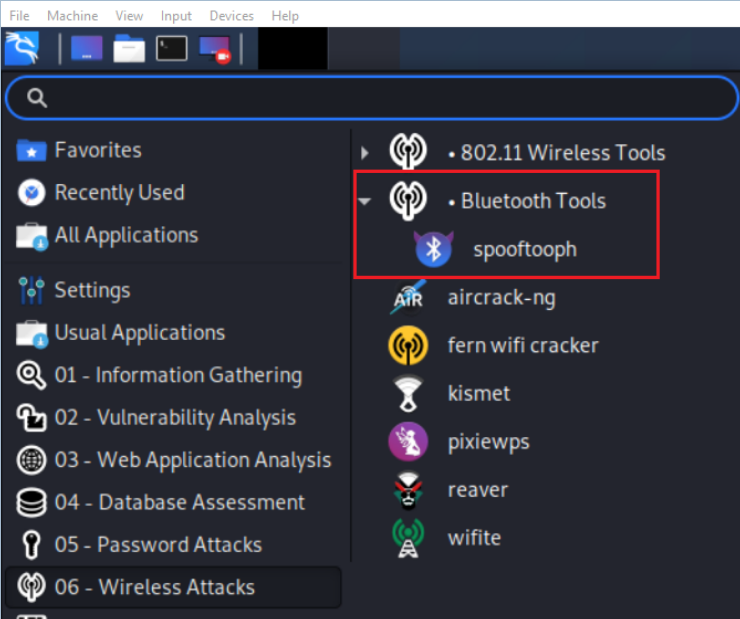

Bluetooth Hacking Tools στο Kali

Η διανομή Kali είχε κάποτε ενσωματωμένα πολλά εργαλεία χακαρίσματος Bluetooth. Στο Kali 2022 έχουμε καταλήξει μόνο σε ένα, που λειτουργεί άψογα. Αυτό δεν σημαίνει ότι δεν υπάρχουν άλλα προγράμματα. Υπάρχουν πολλά στο αποθετήριο του Kali αλλά και στο github.com που μπορείτε να κατεβάσετε. Θα χρησιμοποιήσουμε πολλά από αυτά σε μελλοντικούς οδηγούς.

Ας ρίξουμε μια σύντομη ματιά σε μερικά άλλα εργαλεία χακαρίσματος Bluetooth.

-

Bluelog : Σαρώνει την περιοχή για να βρει τόσες συσκευές που μπορούν να εντοπιστούν στην περιοχή και στη συνέχεια τις καταγράφει σε ένα αρχείο.

-

Bluemaho : Μια σουίτα εργαλείων που βασίζεται σε GUI για τον έλεγχο της ασφάλειας συσκευών Bluetooth.

-

Blueranger : Ένα απλό Python script που χρησιμοποιεί ping i2cap για να εντοπίσει συσκευές Bluetooth και να καθορίσει τις κατά προσέγγιση αποστάσεις τους.

-

Btscanner : Αυτό το εργαλείο βασίζεται σε γραφικό περιβάλλον και σαρώνει για ανιχνεύσιμες συσκευές εντός εμβέλειας.

-

Redfang : Αυτό το εργαλείο μας δίνει τη δυνατότητα να βρούμε κρυφές συσκευές Bluetooth.

-

Spooftooph : Αυτό είναι ένα εργαλείο πλαστογράφησης Bluetooth.

Μερικές επιθέσεις που βασίζονται στο Bluetooth

-

Blueprinting : Η διαδικασία του footprinting.

-

Bluesnarfing : Αυτή η επίθεση λαμβάνει δεδομένα από τη συσκευή με Bluetooth. Αυτό μπορεί να περιλαμβάνει μηνύματα SMS, πληροφορίες ημερολογίου, εικόνες, τον τηλεφωνικό κατάλογο και συνομιλίες.

-

Bluebugging : Ο εισβολέας μπορεί να πάρει τον έλεγχο του τηλεφώνου του στόχου. Το Bloover αναπτύχθηκε ως εργαλείο POC για το σκοπό αυτό.

-

Bluejacking : Ο εισβολέας στέλνει μια “επαγγελματική κάρτα” (μήνυμα κειμένου) που εάν ο χρήστης επιτρέψει να προστεθεί στη λίστα επαφών του, επιτρέπει στον εισβολέα να συνεχίσει να στέλνει επιπλέον μηνύματα σε αυτόν.

-

Bluesmack : Μια επίθεση DoS εναντίον συσκευών Bluetooth.

Τώρα που έχουμε κατανοήσει τα βασικά για το τη λειτουργία του Bluetooth και γενικά των τεχνολογιών και της ασφάλειας του Bluetooth, μπορούμε να αρχίσουμε να εξερευνούμε τρόπους για να σπάσουμε και να χακάρουμε συσκευές με Bluetooth.

Μείνετε συντονισμένοι…