Στο πρώτο μέρος της σειράς “Δημιουργία Honeypot για σύλληψη Zero-Day Exploits”, κατεβάσαμε και ρυθμίσαμε το honeypot Dionaea. Αυτό που κάνει το Dionaea και διαφέρει από άλλα honeypots είναι η ικανότητά του να συλλαμβάνει exploits. Είχαμε εγκαταστήσει το honeypot στον προηγούμενο οδηγό, αλλά δεν είχαμε ακόμη ρυθμίσει τις παραμέτρους του.

Στο δεύτερο μέρος του οδηγού μας, θα ρυθμίσουμε το Dionaea για να το προετοιμάσουμε για τη σύλληψη exploits. Ξεκίνησα αυτή τη σειρά ρυθμίζοντας το Dionaea σε ένα επιτραπέζιο σύστημα Ubuntu 14.04, οπότε θα συνεχίσουμε να χρησιμοποιούμε το Dionaea στο Ubuntu αλλά μπορεί να τρέξει σε πολλές διανομές Linux.

Table of Contents

Βήμα 1: Ανοίξτε το αρχείο διαμόρφωσης του Dionaea

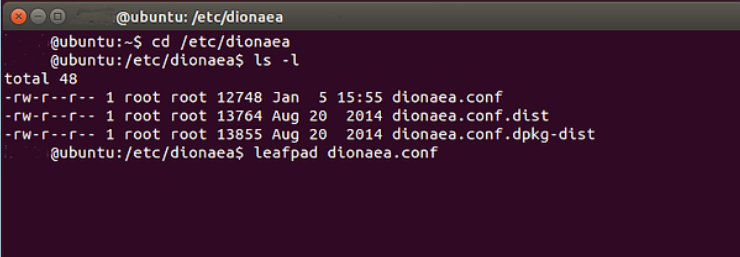

Το πρώτο βήμα είναι να ανοίξετε το αρχείο ρυθμίσεων του Dionaea. Πρώτα πλοηγηθείτε στον κατάλογο /etc/dionaea.

ubuntu > cd /etc/dionaea

Όταν κάνετε μια μακρά λίστα σε αυτόν τον κατάλογο, μπορείτε να δείτε το αρχείο dionaea.conf. Ας ανοίξουμε αυτό το αρχείο με έναν επεξεργαστή κειμένου. Στο Ubuntu, έχουμε διάφορες επιλογές. Σε αυτή την περίπτωση, χρησιμοποίησα το Leafpad, αλλά μπορείτε να χρησιμοποιήσετε το gedit, το Vim ή οποιονδήποτε άλλο επεξεργαστή κειμένου θα λειτουργήσει.

ubuntu > leafpad dionaea.conf

Βήμα 2: Ρύθμιση των Logs

Στην προεπιλεγμένη διαμόρφωσή του, το Dionaea θα δημιουργήσει ένα σωρό αρχεία καταγραφής σε ένα περιβάλλον παραγωγής. Σε ορισμένες περιπτώσεις, θα βλέπετε πολλαπλά gigabytes ημερησίως αρχείων καταγραφής. Για να το αποτρέψουμε αυτό, πρέπει να ρυθμίσουμε την καταγραφή ώστε να καταγράφει μόνο προτεραιότητες “σφάλματος”.

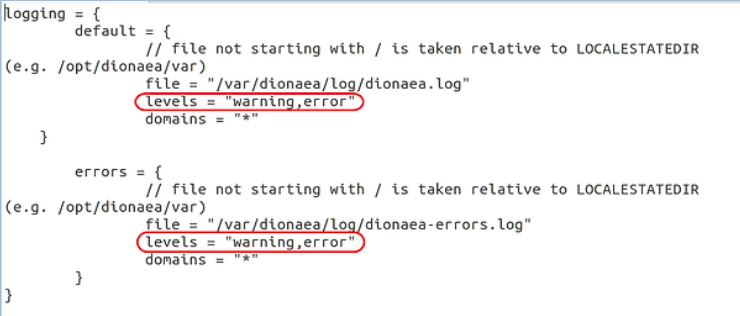

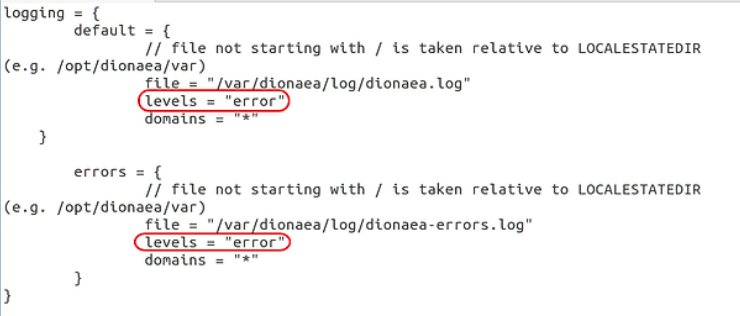

Για να το κάνουμε αυτό, πρέπει να πλοηγηθούμε κάτω στην ενότητα logging του αρχείου ρυθμίσεων. Εκεί θα δείτε ένα τμήμα που μοιάζει με αυτό:

Σημειώστε τις δύο περιοχές που έχω κυκλώσει. Αλλάξτε και τις δύο από “warning,error” σε απλά “error”.

Βήμα 3: Τμήμα διεπαφής και IP

Στη συνέχεια, μεταβείτε στην ενότητα listen and interface του αρχείου ρυθμίσεων. Θέλουμε η διασύνδεση να οριστεί σε “manual” και οι διευθύνσεις IP να είναι οποιεσδήποτε. Αυτό θα επιτρέψει στο Dionaea να συλλάβει στη διασύνδεση της επιλογής σας (eth0) ανεξάρτητα από τη διεύθυνση IP που της έχει εκχωρηθεί.

Αν θέλετε το Dionaea να ακούει μόνο μια διεύθυνση IP, μπορείτε να τοποθετήσετε αυτή τη διεύθυνση IP στην παρακάτω γραμμή, αντικαθιστώντας το μέρος “::”.

addrs = {eth0 = “::”}

Όπως γνωρίζετε, το “::” είναι συντομογραφία του IPv6 για οποιαδήποτε διεύθυνση IP.

Βήμα 4: Modules

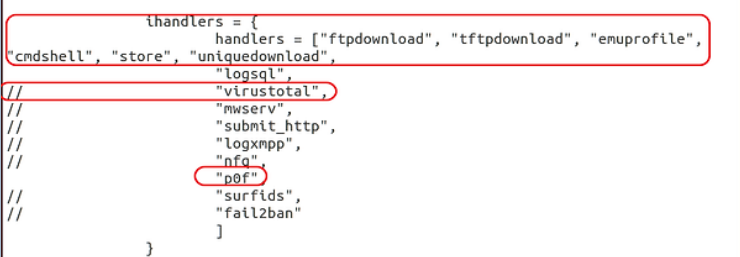

Στη συνέχεια, πρέπει να πούμε στο Dionaea ποιες ενότητες θέλουμε να εκτελεί.

Αφήστε την προεπιλεγμένη ρύθμιση εδώ, αλλά σημειώστε ότι έχουμε επιλέξει το “virustotal”. Εάν αφαιρεθούν οι επιλογές, μπορείτε να ρυθμίσετε το Dionaea να στέλνει κάθε κακόβουλο λογισμικό που συλλαμβάνεται στο VirusTotal. Ας το κρατήσουμε επιλεγμένο.

Σημειώστε επίσης ότι θα χρησιμοποιήσουμε ένα από τα αγαπημένα μας εργαλεία, το p0f, για το fingerprinting του λειτουργικού συστήματος. Τέλος, έχουμε αφαιρέσει την επιλογή του “logsql”, επιτρέποντας στο Dionaea να δημιουργήσει και να χρησιμοποιήσει μια βάση δεδομένων SQLite. Αυτό θα βελτιώσει την ικανότητά μας να διαχειριζόμαστε τη δραστηριότητα από τον αισθητήρα μας, τοποθετώντας τα δεδομένα σε μια βάση δεδομένων SQLite.

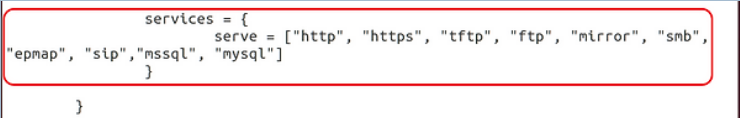

Βήμα 5: Υπηρεσίες

Ακριβώς κάτω από τις ενότητες, έχουμε ένα τμήμα που περιγράφει λεπτομερώς τις υπηρεσίες που θέλουμε να τρέξουμε. Σημειώστε παρακάτω ότι το Dionaea από προεπιλογή είναι ρυθμισμένη να τρέχει http, https, tftp, ftp, mirror, smb, epmap, sip, mssql και mysql.

Σας συνιστώ να απενεργοποιήσετε τα http και https, καθώς δεν είναι πιθανό να ξεγελάσουν πολλούς επιτιθέμενους και μπορεί, στην πραγματικότητα, να το αναγνωρίσουν ως honeypot. Αφήστε τις υπόλοιπες, καθώς αντιπροσωπεύουν ευάλωτες υπηρεσίες που μπορεί να δεχτούν επίθεση.

Βήμα 6: Δοκιμάστε το Dionaea

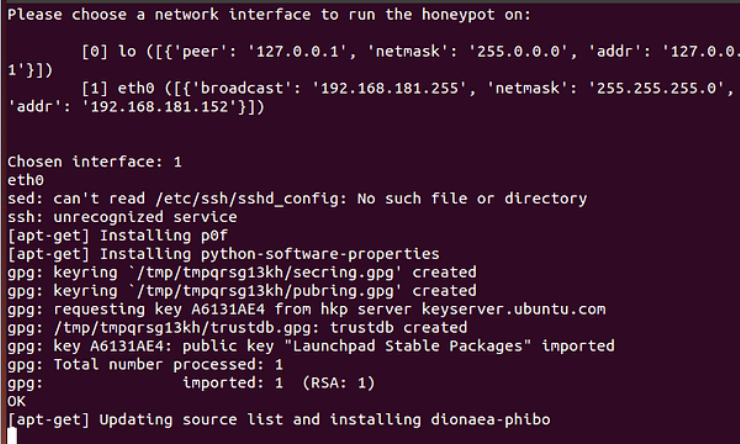

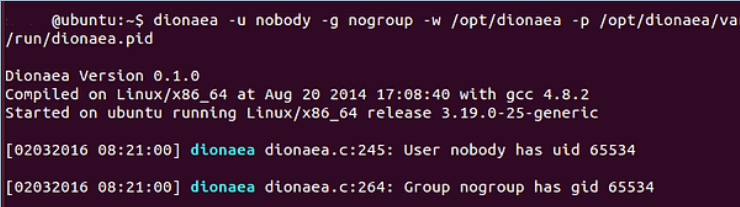

Τέλος, για να δοκιμάσουμε τη νέα μας διαμόρφωση πρέπει να τρέξουμε το Dionaea. Μπορούμε να το κάνουμε αυτό πληκτρολογώντας:

ubuntu> dionaea -u nobody -g nogroup -w /opt/dionaea -p /opt/dionaea/run/dionaea.pid

Τώρα που το Dionaea εκτελείται με επιτυχία, μπορούμε να προχωρήσουμε στο επόμενο βήμα, τη σύλληψη και ανάλυση κακόβουλου λογισμικού με το Dionaea.