Αν έχετε ασχοληθεί ποτέ με τη δικτύωση ή την ασφάλεια στον κυβερνοχώρο, πιθανότατα θα έχετε συναντήσει τον όρο αρχείο PCAP. Αλλά τι είναι ένα αρχείο PCAP και γιατί είναι τόσο σημαντικό σε αυτούς τους τομείς;

Η κατανόηση των αρχείων PCAP είναι απαραίτητη για τη διάγνωση προβλημάτων δικτύου ή την ανάλυση περιστατικών ασφαλείας. Με τους απλούστερους όρους, ένα αρχείο PCAP είναι κάτι σαν ένα ψηφιακό ημερολόγιο της κίνησης του δικτύου.

Σε αυτό το άρθρο, θα σας βοηθήσουμε να κατανοήσετε τα αρχεία PCAP, θα σας εξηγήσουμε τη σημασία τους και θα σας δείξουμε πώς να τα διαβάζετε και να τα αναλύετε. Τέλος, θα σας παρουσιάσουμε παραδείγματα για τους λόγους για τους οποίους θα θέλατε να ασχοληθείτε με την ανάλυση καταγραφής πακέτων.

Τι είναι ένα αρχείο PCAP;

Ένα αρχείο PCAP με την ονομασία “packet capture” περιέχει δεδομένα ενσύρματου ή ασύρματου δικτύου που έχουν συλλεχθεί, τα οποία μερικές φορές αναφέρονται ως απόρριψη πακέτων ή αρχείο σύλληψης.

Περιέχει μια ακολουθία πακέτων δικτύου, το καθένα από τα οποία περιλαμβάνει δεδομένα όπως το timestamp της σύλληψής του, το μήκος του και τα πραγματικά δεδομένα του πακέτου.

Τα αρχεία PCAP προέκυψαν στα τέλη της δεκαετίας του 1980 ως μέρος του έργου tcpdump, το οποίο δημιουργήθηκε από τους Van Jacobson, Craig Leres και Steven McCanne, για τη σύλληψη και αποθήκευση της δικτυακής κίνησης σε συστήματα που βασίζονται στο Unix. Η μορφή έγινε πρότυπο για την ανάλυση της δικτυακής κίνησης και έχει υιοθετηθεί ευρέως από εργαλεία όπως το Wireshark.

Τα PCAP σάς επιτρέπουν να επιθεωρείτε πακέτα δικτύου, παρέχοντας πληροφορίες σχετικά με το περιεχόμενο και τα μοτίβα της κίνησης.

Η εκτέλεση ανάλυσης πακέτων σας βοηθά να εντοπίσετε μη φυσιολογικές συμπεριφορές και προβλήματα απόδοσης δικτύου, ενώ η καταγεγραμμένη κίνηση δικτύου μπορεί να χρησιμοποιηθεί για τη διάγνωση προβλημάτων συνδεσιμότητας, απώλειας πακέτων και προβλημάτων καθυστέρησης.

Μέσω αυτής της διαδικασίας, μπορείτε να εντοπίσετε την ακριβή τοποθεσία και την αιτία των διαταραχών του δικτύου εξετάζοντας τις ροές πακέτων.

Σύλληψη πακέτων δικτύου

Πριν σας δείξουμε πώς μπορεί να υποκλαπεί η κυκλοφορία με εργαλεία packer sniffer όπως το Wireshark, ας δούμε πώς ταξιδεύουν οι πληροφορίες μέσω ενός δικτύου χρησιμοποιώντας το μοντέλο OSI, δείχνοντάς σας πώς θα είχατε πρόσβαση στο iguru.gr.

Table of Contents

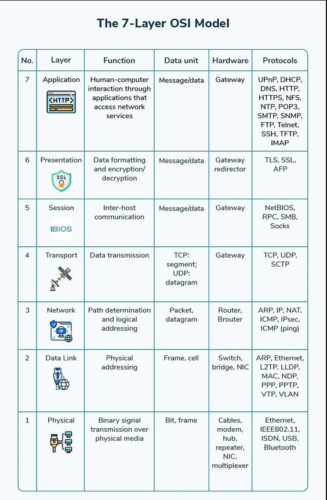

OSI Model

Το μοντέλο OSI είναι ένα πλαίσιο που βοηθά στην εξήγηση του τρόπου με τον οποίο αλληλεπιδρούν τα διάφορα πρωτόκολλα δικτύωσης για να επιτρέπουν την επικοινωνία μεταξύ των συσκευών σε ένα δίκτυο.

Application Layer (Layer 7)

Εισάγετε τη διεύθυνση URL του ιστολογίου StationX στο πρόγραμμα περιήγησης στο διαδίκτυο και πατάτε enter. Το πρόγραμμα περιήγησης λειτουργεί στο επίπεδο εφαρμογής και δημιουργεί ένα αίτημα HTTP για την ανάκτηση της ιστοσελίδας.

Presentation Layer (Layer 6)

Τα δεδομένα από το αίτημα HTTP μορφοποιούνται και, εάν είναι απαραίτητο, κρυπτογραφούνται (π.χ. κρυπτογράφηση HTTPS).

Session Layer (Layer 5)

Δημιουργείται μια σύνοδος μεταξύ του προγράμματος περιήγησής σας και του διακομιστή ιστού StationX, η οποία διαχειρίζεται τη σύνοδο επικοινωνίας.

Transport Layer (Layer 4)

Τα δεδομένα της συνεδρίας κατατμούνται σε μικρότερα κομμάτια, γνωστά ως τμήματα TCP ή ως datagrams UDP. Σε αυτά αντιστοιχούν αριθμοί θυρών για να διασφαλιστεί ότι φτάνουν στη σωστή εφαρμογή του διακομιστή.

Το TCP εξασφαλίζει αξιόπιστη παράδοση με τη διαχείριση των επαναμεταδόσεων και την αναδιάταξη των τμημάτων εάν αυτά φτάσουν εκτός σειράς, ενώ το UDP παρέχει ταχύτερη αλλά λιγότερο αξιόπιστη μετάδοση.

Network Layer (Layer 3)

Κάθε τμήμα TCP ενθυλακώνεται σε πακέτα και εκχωρούνται διευθύνσεις IP για τη δρομολόγησή τους στον σωστό προορισμό στο Διαδίκτυο.

Data Link Layer (Layer 2)

Τα πακέτα ενθυλακώνονται περαιτέρω σε πλαίσια, συμπεριλαμβανομένων των διευθύνσεων MAC για τοπική παράδοση εντός των δικτύων.

Physical Layer (Layer 1)

Τα πλαίσια μετατρέπονται σε ηλεκτρικά, οπτικά ή ραδιοσήματα και μεταδίδονται μέσω του φυσικού μέσου (π.χ. καλώδια, Wi-Fi).

Τώρα που καταλάβατε πώς ταξιδεύουν τα δεδομένα μέσω ενός δικτύου, ας εξερευνήσουμε πώς μπορούμε να συλλάβουμε αυτά τα δεδομένα για να τα εξετάσουμε προσεκτικότερα. Για το σκοπό αυτό διατίθενται διάφορα εργαλεία, αλλά τα δύο πιο δημοφιλή είναι το Wireshark και το tcpdump.

tcpdump

Το Tcpdump είναι ένα εργαλείο γραμμής εντολών που συνήθως εγκαθίσταται σε συστήματα που βασίζονται σε Linux και μπορεί να καταγράψει γρήγορα και εύκολα την κυκλοφορία του δικτύου.

Μπορείτε να αρχίσετε να το χρησιμοποιείτε ανοίγοντας ένα τερματικό και εκτελώντας την εντολή tcpdump -i <interface> όπου <interface> είναι η διασύνδεση δικτύου που θέλετε να παρακολουθήσετε (π.χ. eth0).

Χρησιμοποιήστε φίλτρα για να καταγράψετε συγκεκριμένη κίνηση. Για παράδειγμα, η εντολή tcpdump -i eth0 port 80 καταγράφει την κίνηση HTTP στη θύρα 80.

Για να αποθηκεύσετε τα καταγεγραμμένα πακέτα σε αρχείο, χρησιμοποιήστε tcpdump -i eth0 -w capture.pcap

Wireshark

Το πιο δημοφιλές εργαλείο καταγραφής πακέτων είναι το Wireshark.

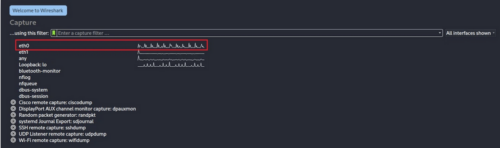

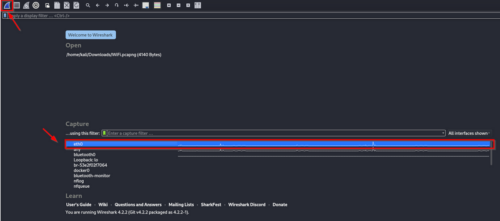

Εκκινήστε το Wireshark και επιλέξτε τη διασύνδεση δικτύου που θέλετε να παρακολουθήσετε (π.χ. eth0, Bluetooth).

Κάντε κλικ στο κουμπί “Start capturing packets” (ένα μπλε εικονίδιο με πτερύγιο καρχαρία) ή κάντε διπλό κλικ στην επιθυμητή διασύνδεση. Το Wireshark θα αρχίσει να καταγράφει τα πακέτα που διέρχονται από την επιλεγμένη διασύνδεση.

Πώς να διαβάσετε αρχεία PCAP

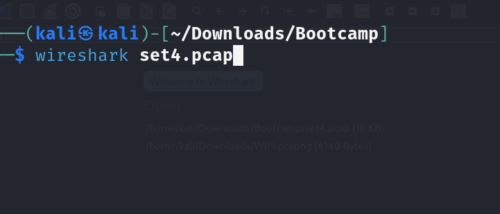

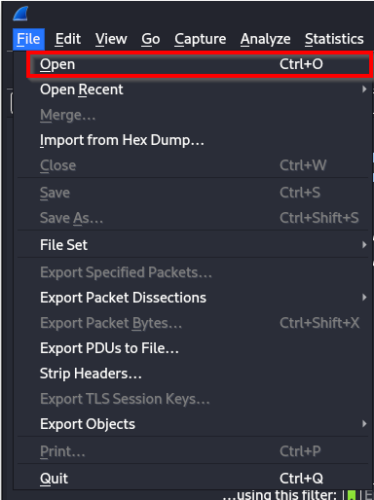

Τώρα που έχουμε καταγράψει κάποια κίνηση δικτύου, ήρθε η ώρα να ανοίξουμε ένα αρχείο PCAP και τα σημαντικά τμήματά του στο Wireshark. Μπορείτε να το κάνετε αυτό με διάφορους τρόπους.

Ένας τρόπος είναι να χρησιμοποιήσετε το τερματικό της γραμμής εντολών στο φάκελο που περιέχει το αρχείο που θέλετε να ανοίξετε.

wireshark <αρχείο>

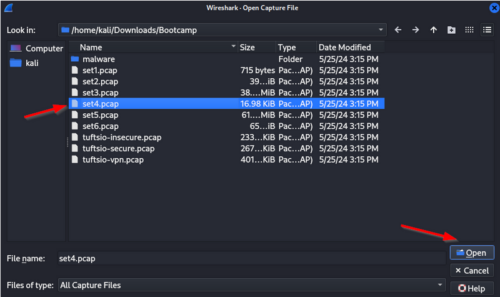

Ένας άλλος τρόπος είναι να το ανοίξετε μέσα στο Wireshark. Μεταβείτε στο μενού “Αρχείο”, επιλέξτε “Άνοιγμα” ή χρησιμοποιήστε τη συντόμευση Ctrl+O.

Στη συνέχεια, επιλέξτε το αρχείο με το οποίο θέλετε να εργαστείτε.

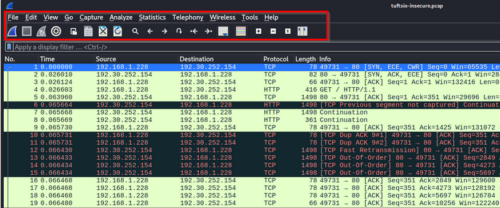

Menu Bar και Toolbar

Αυτό είναι το επάνω μέρος του παραθύρου Wireshark, το οποίο σας επιτρέπει να εκτελείτε ενέργειες όπως η εκκίνηση/διακοπή καταγραφών, η αποθήκευση και το άνοιγμα αρχείων και η πρόσβαση σε εργαλεία.

Η Γραμμή μενού περιλαμβάνει αναπτυσσόμενα μενού (Αρχείο, Επεξεργασία, Προβολή, Μετάβαση, Σύλληψη, Ανάλυση, Στατιστικά, Τηλεφωνία, Ασύρματη σύνδεση, Εργαλεία, Βοήθεια) που παρέχουν πρόσβαση σε διάφορες λειτουργίες και ρυθμίσεις.

Η Γραμμή εργαλείων παρακάτω περιέχει εικονίδια γρήγορης πρόσβασης για την έναρξη και τη διακοπή καταγραφών, το άνοιγμα αρχείων, την αποθήκευση καταγραφών, την εφαρμογή φίλτρων και άλλα συχνά χρησιμοποιούμενα εργαλεία.

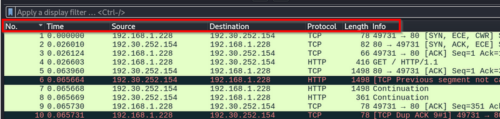

Filter Bar

Αυτή η ενότητα κάτω από τη γραμμή εργαλείων σας επιτρέπει να εφαρμόζετε φίλτρα εμφάνισης για να περιορίσετε τη λίστα πακέτων σε συγκεκριμένους τύπους κίνησης ή κριτήρια. Μπορείτε να εισαγάγετε φίλτρα εμφάνισης για να απομονώσετε συγκεκριμένα πακέτα, όπως “http”, “tcp.port == 80” ή “IP.addr == 192.168.1.1”.

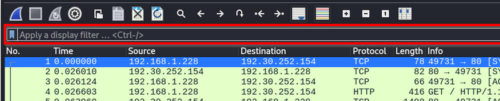

Packet List Pane

Αυτό είναι το ανώτερο τμήμα του κύριου παραθύρου.

Εμφανίζει μια συνοπτική λίστα όλων των πακέτων που έχουν συλληφθεί σε μορφή πίνακα, με στήλες για Αρ., Χρόνος, Πηγή, Προορισμός, Πρωτόκολλο, Μήκος και Πληροφορίες, παρέχοντας μια επισκόπηση όλων των πακέτων που έχουν συλληφθεί.

Κάνοντας κλικ σε ένα πακέτο σε αυτό το παράθυρο, το επισημαίνετε και εμφανίζετε τις λεπτομέρειές του στα κάτω παράθυρα.

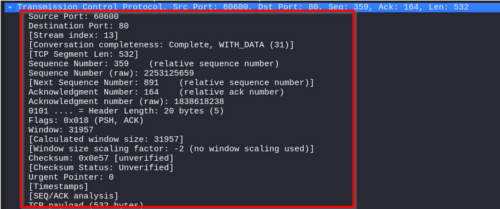

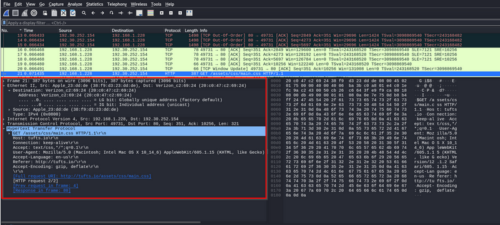

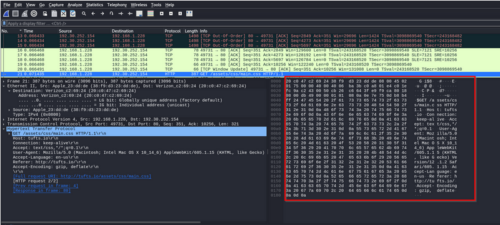

Packet Details Pane

Βρίσκεται στο μεσαίο τμήμα του παραθύρου και παρουσιάζει μια λεπτομερή, ιεραρχική προβολή του επιλεγμένου πακέτου από τη λίστα.

Αυτό αναλύει το επιλεγμένο πακέτο στα επίπεδα πρωτοκόλλου του (π.χ. ethernet, IP, TCP) και εμφανίζει λεπτομερείς πληροφορίες σχετικά με τα πεδία επικεφαλίδας και τα δεδομένα κάθε επιπέδου.

Packet Bytes Pane

Αυτό είναι το κάτω τμήμα του παραθύρου.

Εμφανίζει τα ακατέργαστα δεδομένα του επιλεγμένου πακέτου σε δεκαεξαδική μορφή και σε μορφή ASCII, επιτρέποντάς σας να εξετάσετε τα bytes που μεταδίδονται μέσω του δικτύου, πράγμα χρήσιμο για την αντιμετώπιση προβλημάτων.

PCAP Analysis

Τώρα που είδατε πώς είναι δομημένο το Wireshark, ας αναλύσουμε ένα αρχείο PCAP και ας εξετάσουμε τις πληροφορίες που μπορούμε να εξάγουμε.

Για το παράδειγμά μας, ας υποθέσουμε ότι μας έχει ανατεθεί η καταγραφή δεδομένων με τη χρήση του Wireshark και η ανάλυση των πληροφοριών που περιέχουν στο πλαίσιο μιας pentest δοκιμής.

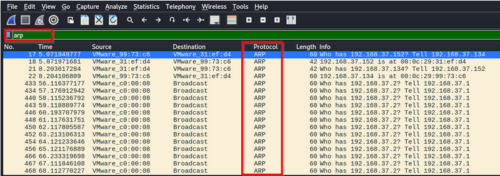

Filtering Packets

Φιλτράροντας πακέτα στο Wireshark με βάση πρωτόκολλα όπως το HTTP και το ARP, μπορείτε να αποκτήσετε πολύτιμες πληροφορίες σχετικά με τις δραστηριότητες του δικτύου και να εντοπίσετε πιθανά ζητήματα ασφαλείας.

Για παράδειγμα, η κίνηση ARP μπορεί να σας βοηθήσει να ανακαλύψετε κεντρικούς υπολογιστές στο δίκτυο και να κατανοήσετε την τοπολογία του. Αυτό είναι σημαντικό για την αποτελεσματική απαρίθμηση.

Για να φιλτράρετε πακέτα στο Wireshark, εισαγάγετε το πρωτόκολλο με βάση το οποίο θέλετε να φιλτράρετε στην περιοχή φίλτρου εμφάνισης.

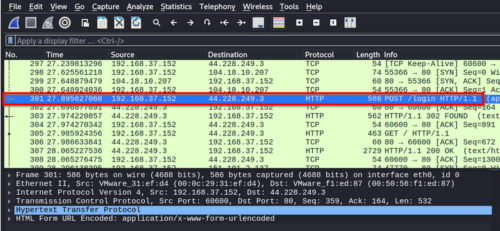

Inspecting Packets

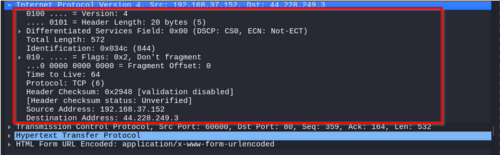

Έχουμε επιλέξει το πακέτο 301, ένα αίτημα HTTP Post προς έναν διακομιστή ιστού. Στο παράθυρο bytes του πακέτου, ας εξετάσουμε τις πληροφορίες που παρέχονται για το πακέτο.

Το πακέτο 301 περιλαμβάνει πληροφορίες από διάφορα επίπεδα OSI: το επίπεδο σύνδεσης δεδομένων (Ethernet II) που εμφανίζει διευθύνσεις MAC, το επίπεδο δικτύου (IPv4) που εμφανίζει διευθύνσεις IP πηγής και προορισμού, το επίπεδο μεταφοράς (TCP) με αριθμούς θυρών και flags ελέγχου και το επίπεδο εφαρμογής (HTTP) που περιέχει δεδομένα ιστού.

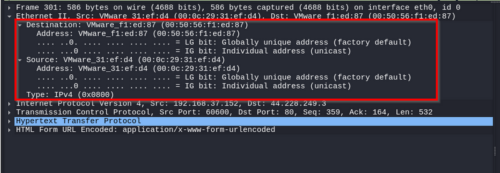

Data Link Layer

Στο επίπεδο ζεύξης δεδομένων για το πακέτο 301, η επικεφαλίδα Ethernet II υποδεικνύει το MAC πηγής και προορισμού. Το πεδίο type προσδιορίζει ότι το payload είναι ένα πακέτο IPv4.

Network Layer

Για τις πληροφορίες επιπέδου δικτύου στο πακέτο 301, εξετάζουμε την επικεφαλίδα IPv4. Η επικεφαλίδα IPv4 υποδεικνύει ότι το πακέτο χρησιμοποιεί IPv4 και έχει συνολικό μήκος 572 bytes. Προέρχεται από τη διεύθυνση IP 192.168.37.152 και προορίζεται για τη διεύθυνση IP 44.228.249.3.

Το πακέτο δεν είναι κατακερματισμένο, έχει TTL (Time to Live) ίσο με 64 και χρησιμοποιεί το πρωτόκολλο TCP.

Transport Layer

Για το επίπεδο μεταφοράς, εξετάζουμε την επικεφαλίδα TCP, η οποία υποδεικνύει ότι η επικοινωνία γίνεται μεταξύ της θύρας προέλευσης 60600 και της θύρας προορισμού 80. Οι αριθμοί ακολουθίας και επιβεβαίωσης διαχειρίζονται τη ροή δεδομένων και διασφαλίζουν την αξιοπιστία.

Οι σημαίες PSH και ACK είναι ενεργοποιημένες, πράγμα που σημαίνει ότι τα δεδομένα πρέπει να προωθηθούν αμέσως στην εφαρμογή λήψης και ότι αποστέλλεται επιβεβαίωση των δεδομένων που έχουν ληφθεί.

Το μέγεθος του παραθύρου υποδεικνύει πόσα δεδομένα είναι διατεθειμένος να δεχτεί ο παραλήπτης και το άθροισμα ελέγχου παρέχει έλεγχο σφαλμάτων για το τμήμα. Το μέγεθος του payload TCP είναι 532 bytes.

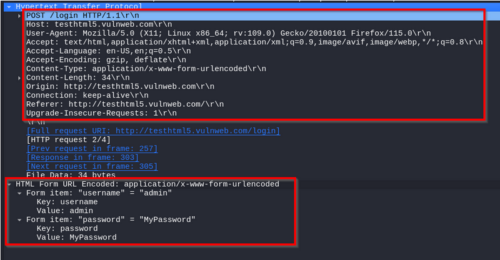

Application Layer

Στο επίπεδο εφαρμογής, βλέπουμε μια αίτηση HTTP POST. Μας δείχνει ένα αίτημα POST στη διεύθυνση URL /login στο διακομιστή testhtml5.vulnweb.com.

Οι επικεφαλίδες του πακέτου παρέχουν πληροφορίες σχετικά με το αίτημα του πελάτη, τον τύπο περιεχομένου και το μήκος του payload.

Τα δεδομένα της φόρμας, τα οποία είναι κωδικοποιημένα με URL, περιέχουν το όνομα χρήστη και τον κωδικό πρόσβασης του διαχειριστή στο MyPassword.

Αυτό σας δείχνει πώς μπορούν να βρεθούν ευαίσθητα διαπιστευτήρια σύνδεσης που μεταδίδονται σε απλό κείμενο μέσω HTTP κατά την καταγραφή της κίνησης δικτύου.

Follow Streams

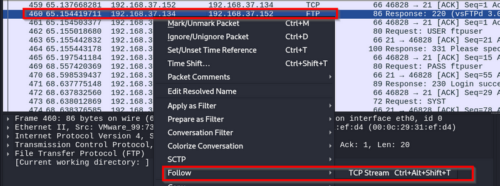

Το Wireshark σας επιτρέπει να παρακολουθείτε ροές TCP ή UDP, οι οποίες σας επιτρέπουν να βλέπετε τα δεδομένα που αποστέλλονται και λαμβάνονται μεταξύ δύο τελικών σημείων. Αυτό μπορεί να είναι ένας πολύ καλός τρόπος για να βρείτε πληροφορίες που κρύβονται μέσα στην κυκλοφορία του δικτύου και οι οποίες μπορεί να μην είναι άμεσα ορατές.

Αν θέλετε να ακολουθήσετε μια ροή στο Wireshark, κάντε δεξί κλικ σε ένα πακέτο και επιλέξτε Follow > TCP Stream.

Στη συνέχεια, το Wireshark ανοίγει ένα παράθυρο με τις πληροφορίες ροής TCP.

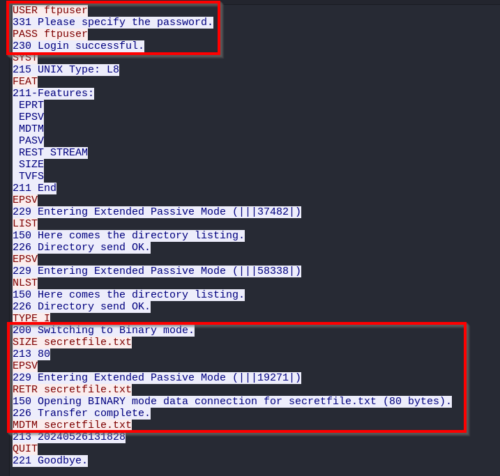

Στο παράδειγμά μας, βλέπουμε μια σύνδεση FTP. Αν κοιτάξετε κοντά στην κορυφή του μηνύματος, θα παρατηρήσετε το όνομα χρήστη και τον κωδικό πρόσβασης: ftpuser.

Μετακινηθείτε πιο κάτω και θα δείτε ότι ο χρήστης μετέφερε ένα αρχείο που ονομάζεται “secretfile.txt”.

Read Data

Επειδή ο χρήστης χρησιμοποίησε το FTP αντί για το πιο ασφαλές πρωτόκολλο SFTP, μπορούμε να δούμε τα δεδομένα στο αρχείο.

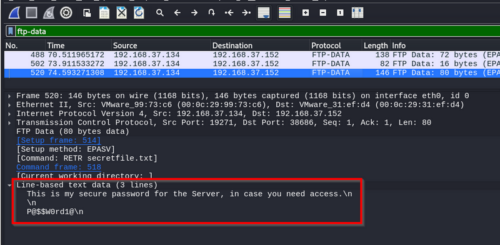

Αρχικά, ας χρησιμοποιήσουμε το φίλτρο εμφάνισης και το φίλτρο για FTP-DATA και στη συνέχεια θα διερευνήσουμε το πακέτο 520. Όταν κάνουμε κλικ στο πακέτο, εμφανίζονται τα περιεχόμενα του αρχείου.

Γιατί να αναλύσετε αρχεία PCAP?

Εντάξει, γιατί θέλουμε να αναλύσουμε ένα αρχείο PCAP;

Σας δείξαμε ένα παράδειγμα καθώς υποκλέψαμε την κυκλοφορία σε μια δοκιμή διείσδυσης για να βρούμε πληροφορίες. Ωστόσο, η ανάλυση του αρχείου PCAP είναι σημαντική σε διάφορους τομείς του δικτύου και της ασφάλειας.

Ακολουθούν μερικά άλλα παραδείγματα.

Διαχείριση και αντιμετώπιση προβλημάτων δικτύου

Για τους διαχειριστές δικτύων, η ανάλυση αρχείων PCAP τους βοηθά στη διάγνωση και τη βελτιστοποίηση της απόδοσης του δικτύου.

- Τα αρχεία PCAP παρέχουν λεπτομερείς πληροφορίες σχετικά με τη ροή της κυκλοφορίας, οι οποίες μπορούν να σας βοηθήσουν να διαγνώσετε προβλήματα δικτύου, όπως καθυστέρηση, απώλεια πακέτων ή συμφόρηση.

- Μπορείτε να αναλύσετε τα αρχεία PCAP για να παρακολουθείτε την απόδοση του δικτύου και να διασφαλίζετε ότι όλες οι συσκευές και οι εφαρμογές λειτουργούν αποτελεσματικά.

- Η κατανόηση της συμπεριφοράς των διαφόρων πρωτοκόλλων δικτύου μπορεί να σας βοηθήσει να βελτιστοποιήσετε την απόδοση του δικτύου και να αντιμετωπίσετε προβλήματα που σχετίζονται με συγκεκριμένα πρωτόκολλα.

- Τα αρχεία PCAP μπορούν να χρησιμοποιηθούν για τον εντοπισμό μοτίβων χρήσης εύρους ζώνης, επιτρέποντάς σας να διαχειρίζεστε και να κατανέμετε αποτελεσματικά τους πόρους.

Defensive Security

Στην αμυντική ασφάλεια, η ανάλυση PCAP είναι ζωτικής σημασίας για τον εντοπισμό και την αντιμετώπιση απειλών.

- Η ανάλυση των αρχείων PCAP επιτρέπει στις ομάδες ασφαλείας να εντοπίζουν σημάδια εισβολής στο δίκτυο, όπως ασυνήθιστα μοτίβα κίνησης ή γνωστές υπογραφές επιθέσεων.

- Κατά τη διάρκεια ενός περιστατικού ασφαλείας, τα αρχεία PCAP παρέχουν εγκληματολογικά στοιχεία για την κατανόηση της φύσης και της έκτασης της παραβίασης, βοηθώντας στις προσπάθειες περιορισμού και μετριασμού.

- Οι αναλυτές ασφαλείας χρησιμοποιούν τα αρχεία PCAP για να αναζητούν προληπτικά κρυφές απειλές στο δίκτυο, αποκαλύπτοντας κακόβουλες δραστηριότητες που μπορεί να έχουν παρακάμψει τα αυτοματοποιημένα συστήματα ανίχνευσης.

- Η τακτική ανάλυση της κυκλοφορίας του δικτύου μπορεί να βοηθήσει τους οργανισμούς να ανταποκριθούν στις κανονιστικές απαιτήσεις, διασφαλίζοντας ότι τα μέτρα ασφαλείας εφαρμόζονται και λειτουργούν όπως προβλέπεται.

Offensive Security

Στην επιθετική ασφάλεια, η ανάλυση PCAP βοηθά στην προσομοίωση επιθέσεων, στην ανάπτυξη εκμεταλλεύσεων και στην κατανόηση της συμπεριφοράς του δικτύου από τη σκοπιά του επιτιθέμενου.

- Κατά τη διάρκεια μιας δοκιμής διείσδυσης, η ανάλυση των αρχείων PCAP βοηθά τους δοκιμαστές να κατανοήσουν πώς η κυκλοφορία τους αλληλεπιδρά με το δίκτυο-στόχο, να εντοπίσουν πιθανές ευπάθειες και να επικυρώσουν τα ευρήματά τους.

- Η ανάλυση PCAP επιτρέπει στις κόκκινες ομάδες να προσομοιώνουν προηγμένες επίμονες απειλές (APT) και άλλες εξελιγμένες επιθέσεις, παρέχοντας πληροφορίες σχετικά με τις αμυντικές δυνατότητες και αδυναμίες του στόχου.

- Οι επαγγελματίες της επιθετικής ασφάλειας χρησιμοποιούν τα αρχεία PCAP για να μελετήσουν τα πρωτόκολλα δικτύου και να αναπτύξουν εκμεταλλεύσεις κατανοώντας τον τρόπο ροής των δεδομένων μέσω του δικτύου και εντοπίζοντας τα αδύνατα σημεία.

- Αφού αποκτήσουν πρόσβαση σε ένα δίκτυο, η ανάλυση της κυκλοφορίας μπορεί να βοηθήσει τους επιτιθέμενους να διατηρήσουν την επιμονή τους, να εξαφανίσουν δεδομένα και να αποφύγουν την ανίχνευση, βοηθώντας τους να κατανοήσουν τα κανονικά μοτίβα κυκλοφορίας και να αναμειχθούν.

Συμπέρασμα

Αυτό το άρθρο σας έδειξε τη σημασία των αρχείων PCAP στα δίκτυα και στην ασφάλεια στον κυβερνοχώρο.

Η κατανόηση και η ανάλυση της μορφής αρχείου PCAP σας δίνει ένα ευέλικτο και ισχυρό εργαλείο για τη συντήρηση ενός δικτύου, την άμυνά του από απειλές ή τον έλεγχο της ανθεκτικότητάς του.

Η ενσωμάτωση της ανάλυσης PCAP στη ροή εργασίας σας ενισχύει την ικανότητά σας να διασφαλίζετε, να υπερασπίζεστε και να βελτιώνετε την ασφάλεια του δικτύου.