Ίσως να έχετε ακούσει το όρο Zero Trust από τον IT σας. Ίσως και όχι και απλά να το νοιώσατε, όταν ξαφνικά αντιληφθήκατε ότι δεν μπορείτε να κάνετε σχεδόν τίποτα ούτε στο Internet ούτε στο Intranet. Τι είναι τελικά το Zero Trust?

Το Zero Trust ή στα Ελληνικά Αρχιτεκτονική Μηδενικής Εμπιστοσύνης, έχει γίνει τελευταία η λέξη-κλειδί της κυβερνοασφάλειας. Πρόκειται για μια στρατηγική που βοηθά στην αποτροπή επιτυχημένων παραβιάσεων δεδομένων, εξαλείφοντας την έννοια της εμπιστοσύνης από την αρχιτεκτονική του δικτύου ενός οργανισμού.

Βασισμένο στην αρχή «ποτέ μην εμπιστεύεστε, πάντα επαληθεύστε», το Zero Trust έχει σχεδιαστεί για να προστατεύει τα σύγχρονα ψηφιακά περιβάλλοντα, αξιοποιώντας την τμηματοποίηση του δικτύου, αποτρέποντας την πλευρική παραβίαση, παρέχοντας την πρόληψη απειλών του Layer 7 και απλοποιώντας τον έλεγχο πρόσβασης του χρήστη.

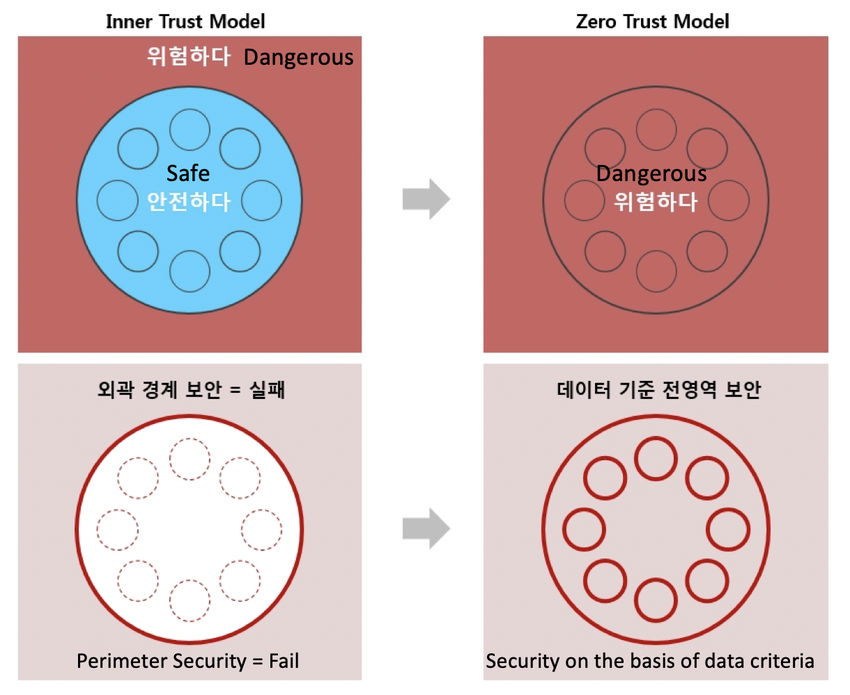

Για την ιστορία, η λογική του Zero Trust δημιουργήθηκε το 2010 από τον Τζον Κάιντεβαγκ, κατά τη διάρκεια της θητείας του ως αντιπροέδρου και κύριου αναλυτή της Forrester Research. Τότε συνειδητοποίησε ότι τα παραδοσιακά μοντέλα ασφαλείας λειτουργούν με την απαρχαιωμένη υπόθεση ότι πρέπει να εμπιστεύονται τα πάντα, μέσα στο εσωτερικό δίκτυο ενός οργανισμού.

Σύμφωνα με αυτό το παλιό μοντέλο της εμπιστοσύνης, θεωρείται ότι δεν διακυβεύεται η ταυτότητα ενός χρήστη και ότι όλοι οι χρήστες ενεργούν υπεύθυνα και μπορεί ο ΙΤ να τους εμπιστευτεί.

Η παραδοσιακή ασφάλεια του δικτύου πληροφορικής βασίζεται στην ιδέα του Κάστρου-και-της-Τάφρου. Στην ασφάλεια του κάστρου και της τάφρου, είναι δύσκολο να αποκτήσετε πρόσβαση όταν είστε έξω από το δίκτυο, αλλά όλοι όσοι βρίσκονται μέσα στο δίκτυο είναι άτομα εμπιστοσύνης από προεπιλογή. Το πρόβλημα με αυτήν την προσέγγιση είναι ότι όταν ένας εισβολέας αποκτήσει τελικά πρόσβαση στο δίκτυο, έχει ελεύθερη βασιλεία για όλα όσα είναι μέσα.

Το μοντέλο Zero Trust αναγνωρίζει ότι η εμπιστοσύνη είναι ευπάθεια. Θεωρεί ότι μόλις συνδεθούν στο δίκτυο οι χρήστες, συμπεριλαμβανομένων και των malware και όλων των απειλητικών παραγόντων που τυχόν υπάρχουν στο pc τους, είναι ελεύθεροι να έχουν πρόσβαση, να μετακινούν και να βλέπουν οποιαδήποτε δεδομένα. Με λίγα λόγια δεν υπάρχει περιορισμός στο τι βλέπουν.

Η φιλοσοφία πίσω από ένα δίκτυο Zero Trust προϋποθέτει ότι υπάρχουν εισβολείς τόσο εντός όσο και εκτός του δικτύου, επομένως κανένας χρήστης ή μηχάνημα δεν πρέπει να εμπιστεύεται αυτόματα.

Έτσι στο μοντέλο Zero Trust υπάρχει πάντα μια «προστατευτική επιφάνεια» (protect surface). Σε αυτήν υπάρχουν τα πιο κρίσιμα και πολύτιμα δεδομένα, περιουσιακά στοιχεία, εφαρμογές και υπηρεσίες του δικτύου για τις λειτουργίες ενός οργανισμού. Η επιφάνεια αυτή είναι πολύ μικρή σε σχέση με την ολική επιφάνεια επίθεσης.

Και μετά υπάρχουν οι μικρο-τμηματοποίηση (Microsegmentation). Αυτή η τεχνική δημιουργεί περιμέτρους ασφαλείας (μικρές ζώνες μέσα στην προστατευτική επιφάνεια) για τη διατήρηση χωριστής πρόσβασης για ξεχωριστά τμήματα του δικτύου. Το μοντέλο έχει να κάνει με το να μην αναγνωρίζει ολόκληρο το σύστημα ως ένα, αλλά να διαιρεί κάθε παράγοντα ως μικρο-τμηματοποίηση και να εφαρμόζει σε κάθε ένα μία περιμετρική εφαρμογή, ως τρόπο ασφάλειας.

Για παράδειγμα, ένα δίκτυο με αρχεία που υπάρχουν σε ένα μόνο κέντρο δεδομένων, το οποίο χρησιμοποιεί περιμέτρους ασφαλείας μπορεί να περιέχει δεκάδες ξεχωριστές, ασφαλείς ζώνες. Ένα άτομο ή πρόγραμμα με πρόσβαση σε μία από αυτές τις ζώνες δεν θα μπορεί να έχει πρόσβαση σε καμία από τις άλλες ζώνες, χωρίς ξεχωριστή εξουσιοδότηση.

Αν δηλαδή έχετε μία εταιρεία που κατασκευάζει και πουλάει μανταλάκια, με το Zero Trust ο λογιστής σας δεν θα έχει πρόσβαση στα αρχεία της αποθήκης αλλά ούτε καν και στο πρόγραμμα αρχειοθέτησης των υλικών. Αντίστοιχα, ο αποθηκάριος δεν θα βλέπει τα λογιστικά αρχεία ούτε και το λογιστικό πρόγραμμα. Οι πωλητές θα βλέπουν μόνο την αποθήκη αλλά δεν θα μπορούν να την μεταβάλουν και από την λογιστική θα βλέπουν μόνο τα τιμολόγια που κόβονται προς τους πελάτες. Και πάει λέγοντας…..

Έτσι αν “πέσει” η προστατευτική επιφάνεια ή ακόμα και αν “πέσουν” ένα – δύο μικρο-τμήματα η ζημία δε θα είναι καθολική και προπαντώς θα είναι εύκολα ανιχνεύσιμη.

Μία βασική δικλείδα ασφαλαέιας του μηδενικής εμπιστοσύνης είναι ο έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA). Όποιος έχει πρόσβαση σε κάτι δε θα αρκεί ένα απλό password για να μπει στο σύστημα. Το MFA σημαίνει απλώς την απαίτηση περισσότερων από ένα αποδεικτικών στοιχείων για τον έλεγχο ταυτότητας ενός χρήστη. Το να εισαγάγετε έναν κωδικό πρόσβασης δεν είναι αρκετό για να αποκτήσετε πρόσβαση.

Εκτός από τα στοιχεία ελέγχου πρόσβασης χρήστη, η μηδενική εμπιστοσύνη απαιτεί επίσης αυστηρούς ελέγχους στην πρόσβαση συσκευών. Τα συστήματα Zero Trust πρέπει να παρακολουθούν πόσες διαφορετικές συσκευές προσπαθούν να αποκτήσουν πρόσβαση στο δίκτυό τους και να διασφαλίσουν ότι κάθε συσκευή είναι εξουσιοδοτημένη. Αυτό ελαχιστοποιεί περαιτέρω την επιφάνεια επίθεσης του δικτύου.

Εν γένει, θα λέγαμε ότι οι αρχές του Zero Trust είναι:

- Ρητή επαλήθευση κάθε χρήστη και υλικού

- Εφαρμογή το ελάχιστο δυνατό δικαιωμάτων πρόσβασης

- Υποθέτετε ότι υπάρχει ήδη παράβαση

Αφού δημιουργήσετε την πολιτική μηδενικής εμπιστοσύνης γύρω από την προστατευτική σας επιφάνεια, συνεχίζετε να παρακολουθείτε και να διατηρείτε την κίνηση σε πραγματικό χρόνο, αναζητώντας πράγματα, αλληλεξαρτήσεις κλπ, που δεν έχουν ακόμη ληφθεί υπόψη, καθώς και τρόπους βελτίωσης της πολιτικής.