Στα προηγούμενα άρθρα αυτής της σειράς, δημιουργήσαμε ένα forensic image του σκληρού δίσκου και της μνήμης RAM του θύτη και χρησιμοποιήσαμε το Autopsy για να ανακτήσουμε διαγραμμένα αρχεία από το image.

Σε αυτόν τον οδηγό, θα χρησιμοποιήσουμε το Autopsy για να κάνουμε ανάλυση αρχείων. Με άλλα λόγια, θα χρησιμοποιήσουμε το Autopsy για να βρούμε λέξεις-κλειδιά, τύπους αρχείων, metadata κ.λ.π. που μπορεί να είναι χρήσιμα για την εύρεση αποδεικτικών στοιχείων που θα υποστηρίξουν την υπόθεσή μας.

Table of Contents

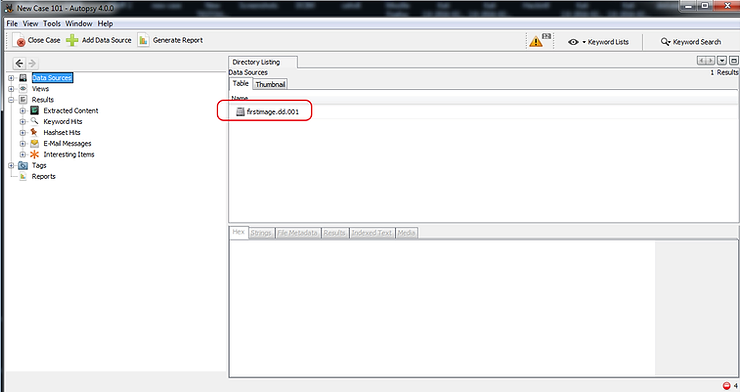

Βήμα #1 Ανοίξτε το Autopsy

Ανοίξτε το Autopsy και πλοηγηθείτε στο αρχείο firstimage.dd.001.

Το Autopsy θα αρχίσει αμέσως να προετοιμάζει το image για ανάλυση.

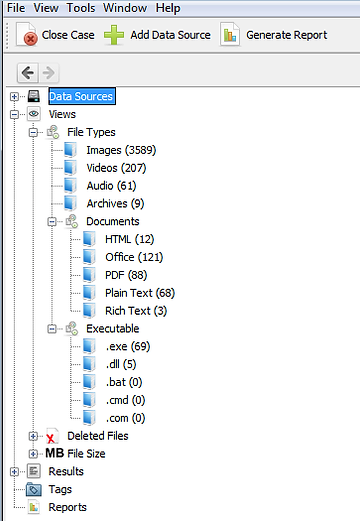

Όταν ολοκληρώσει την ανάλυσή του, θα κατηγοριοποιήσει κάθε αρχείο ανά τύπο. Όπως μπορείτε να δείτε στο παρακάτω στιγμιότυπο οθόνης, το Autopsy έχει κατηγοριοποιήσει κάθε τύπο αρχείου, συμπεριλαμβανομένων εικόνων, βίντεο, ήχου, εγγράφων, εκτελέσιμων αρχείων και διαγραμμένων αρχείων.

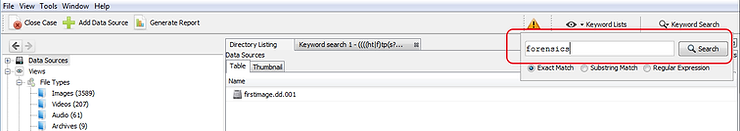

Βήμα #2 Αναζήτηση για λέξεις-κλειδιά

Ας υποθέσουμε ότι ψάχνουμε για αρχεία που περιλαμβάνουν τη λέξη-κλειδί “forensics”. Μπορούμε να πληκτρολογήσουμε αυτή τη λέξη στο παράθυρο Αναζήτηση στο επάνω δεξί μέρος της οθόνης μας και να κάνουμε κλικ στο κουμπί Αναζήτηση.

Το Autopsy θα ξεκινήσει τώρα την αναζήτηση κάθε αρχείου για τη συγκεκριμένη λέξη-κλειδί. Όπως μπορείτε να φανταστείτε, σε μια πραγματική έρευνα αυτή η λέξη-κλειδί θα ήταν πιθανότατα συγκεκριμένη για την έρευνα, όπως “λύτρα”, “εκβιασμός”, “σεξ” κ.λ.π.

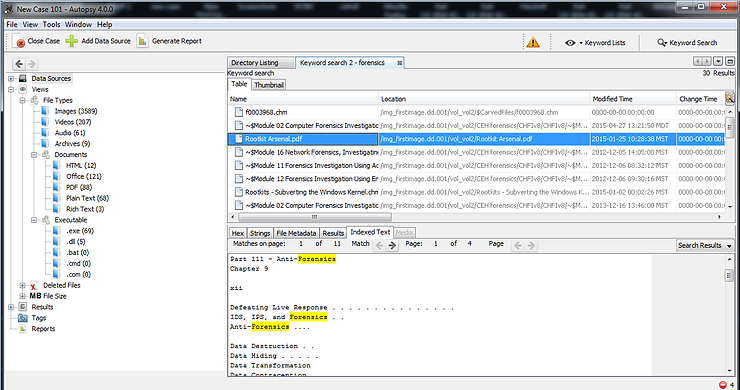

Όταν το Autopsy ολοκληρώσει την αναζήτησή του, θα εμφανίσει κάθε αρχείο που περιέχει τη συγκεκριμένη λέξη-κλειδί στο κύριο παράθυρο “Πίνακας”. Μπορούμε στη συνέχεια να κάνουμε κλικ σε οποιοδήποτε από αυτά τα αρχεία για να το εξετάσουμε εκτενέστερα.

Εάν στη συνέχεια κάνουμε κλικ στην καρτέλα “Indexed Text” στο κάτω δεξί παράθυρο, θα μας δείξει κάθε περίπτωση αυτής της λέξης-κλειδί και θα την επισημάνει για εμάς.

Βήμα #3 Εξειδικευμένοι τύποι αναζήτησης

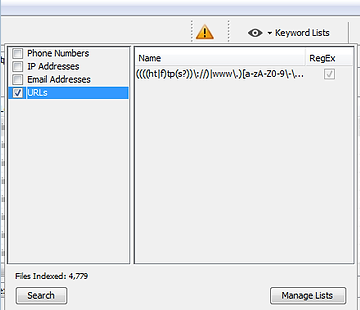

Το Autopsy μας δίνει τη δυνατότητα να κάνουμε πολύ εξειδικευμένες έρευνες που μπορεί να αποτελέσουν κλειδί για την έρευνά μας. Αυτές μπορεί να περιλαμβάνουν διευθύνσεις URL, διευθύνσεις ηλεκτρονικού ταχυδρομείου, αριθμούς τηλεφώνου ή διευθύνσεις IP.

Κάντε κλικ στο eye κοντά στο επάνω δεξί μέρος αυτής της οθόνης. Θα πρέπει να ανοίξει ένα αναδυόμενο παράθυρο όπως το παρακάτω. Εδώ μπορούμε να κάνουμε αναζήτηση για,

1. Phone numbers

2. IP addresses

3. Email addresses

4. URL’s

Ας δούμε αν μπορούμε να βρούμε κάποια διεύθυνση URL σε αυτά τα αρχεία που μπορεί να είναι χρήσιμη για τον εντοπισμό του τι έκανε ο ύποπτος πριν από την κατάσχεση του συστήματός του.

Στο αναδυόμενο παράθυρο κάντε κλικ στο πλαίσιο ελέγχου δίπλα στις διευθύνσεις URL. Θα συμπληρώσει την έκφραση regex που χρησιμοποιεί για την εύρεση URL.

Στη συνέχεια, κάντε κλικ στο κουμπί Αναζήτηση και το Autopsy θα αρχίσει να ψάχνει κάθε αρχείο για το συγκεκριμένο κειμένου. Η κανονική έκφραση που αναζητά εμφανίζεται στο δεξί παράθυρο.

Οι αναζητήσεις κανονικών εκφράσεων είναι πολύ απαιτητικές και αργές για την CPU, γι’ αυτό κάντε υπομονή.

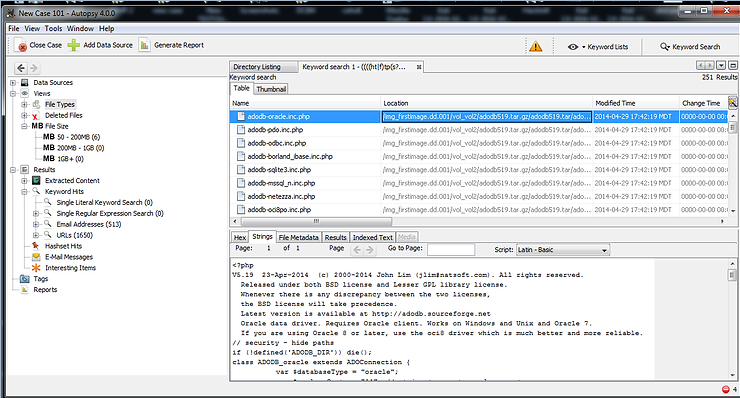

Όταν τελειώσει την αναζήτηση, θα εμφανίσει τα αποτελέσματα όπως παρακάτω.

Όπως μπορείτε να δείτε παραπάνω, το Autopsy εμφανίζει κάθε αρχείο στο οποίο βρήκε μια διεύθυνση URL.

Επιπλέον, μπορούμε να χρησιμοποιήσουμε αυτή τη μέθοδο και για την εύρεση διευθύνσεων ηλεκτρονικού ταχυδρομείου, αλλά όταν το Autopsy έκανε την αρχική του ανάλυση, κατηγοριοποίησε όλες τις διευθύνσεις ηλεκτρονικού ταχυδρομείου που βρήκε στο παράθυρο της Εξερεύνησης.

Συμπέρασμα

Το Autopsy είναι ένα ισχυρό εργαλείο για τη διενέργεια εγκληματολογικής ανάλυσης. Μεταξύ των πολλών πραγμάτων που μπορεί να κάνει είναι η ανάλυση διαγραμμένων αρχείων, η ανάλυση τύπου αρχείου, η ανάλυση λέξεων-κλειδιών και η εύρεση βασικών αντικειμένων όπως διευθύνσεις URL, διευθύνσεις ηλεκτρονικού ταχυδρομείου, διευθύνσεις IP και αριθμοί τηλεφώνου.

Επιπλέον, μπορούμε να δημιουργήσουμε προσαρμοσμένες εκφράσεις για την αναζήτηση σχεδόν οποιουδήποτε κειμένου μπορεί κανείς να φανταστεί.