Περισσότερες πληροφορίες και στοιχεία για την δράση καθώς και τη μεθοδολογία που ακολουθούν οι δράστες μπορείτε να βρείτε παρακάτω.

Δράση εξόρυξης κρυπτονομισμάτων από τουρκόφωνη οντότητα, η οποία χρησιμοποιεί το “Google Translate Desktop” και έχει καταγράψει πάνω από 111.000 λήψεις σε τουλάχιστον 11 χώρες από το 2019

Η Check Point Research (CPR) έχει ανακαλύψει μια ενεργή καμπάνια εξόρυξης κρυπτονομισμάτων που μιμείται το “Google Translate Desktop” και άλλο δωρεάν λογισμικό για τη μόλυνση των υπολογιστών. Η καμπάνια έχει δημιουργηθεί από μια τουρκόφωνη οντότητα που ονομάζεται Nitrokod και μετρά 111.000 λήψεις σε 11 χώρες από το 2019.

Οι εισβολείς καθυστερούν τη διαδικασία μόλυνσης για εβδομάδες ώστε να αποφύγουν τον εντοπισμό. Η CPR προειδοποιεί ότι οι εισβολείς μπορούν εύκολα να επιλέξουν να αλλάξουν το κακόβουλο λογισμικό, αλλάζοντας το για παράδειγμα από crypto miner σε ransomware ή τραπεζικά trojans.

- Η καμπάνια προωθεί κακόβουλο λογισμικό μέσω του δωρεάν software που είναι διαθέσιμο σε δημοφιλείς ιστότοπους όπως το Softpedia και το uptodown.

- Το κακόβουλο λογισμικό λαμβάνεται από απομιμήσεις εφαρμογών που είναι δημοφιλείς, αλλά δεν έχουν πραγματικές εκδόσεις για επιτραπέζιους υπολογιστές, όπως το Google Translate

- Θύματα έχουν καταγραφεί στο Ηνωμένο Βασίλειο, τις ΗΠΑ, τη Σρι Λάνκα, την Ελλάδα, το Ισραήλ, τη Γερμανία, την Τουρκία, την Κύπρο, την Αυστραλία, τη Μογγολία και την Πολωνία

Η καμπάνια προωθεί κακόβουλο λογισμικό μέσω του δωρεάν software που διατίθεται σε δημοφιλείς ιστότοπους όπως το Softpedia και το uptodown. Επίσης, μπορεί επίσης να μολύνει μια συσκευή εύκολα μέσω του Google όταν οι χρήστες κάνουν την αναζητούν “Google Translate Desktop download. Μετά την αρχική εγκατάσταση λογισμικού, οι εισβολείς καθυστερούν τη διαδικασία μόλυνσης για εβδομάδες, διαγράφοντας ίχνη από την αρχική εγκατάσταση.

Εικόνα 1. Αποτελέσματα για την αναζήτηση “Google Translate Desktop download”

Απαρατήρητη εδώ και χρόνια

Η εκστρατεία λειτουργεί με επιτυχία κάτω από το ραντάρ εδώ και χρόνια. Για να αποφευχθεί ο εντοπισμός, οι δημιουργοί της Nitrokod εφάρμοσαν ορισμένες βασικές στρατηγικές:

- Το κακόβουλο λογισμικό εκτελείται για πρώτη φορά σχεδόν ένα μήνα μετά την εγκατάσταση του προγράμματος Nitrokod

- Το κακόβουλο λογισμικό παραδίδεται μετά από 6 προηγούμενα στάδια μολυσμένων προγραμμάτων

- Η αλυσίδα μόλυνσης συνεχίζεται μετά από μεγάλη καθυστέρηση χρησιμοποιώντας έναν προγραμματισμένο μηχανισμό εργασιών, δίνοντας στους επιτιθέμενους χρόνο να καθαρίσουν όλα τα στοιχεία τους

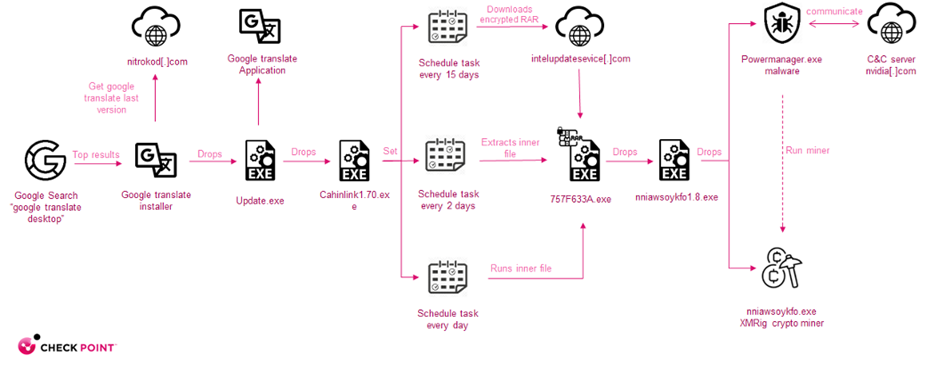

Η Αλυσίδα μόλυνσης

- Η μόλυνση ξεκινά με την εγκατάσταση ενός μολυσμένου προγράμματος που έχει ληφθεί από το web

- Μόλις ο χρήστης εκκινήσει το νέο λογισμικό, εγκαθίσταται μια αντιγραφή του Google Translate. Επιπλέον, ένα αρχείο ενημέρωσης αποθηκεύεται στον δίσκο, το οποίο ξεκινά μια σειρά τεσσάρων droppers μέχρι να εγκατασταθεί το πραγματικό κακόβουλο λογισμικό

- Μετά την εκτέλεση του, το κακόβουλο λογισμικό συνδέεται με τον διακομιστή C&C (Command & Control) για να λάβει μια διαμόρφωση για το XMRig crypto miner και ξεκινά τη δραστηριότητα εξόρυξης

Εικόνα 2. Χάρτης αλυσίδας μόλυνσης

Κατάλογος χωρών με θύματα:

- Ηνωμένο Βασίλειο

- ΗΠΑ

- Σρι Λάνκα

- Ελλάδα

- Ισραήλ

- Γερμανία

- Τουρκία

- Κύπρος

- Αυστραλία

- Μογγολία

- Πολωνία

Σχόλιο της Maya Horowitz, VP of Research στην Check Point Software:

“Ανακαλύψαμε έναν δημοφιλή ιστότοπο που εξυπηρετεί κακόβουλες εκδόσεις μέσω απομιμήσεων εφαρμογών υπολογιστή, συμπεριλαμβανομένου του Google Desktop και άλλων, οι οποίες περιλαμβάνουν έναν εξόρυξη κρυπτονομισμάτων. Τα κακόβουλα εργαλεία μπορούν να χρησιμοποιηθούν από οποιονδήποτε. Μπορούν να βρεθούν με μια απλή αναζήτηση στον ιστό, να γίνει λήψη τους από ένα σύνδεσμο και να εγκατασταθούν με ένα απλό διπλό κλικ. Γνωρίζουμε ότι τα εργαλεία έχουν κατασκευαστεί από έναν Τούρκοφωνο προγραμματιστή.

Επί του παρόντος, η απειλή που εντοπίσαμε ήταν η εν αγνοία εγκατάσταση ενός εξορύκτη κρυπτονομισμάτων, ο οποίος κλέβει πόρους υπολογιστών και τους αξιοποιεί ώστε ο εισβολέας να κερδίσει χρήματα. Χρησιμοποιώντας την ίδια ροή επίθεσης, ο εισβολέας μπορεί εύκολα να επιλέξει να αλλάξει το τελικό ωφέλιμο φορτίο της επίθεσης, αλλάζοντας το από crypto miner σε, για παράδειγμα, ransomware ή τραπεζικό Trojan.

Αυτό που παρουσιάζει για μένα το μεγαλύτερο ενδιαφέρον, είναι το γεγονός ότι το κακόβουλο λογισμικό παρότι είναι τόσο δημοφιλές, δε ήταν ανιχνεύσιμο για τόσο καιρό. Αποκλείσαμε την απειλή για τους πελάτες του Check Point και δημοσιεύουμε αυτήν την αναφορά ώστε να προστατευθούν και άλλοι.”

Cyber Safety Συμβουλές:

Συμβουλές για την ασφάλεια στον κυβερνοχώρο:

- Προσοχή σε domain που μοιάζουν πραγματικά, σε ορθογραφικά λάθη σε ιστότοπους και σε άγνωστους αποστολείς email

- Κατεβάστε λογισμικά μόνο από εξουσιοδοτημένους, γνωστούς εκδότες και προμηθευτές

- Αποτρέψτε τις επιθέσεις zero-day με μια ολιστική, end to end αρχιτεκτονική στον κυβερνοχώρο

- Βεβαιωθείτε ότι η ασφάλεια του τερματικού σας είναι ενημερωμένη και παρέχει ολοκληρωμένη προστασία