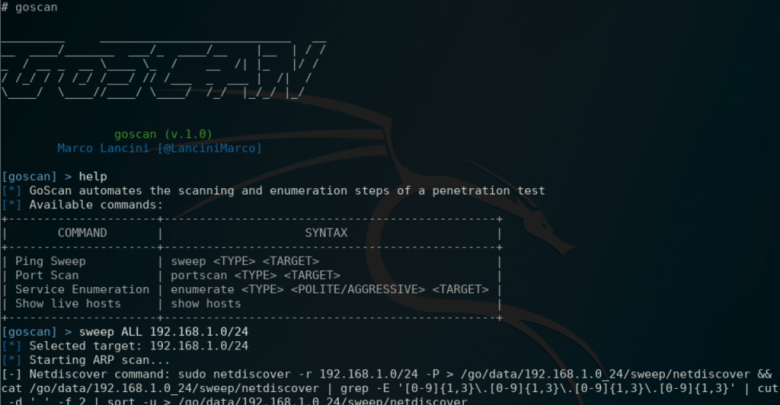

Το GoScan είναι ένας διαδραστικός σαρωτής δικτύου, με αυτόματη συμπλήρωση, ο οποίος παρέχει αυτοματοποίηση μέσω του nmap.

Το GoScan είναι επίσης ιδιαίτερα κατάλληλο για ασταθή περιβάλλοντα, δεδομένου ότι ενεργοποιεί τις σαρώσεις και διατηρεί την κατάστασή τους σε μια βάση δεδομένων SQLite.

Οι σαρώσεις εκτελούνται στο παρασκήνιο, οπότε ακόμη και αν χαθεί η σύνδεση με το framework που εκτελεί το GoScan, τα αποτελέσματα μπορούν να μεταφορτωθούν ασύγχρονα. Δηλαδή, τα δεδομένα μπορούν να εισαχθούν στο GoScan σε διαφορετικά στάδια της διαδικασίας, χωρίς την ανάγκη επανεκκίνησης ολόκληρης της διαδικασίας από το μηδέν εάν κάτι πάει στραβά.

Επιπλέον, το Service Enumeration ενσωματώνει μια συλλογή από άλλα εργαλεία (π.χ. EyeWitness, Hydra, nikto, κ.λπ.), για κάθε μία προσαρμοσμένη επιλογή στόχου σε μια συγκεκριμένη υπηρεσία.

Εγκατάσταση

# Linux (64bit)

$ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip

$ unzip goscan_2.4_linux_amd64.zip

# Linux (32bit)

$ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip

$ unzip goscan_2.4_linux_386.zip

# After that, place the executable in your PATH

$ chmod +x goscan

$ sudo mv ./goscan /usr/local/bin/goscan

Στιγμιότυπα εφαρμογής

Χρήση

| 1. Φόρτωση στόχων |

- Προσθέστε έναν μόνο στόχο μέσω του CLI (πρέπει να είναι έγκυρο CIDR): load target SINGLE <IP/32>

- Ανεβάστε πολλούς στόχους από ένα αρχείο κειμένου ή φάκελο: load target MULTI <path-to-file>

|

| 2. Ανακάλυψη κεντρικού υπολογιστή |

- Εκτελέστε σάρωση Ping: sweep <TYPE> <TARGET>

- Ή φόρτωση αποτελεσμάτων από προηγούμενη ανακάλυψη:

- Προσθέστε έναν ζωντανό κεντρικό υπολογιστή μέσω του CLI (πρέπει να είναι / 32): load alive SINGLE <IP>

- Μεταφόρτωση πολλών ζωντανών κεντρικών υπολογιστών από ένα αρχείο κειμένου ή φάκελο: load alive MULTI <path-to-file>

|

| 3. Σάρωση θύρας |

- Εκτελέστε σάρωση θύρας: portscan <TYPE> <TARGET>

- Ή ανεβάστε αποτελέσματα nmap από αρχεία XML ή φάκελο: load portscan <path-to-file>

|

| 4. Καταμέτρηση υπηρεσιών |

- Dry Run (εμφάνιση μόνο εντολών, χωρίς εκτέλεση): enumerate <TYPE> DRY <TARGET>

- Εκτελέστε απαρίθμηση των εντοπισμένων υπηρεσιών: enumerate <TYPE> <POLITE/AGGRESSIVE> <TARGET>

|

| 5. Ειδικές σαρώσεις |

- Αυτόπτης μάρτυρας

- Λάβετε στιγμιότυπα οθόνης από ιστότοπους, υπηρεσίες RDP και ανοίξτε διακομιστές VNC (ΜΟΝΟ KALI): special eyewitness

- EyeWitness.py πρέπει να βρίσκεται στη διαδρομή του συστήματος

- Εξαγωγή πληροφοριών τομέα (Windows) από δεδομένα απαρίθμησης

- special domain <users/hosts/servers>

- DNS

- Καταμέτρηση DNS (nmap, dnsrecon, dnsenum): special dns DISCOVERY <domain>

- Bruteforce DNS: special dns BRUTEFORCE <domain>

- Αντίστροφο Bruteforce DNS:special dns BRUTEFORCE_REVERSE <domain> <base_IP>

|

| Εργαλεία |

- Εμφάνιση αποτελεσμάτων: show <targets/hosts/ports>

- Αυτόματη διαμόρφωση ρυθμίσεων φορτώνοντας ένα αρχείο διαμόρφωσης: set config_file <PATH>

- Αλλαγή του φακέλου εξόδου (από προεπιλογή ~/goscan):set output_folder <PATH>

- Τροποποιήστε τους προεπιλεγμένους διακόπτες nmap: set nmap_switches <SWEEP/TCP_FULL/TCP_STANDARD/TCP_VULN/UDP_STANDARD> <SWITCHES>

- Τροποποιήστε τις προεπιλεγμένες λίστες λέξεων: set_wordlists <FINGER_USER/FTP_USER/…> <PATH>

|