Οι ερευνητές της ESET, κατά τις πρόσφατες αναλύσεις των banking Trojans που πλήττουν τη Λατινική Αμερική, προχώρησαν στην ανατομία του Guildma, του πιο ισχυρού και προηγμένου banking Trojan που είχαν ποτέ συναντήσει από αυτή την ομάδα στη συγκεκριμένη περιοχή.

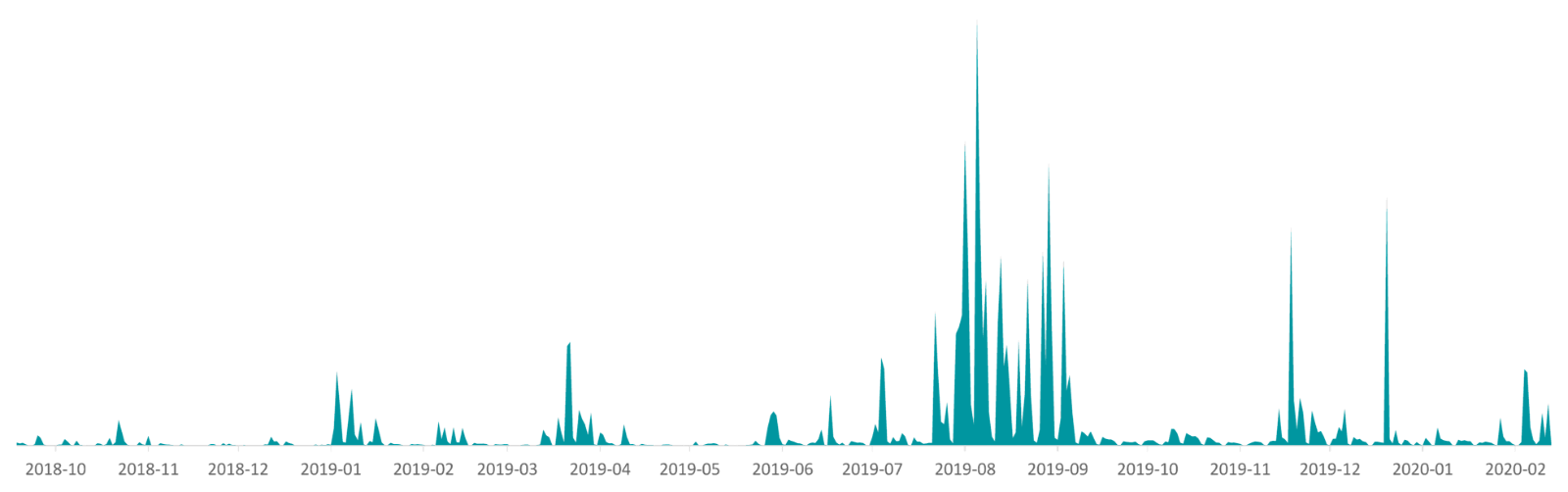

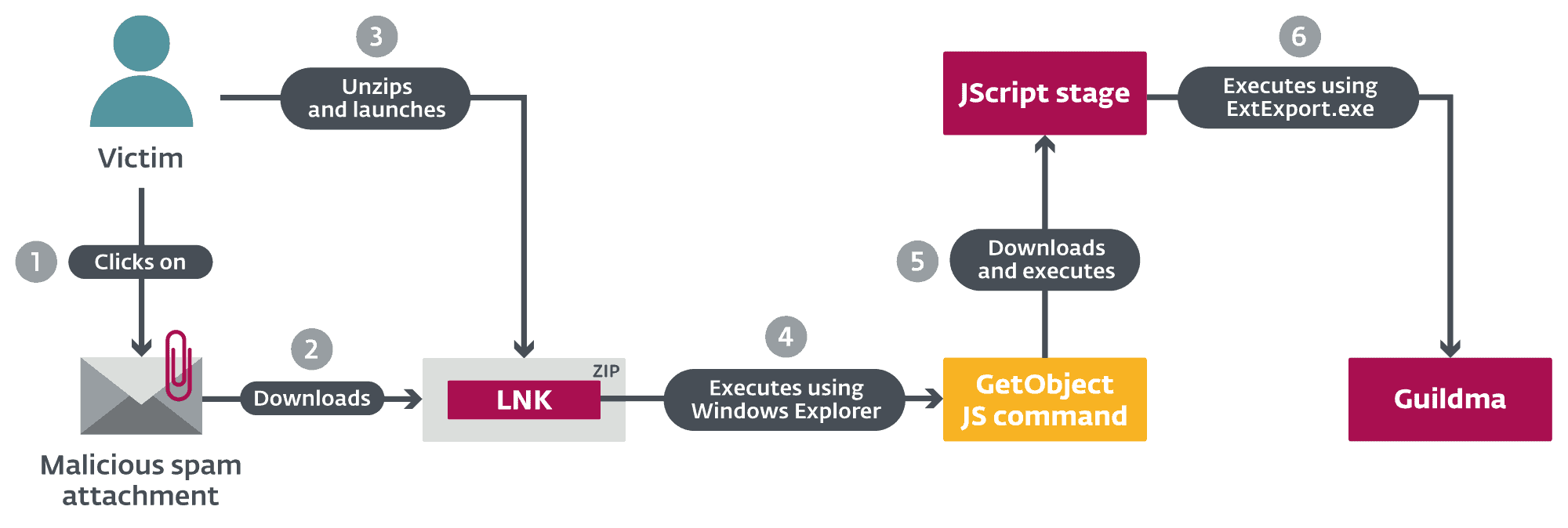

Αυτό το κακόβουλο λογισμικό στοχεύει ειδικά τα τραπεζικά ιδρύματα, προσπαθώντας να κλέψει τα διαπιστευτήρια για λογαριασμούς ηλεκτρονικού ταχυδρομείου, e-shops και υπηρεσίες streaming στη Βραζιλία. Έχει μολύνει τουλάχιστον 10 φορές περισσότερα θύματα συγκριτικά με άλλα banking Trojans της Λατινικής Αμερικής που έχει αναλύσει η ESET. Κατά την περίοδο έξαρσης – μια τεράστια εκστρατεία το 2019 – η ESET είχε καταγράψει έως και 50.000 επιθέσεις την ημέρα. Το Guildma εξαπλώνεται αποκλειστικά μέσω ανεπιθύμητων ηλεκτρονικών μηνυμάτων με κακόβουλα συνημμένα.

Σε μία από τις τελευταίες εκδόσεις του, το Guildma χρησιμοποίησε ένα νέο τρόπο διανομής των command and control servers, κάνοντας κατάχρηση προφίλ σε YouTube και Facebook. Ωστόσο, οι χειριστές του σταμάτησαν να χρησιμοποιούν το Facebook σχεδόν αμέσως και, τουλάχιστον στην παρούσα φάση, βασίζονται πλήρως στο YouTube.

«Το Guildma χρησιμοποιεί πολύ πρωτοποριακές μεθόδους εκτέλεσης και εξελιγμένες τεχνικές επίθεσης. Η πραγματική επίθεση ενορχηστρώνεται από τον C&C server. Με τον τρόπο αυτό, οι χειριστές του μπορούν να αντιδράσουν με μεγαλύτερη ευελιξία στα αντίμετρα που εφαρμόζουν οι τράπεζες όταν δέχονται επίθεση», εξηγεί ο Robert Šuman, ο ερευνητής της ESET που ηγείται της ομάδας που αναλύει το Guildma.

Το Guildma διαθέτει πολλαπλές λειτουργίες backdoor, όπως να κάνει λήψεις screenshot, να καταγράφει πληκτρολογήσεις, να προσομοιώνει λειτουργίες του ποντικιού και του πληκτρολογίου, να μπλοκάρει συντομεύσεις (όπως απενεργοποίηση του Alt + F4, για να δυσκολεύει την εξαφάνιση των ψεύτικων παράθυρων που μπορεί να εμφανίζει), και/ή να κάνει reboot. Επιπλέον, το Guildma διαθέτει εξαιρετικά αρθρωτή αρχιτεκτονική, αποτελούμενο, σήμερα, από τουλάχιστον 10 modules. Το malware χρησιμοποιεί εργαλεία που υπάρχουν ήδη στο μηχάνημα και επαναχρησιμοποιεί τις δικές του μεθόδους. «Από καιρό σε καιρό προστίθενται νέες τεχνικές, αλλά, ως επί το πλείστον, οι προγραμματιστές φαίνεται απλώς να επαναχρησιμοποιούν τεχνικές από παλαιότερες εκδόσεις», λέει ο Šuman.

Σε μία από τις πρώτες εκδόσεις του Guildma το 2019, είχε προστεθεί η δυνατότητα στόχευσης ιδρυμάτων (κυρίως τράπεζες) και εκτός Βραζιλίας. Παρόλα αυτά, τους τελευταίους 14 μήνες, η ESET δεν έχει εντοπίσει διεθνείς εκστρατείες εκτός της συγκεκριμένης χώρας. Μάλιστα, οι επιτιθέμενοι έφθασαν μέχρι το σημείο του να μπλοκάρουν λήψεις από διευθύνσεις IP εκτός Βραζιλίας.

Οι εκστρατείες του Guildma κλιμακώνονταν αργά μέχρι την τεράστια εκστρατεία τον Αύγουστο του 2019, όταν η ομάδα Ερευνών της ESET κατέγραψε έως και 50.000 δείγματα ανά ημέρα. Αυτή η εκστρατεία συνεχίστηκε για σχεδόν δύο μήνες, φτάνοντας σε περισσότερο από το διπλάσιο του ποσού ανίχνευσης που είχε παρατηρηθεί 10 μήνες πριν.

Το trojan έχει αλλάξει πολλές εκδόσεις κατά τη διάρκεια της ανάπτυξής του, αλλά υπήρξε συνήθως πολύ μικρή εξέλιξη μεταξύ των εκδόσεων λόγω της «δύσκαμπτης» αρχιτεκτονικής του.

Η Guildma διαθέτει αρκετές από τις βασικές ιδιότητες που χαρακτηρίζουν τα banking trojans της Λατινικής Αμερικής. Για περισσότερες τεχνικές λεπτομέρειες, διαβάστε το blog post «Guildma: The devil drives electric» στο WeLiveSecurity.