Η ικανότητα για hacking στο chip του BIOS στην καρδιά του κάθε υπολογιστή δεν είναι πλέον αποκλειστικότητα της NSA ή άλλων υπηρεσιών με τρία γράμματα. Εκατομμύρια μηχανές περιέχουν βασικά τρωτά σημεία του BIOS που αφήνουν καθέναν να με μέτριες δεξιότητες hacking και αποκτήσει τον έλεγχο ενός συστήματος κρυφά, σύμφωνα με δύο ερευνητές.

Η αποκάλυψη έρχεται δύο χρόνια μετά την διαρροή των εργαλείων της NSA που εξέπληξαν τους πάντες με τον τρόπο που μπορούν να μολύνουν το BIOS firmware με κακόβουλο εμφυτεύματα.

Το κάνει BIOS boot σε έναν υπολογιστή και βοηθά να φορτώσει το λειτουργικό σύστημα. Με μολυσμένο αυτό το βασικό λογισμικό, το οποίο λειτουργεί πριν φορτωθούν antivirus και άλλα προϊόντα ασφάλειας, ουσιαστικά είναι αόρατο και οι κατάσκοποι μπορούν να βρουν χώρο να κάνουν ότι θέλουν. Μπορούν ας πούμε να φυτέψουν κακόβουλο λογισμικό που παραμένει ζωντανό και απαρατήρητο ακόμη και αν γίνει format στο λειτουργικό σύστημα του υπολογιστή.

Το BIOS-hacking μέχρι σήμερα ήταν σε μεγάλο βαθμό τομέας των προηγμένων hackers όπως αυτών της NSA. Όμως οι ερευνητές Xeno Kovah και Corey Kallenberg παρουσίασαν ένα PoC στο συνέδριο CanSecWest στο Βανκούβερ, που έδειχνε πώς θα μπορούσαν να μολύνουν εξ αποστάσεως το BIOS πολλαπλών συστημάτων που χρησιμοποιούν μια σειρά από νέα τρωτά σημεία που τους πήρε μόλις μερικές ώρες για να τα αποκαλύψουν. Βρήκαν επίσης έναν τρόπο για να χορηγούν προνόμια συστήματος υψηλού επιπέδου στο BIOS malware για να υπονομεύσουν την ασφάλεια εξειδικευμένων λειτουργικών συστήματων, όπως το Tails operating system που χρησιμοποιείται από δημοσιογράφους και ακτιβιστές για το χειρισμό ευαίσθητων δεδομένων.

Αν και τα περισσότερα BIOS διαθέτουν προστασία για την αποτροπή μη εξουσιοδοτημένων τροποποιήσεων, οι ερευνητές ήταν σε θέση να τα παρακάμψουν κάνοντας reflash το BIOS εμφυτεύοντας τον κακόβουλο κώδικά τους.

Ο Kovah και Kallenberg έφυγαν πρόσφατα από το MITRE, ένα κυβερνητικό ανάδοχο που διεξάγει έρευνα για το Υπουργείο Άμυνας και άλλες ομοσπονδιακές υπηρεσίες, για να ξεκινήσουν τη LegbaCore, μια εταιρεία συμβούλων ασφαλείας firmware. Σημειώνουν ότι η πρόσφατη ανακάλυψη ενός εργαλείου firmware-hacking από τους ερευνητές της Kaspersky Lab καθιστά σαφές ότι το firmware hacking όπως το BIOS demo τους είναι κάτι που η κοινότητα ασφάλειας θα πρέπει να δώσει άμεση προτεραιότητα.

Επειδή πολλά BIOS χρησιμοποιούν τον ίδιο κώδικα, ήταν σε θέση να αποκαλύψουν τρωτά σημεία στο 80 τοις εκατό των υπολογιστών που εξέτασαν, όπως συστήματα της Dell, της Lenovo και της HP. Τα τρωτά σημεία, ήταν πολύ εύκολο να ανακαλυφθούν καθώς έγραψαν ένα script αυτοματοποιώντας την διαδικασία. Τελικά σταμάτησαν την καταμέτρηση ευπαθειών γιατί ανακάλυψαν ότι υπήρχαν πάρα πολλά.

Ένας εισβολέας θα μπορούσε να θέσει σε κίνδυνο το BIOS με δύο τρόπους, μέσω της απομακρυσμένης εκμετάλλευσης με την παράδοση του κώδικα επίθεσης μέσω του ηλεκτρονικού ταχυδρομείου, phishing ή κάποια άλλη μέθοδο, είτε μέσω φυσικής πρόσβασης στο σύστημα. Σε αυτή την περίπτωση, οι ερευνητές διαπίστωσαν ότι αν είχαν φυσική πρόσβαση σε ένα σύστημα θα μπορούσαν να μολύνουν το BIOS σε ορισμένα μηχανήματα σε μόλις δύο λεπτά. Αυτό δείχνει πόσο γρήγορο και πόσο εύκολα θα ήταν, για παράδειγμα, για ένα υπάλληλο μιας υπηρεσίας που έχει φυσική πρόσβαση σε συστήματα να θέσει σε κίνδυνο όλη την υπηρεσία-εταιρεία.

Το malware τους, ονομάστηκε LightEater, και χρησιμοποιεί τα τρωτά σημεία για να κάνει hijack τη λειτουργία του συστήματος διαχείρισης για να κερδίσει αυξημένα προνόμια στο σύστημα.

Το System management mode, ή SMM, είναι τα operations mode τω επεξεργαστών της Intel που χρησιμοποιούν το firmware για να κάνουν ορισμένες λειτουργίες με υψηλού επιπέδου προνόμια συστήματος που ξεπερνούν ακόμη και τα δικαιώματα του διαχειριστή, αναφέρει ο Kovah.

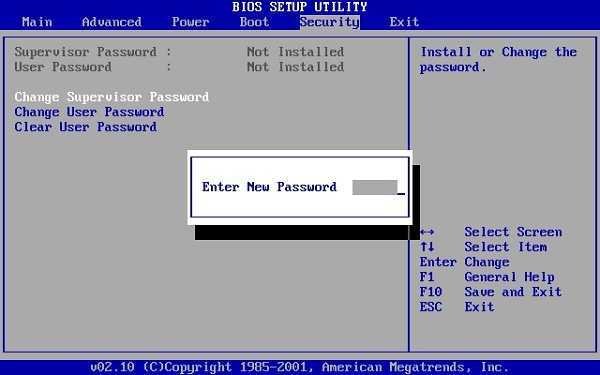

Χρησιμοποιώντας αυτή τη λειτουργία, μπορούν να ξαναγράψουν τα περιεχόμενα του chip του BIOS για να εγκαταστήσουν ένα δικό τους εμφύτευμα που τους δίνει μια επίμονη και αόρατη πρόσβαση. Από εκεί, μπορούν να εγκαταστήσουν τα root kit και να κλέψουν τους κωδικούς πρόσβασης και άλλα δεδομένα από το σύστημα.

Αλλά το πιο σημαντικό είναι ότι το SMM δίνει στο κακόβουλο λογισμικό τους τη δυνατότητα να διαβάσει όλα τα δεδομένα και τον κωδικό που εμφανίζεται στη μνήμη του μηχανήματος. Αυτό επιτρέψει στο κακόβουλο λογισμικό τους, να ανατρέψει κάθε υπολογιστή που χρησιμοποιεί το λειτουργικό σύστημα Tails για την προστασία της ιδιωτικής ζωής. Ο και ο δημοσιογράφος Glenn Greenwald χρησιμοποιούν το Tails για να διαχειριστούν έγγραφα της NSA που διέρρευσε ο πρώτος. Με την ανάγνωση των δεδομένων στη μνήμη, οι hackers μπορούν να κλέψουν το κλειδί κρυπτογράφησης ενός χρήστη του Tails και να διαβάσουν όλα τα κρυπτογραφημένα δεδομένα. Το Tails τρέχει από μια ασφαλή μονάδα flash USB ή κάποιο άλλο αφαιρούμενο μέσο, έτσι θεωρητικά δεν μπορεί να επηρεαστεί από ιούς ή άλλο κακόβουλο λογισμικό που μπορεί να μολύνει τον υπολογιστή. Λειτουργεί στη μνήμη του υπολογιστή και όταν το λειτουργικό σύστημα κλείσει, το Tails διαγράφει τη μνήμη RAM για να σβήσει τυχόν ίχνη της δραστηριότητας του. Επειδή όμως το κακόβουλο λογισμικό LightEater χρησιμοποιεί τη λειτουργία διαχείρισης του συστήματος για να διαβάσει τα περιεχόμενα της μνήμης, μπορεί να αρπάξει τα δεδομένα από τη μνήμη και να τα φυλάξει σε ασφαλές μέρος πριν το Tails τα διαγράψει.

Μια τέτοια επίθεση δείχνει, ότι το λειτουργικό σύστημα που επέλεξε ο Edward Snowden για να προστατεύσει τον εαυτό του δεν μπορεί να τον προστατεύσει πραγματικά από την NSA ή οποιοσδήποτε άλλο που εκτελεί μια επίθεση με το LightEater.