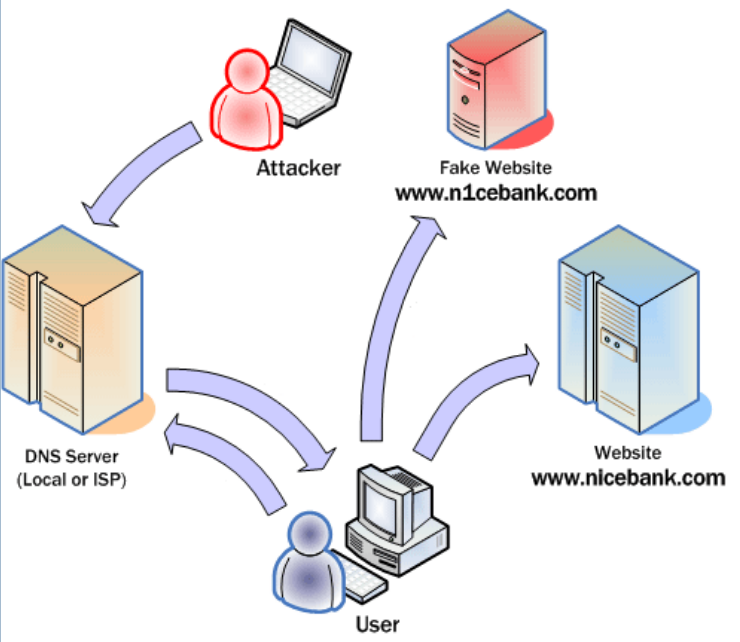

Σε αυτόν τον οδηγό, θα εκμεταλλευτούμε την υπηρεσία Domain Name Service (DNS). Όπως γνωρίζετε, το DNS χρησιμοποιείται για την ανάλυση ονομάτων τομέα ή τη μετατροπή ενός ονόματος τομέα, όπως το iguru.gr, σε μια διεύθυνση IP, 23.236.62.147.

Αν μπορέσουμε να πειράξουμε αυτό το πρωτόκολλο, θα μπορούσαμε κάλλιστα να στείλουμε κάποιον που αναζητά μια σελίδα όπως το www.bankofgreece στον κακόβουλο ιστότοπό μας και να συλλέξουμε τα διαπιστευτήριά του.

Ο Dug Song του Πανεπιστημίου του Μίσιγκαν ανέπτυξε μια σουίτα εργαλείων hacking που είναι εξαιρετικά κατάλληλα για το σκοπό αυτό. Έχουμε ήδη χρησιμοποιήσει ένα από τα εργαλεία του, το arpspoof, για την πραγματοποίηση μιας επίθεσης man-in-the-middle. Σε αυτή την επίθεση, θα χρησιμοποιήσουμε το εργαλείο του dnsspoof, το οποίο θα μας επιτρέψει να παραποιήσουμε τις υπηρεσίες DNS σε ένα τοπικό δίκτυο.

Θυμηθείτε, παρόλο που αυτή η παραβίαση απαιτεί να βρίσκεστε στο ίδιο τοπικό δίκτυο, θα μπορούσατε να αποκτήσετε πρόσβαση στο τοπικό δίκτυο μέσω μιας απομακρυσμένης ευπάθειας ή ενός αδύναμου κωδικού πρόσβασης σε ΕΝΑ μόνο μηχάνημα στο δίκτυο. Σε ιδρύματα με χιλιάδες υπολογιστές στο δίκτυό τους, αυτό σημαίνει ότι πρέπει να βρείτε ένα μόνο μηχάνημα που να είναι εκμεταλλεύσιμο για να μπορέσετε να εφαρμόσετε αυτή την επίθεση για ολόκληρο το δίκτυο.

Table of Contents

Βήμα 1: Τρέξτε το Kali

Ας ξεκινήσουμε τρέχοντας το Kali.

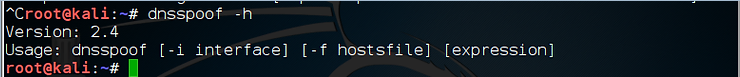

Βήμα 2: Ανοίξτε το dnsspoof

Ανάλογα με την έκδοση του Kali που χρησιμοποιείτε, μπορεί να μπορείτε να βρείτε το dnsspoof στο μενού στην ενότητα Sniffing ή μπορείτε πάντα να το βρείτε ανοίγοντας ένα τερματικό και πληκτρολογώντας dnsspoof.

dnsspoof -i <interface> -f <hostsfile>

Βήμα 3: Ρύθμιση για Sniffing

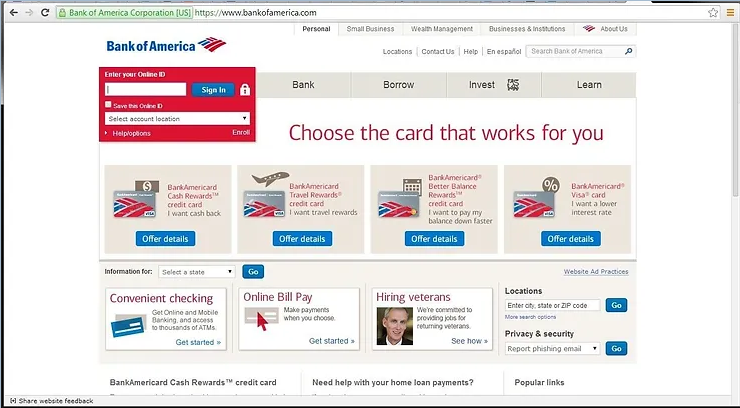

Θα προσπαθήσουμε να κάνουμε ένα σύστημα Windows 7 στο δίκτυό μας να ανακατευθύνει την πλοήγησή του www.bankofamerica.com στον δικό μας ιστότοπο.

Βήμα 4: Εκκαθάριση της προσωρινής μνήμης DNS

Πρώτον, πρέπει να εκκαθαρίσουμε την προσωρινή μνήμη DNS του Windows 7. Με αυτόν τον τρόπο, ο Windows client δεν θα χρησιμοποιεί την προσωρινή μνήμη DNS του συστήματος και αντ’ αυτού θα χρησιμοποιεί την “ενημερωμένη” υπηρεσία DNS. Στην πραγματικότητα, αυτό το βήμα δεν είναι απαραίτητο, αλλά σας το παρουσιάζουμε.

Δεύτερον, κλείστε το πρόγραμμα περιήγησης, ανοίξτε μια ένα cmd.exe και πληκτρολογήστε:

c:/ipconfig /flushdns

Τώρα πρέπει να ρυθμίσουμε την κάρτα δικτύου στον διακομιστή Kali σε promiscuous mode (αυτή, η κάρτα δικτύου σας, θα δέχεται τα πακέτα οποιουδήποτε).

kali > ifconfig eth0 promisc

Τώρα πρέπει να διακόψουμε τη σύνδεση μεταξύ του συστήματος Windows 7 και του www.bankofamerica.com. Αυτό αναγκάζει τον χρήστη του μηχανήματος Windows 7 να κάνει νέα πιστοποίηση. Από το Kali πληκτρολογήστε:

kali > tcpkill -9 host www.bankamerica.com

Αφού τερματίσετε το www.bankofamerica.com, σταματήστε το tcpkill με Ctrl+C

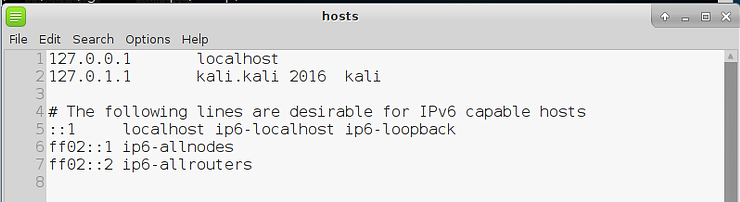

Βήμα 5: Επεξεργασία του αρχείου Hosts

Εδώ θα χρησιμοποιήσουμε το αρχείο hosts για να ανακατευθύνουμε την αναζήτηση του συστήματος των Windows 7 για την Bank of America στην ιστοσελίδα μας. Ας πάμε στον κατάλογο /etc.

kali >cd /etc

Από εκεί, ανοίγουμε το αρχείο hosts σε οποιοδήποτε πρόγραμμα επεξεργασίας κειμένου. Ας χρησιμοποιήσουμε το leafpad.

kali > leafpad hosts

Τώρα που έχουμε ανοίξει το αρχείο hosts, πρέπει να προσθέσουμε την ακόλουθη γραμμή σε αυτό. Θυμηθείτε, το αρχείο hosts απλώς αντιστοιχίζει μια διεύθυνση IP σε ένα όνομα τομέα, οπότε βάζουμε τη διεύθυνση IP μας και την αντιστοιχίζουμε στο www.bankofamerica.com.

192.168.1.101 www.bankofamerica.com

Είναι σημαντικό εδώ να χρησιμοποιείτε το πλήκτρο TAB μεταξύ της διεύθυνσης IP και του τομέα. Τα κενά θα ερμηνευτούν από το σύστημα ως μέρος του ονόματος τομέα.

Βήμα 6: Δημιουργήστε μια νέα ιστοσελίδα BoA

Πριν προχωρήσουμε περαιτέρω, πρέπει τώρα να απενεργοποιήσουμε τη λειτουργία promiscuous mode στην κάρτα δικτύου μας.

kali > ifconfig eth0 -promisc

Τώρα πρέπει να δημιουργήσουμε έναν ιστότοπο στον οποίο θα οδηγείται ο χρήστης όταν πληκτρολογεί www.bankofamerica.com στη διεύθυνση URL του προγράμματος περιήγησής του.

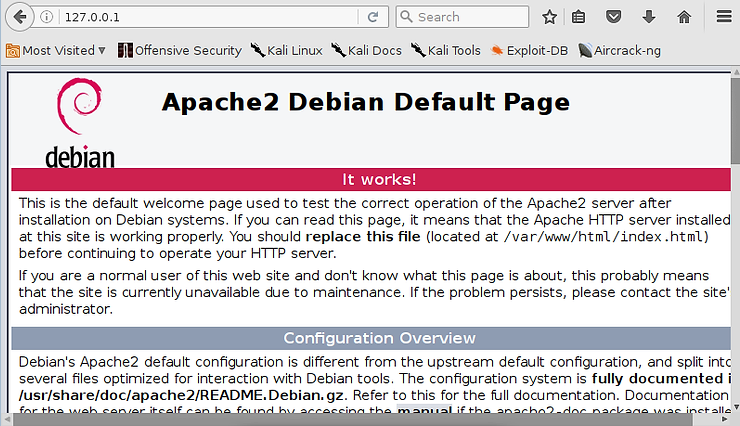

Αν πληκτρολογήσουμε τη διεύθυνση IP loopback ή “home” στο πρόγραμμα περιήγησής μας, θα δούμε την προεπιλεγμένη ιστοσελίδα του Apache. Αυτό είναι που πρέπει να αντικαταστήσουμε.

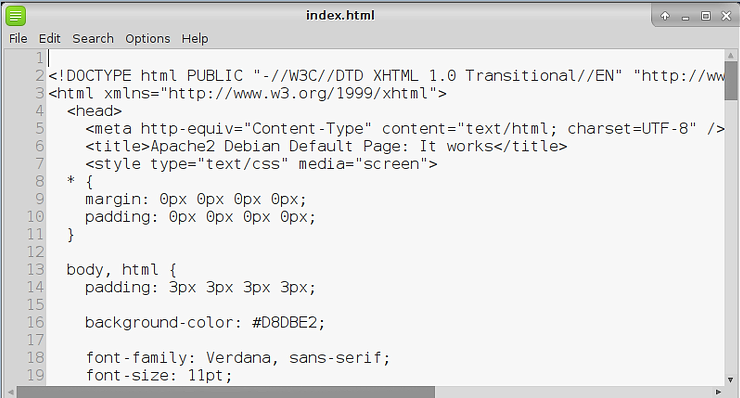

Ας δημιουργήσουμε μια απλή ιστοσελίδα. Ανοίξτε το αρχείο index.html.

kali> leafpad /var/www/html/index.html

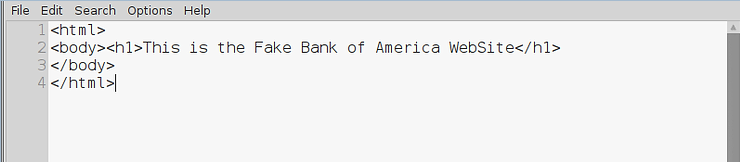

Έτσι είναι η προεπιλεγμένη μορφή του. Θέλουμε να το αλλάξουμε και να βάλουμε την ακόλουθη html και να την αποθηκεύσουμε.

Φυσικά, αν θέλατε πραγματικά να πραγματοποιήσετε αυτό το hack για αληθινή επίθεση, θα πρέπει να αφιερώσετε χρόνο για να δημιουργήσετε έναν ιστότοπο που να μοιάζει και να ενεργεί ακριβώς όπως ο ιστότοπος που πλαστογραφείτε, αλλά αυτό είναι ένα εντελώς διαφορετικό σενάριο. Λάβετε υπόψη ότι εργαλεία όπως το httrack μπορούν να κατεβάσουν και να αντιγράψουν ολόκληρους ιστότοπους.

Βήμα 7: Εκκινήστε τον διακομιστή Web Apache

Τώρα, ξεκινήστε τον web server που είναι ενσωματωμένος στο Kali. Αυτός είναι ο Apache και η υπηρεσία είναι η HTTP, οπότε πηγαίνουμε στο Kali Linux -> System Services -> HTTP και τέλος, apache2 start. Αυτό θα εκκινήσει τον διακομιστή ιστού στο σύστημα Kali που φιλοξενεί την ψεύτικη ιστοσελίδα της Bank of America. Φυσικά, αν είστε πιο άνετοι με τη χρήση της γραμμής εντολών, μπορείτε να εκκινήσετε τον webserver apache2 πληκτρολογώντας:

kali > services apache2 start

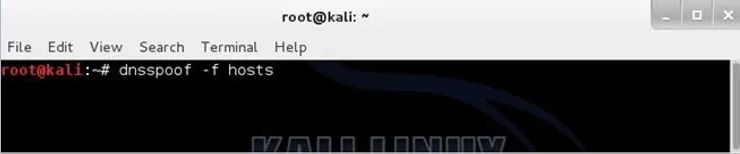

Βήμα 8: Εκκινήστε το Dnsspoof

Στο τελευταίο μας βήμα, πρέπει να εκκινήσουμε το dnsspoof και να κατευθύνουμε τους χρήστες πρώτα στις καταχωρήσεις στο αρχείο “hosts”. Το dnsspoof θα υποκλέψει τα ερωτήματα DNS και θα τα στείλει πρώτα στο αρχείο hosts πριν τα στείλει στη συνέχεια στον διακομιστή DNS. Με αυτόν τον τρόπο, αν έχουμε οποιαδήποτε καταχώρηση στο αρχείο hosts μας που αναζητά ο πελάτης, θα κατευθύνεται όπως ορίζεται από το αρχείο hosts μας.

Θυμηθείτε, αντιστοιχίσαμε το www.bankofamerica.com στη δική μας διεύθυνση IP, ώστε να πηγαίνουν στο δικό μας διακομιστή ιστού και να βλέπουν τη δική μας ιστοσελίδα.

kali > dnsspoof -f hosts

Βήμα 9: Πλοηγηθείτε στο BoA από τα Windows 7

Τώρα, από το σύστημα των Windows 7, πληκτρολογήστε τη διεύθυνση URL www.bankofamerica.com και θα εμφανιστεί ο ψεύτικος ιστότοπός μας έναντι του πραγματικού ιστότοπου της Bank of America, όπως παρακάτω.

Τώρα, όταν κάποιος στο τοπικό σας δίκτυο προσπαθεί να πλοηγηθεί στον ιστότοπο της Bank of America, απευθείας θα μεταβεί στον ιστότοπό μας!

Όπως μπορείτε να φανταστείτε, με το dnsspoof, μπορούμε να προκαλέσουμε κάθε είδους χάος σε ένα τοπικό δίκτυο!

Και κάπου εδώ φτάσαμε στο τέλος και του σημερινού μας οδηγού.