Υπάρχουν πολλοί μύθοι γύρω από την ασφάλεια, που ισχυρίζονται ότι το υλικό δεν ευθύνεται ποτέ για ότι κακό μπορεί να συμβεί. Είναι όλοι αβάσιμοι και θα προσπαθήσουμε να τους καταρρίψουμε ένα προς ένα.

Πολλοί ειδικοί στο χώρο των υπολογιστών και των δικτύων συχνά παραβλέπουν τα ζητήματα επιθέσεων που έχουν να κάνουν με το δικό τους εγκατεστημένο υλικό ή με επίθεση με έτερο υλικό και τη ζωτική σημασία τους για τη δημιουργία ενός ασφαλούς χώρου εργασίας.

Ειδικά στην ασφάλεια στον κυβερνοχώρο, σε όλους αρέσει να μιλούν για το λογισμικό και τους κινδύνους που αυτό εγκυμονεί. Αυτό αποδίδεται σε μια γενική έλλειψη γνώσης όσον αφορά την ασφάλεια υλικού (hardware) και τον τρόπο λειτουργίας του. Ας δούμε τους μύθους που κατά καιρούς θα έχετε ακούσει σχετικά με αυτό:

Μύθος #1: Δεν ακούμε ποτέ για επιθέσεις που βασίζονται σε υλικό, άρα δεν υπάρχουν!

Επειδή δεν ακούτε συχνά για το πρόβλημα, δεν σημαίνει ότι δεν υπάρχει. Συνήθως, οι επιθέσεις στον κυβερνοχώρο που γίνονται πρωτοσέλιδα είναι εκείνες που αφορούν μεγάλες εταιρείες που έχουν πέσει θύματα επίθεσης που βασίζεται σε λογισμικό και που πραγματοποιήθηκε από τα διάσημα συνδικάτα εγκληματικότητας στον κυβερνοχώρο.

Αυτές οι ιστορίες είναι ζουμερές και σκανδαλώδεις και προσελκύουν το κοινό να διαβάσει το άρθρο, δημιουργώντας περισσότερα κλικ στον ιστότοπο του μέσου ενημέρωσης.

Επιπλέον, πολλές επιχειρήσεις επιλέγουν να αποκρύψουν πληροφορίες που σχετίζονται με επιθέσεις που βασίζονται σε υλικό, καθώς υποδηλώνει ανεπαρκή φυσική ασφάλεια, η οποία αντανακλά αρνητικά στην επιχείρηση.

Ένας άλλος λόγος για τον οποίο δεν ακούτε συχνά για επιθέσεις που βασίζονται σε υλικό είναι ότι οι επιχειρήσεις που πέφτουν θύματα τους το αγνοούν. Όταν μια επιχείρηση παραβιάζεται, η πιο λογική υπόθεση είναι ότι αυτό οφειλόταν σε ευπάθεια λογισμικού ή απάτη ηλεκτρονικού ψαρέματος. Μια τέτοια παρεξήγηση, σε συνδυασμό με την έλλειψη πόρων για τον εντοπισμό ενός εργαλείου επίθεσης υλικού, έχει ως αποτέλεσμα να παρερμηνεύεται η μέθοδος επίθεσης.

Ωστόσο, αυτό δεν σημαίνει ότι οι επιθέσεις που βασίζονται σε υλικό δεν τυγχάνουν της προσοχής των μέσων ενημέρωσης. Ένα εξαιρετικό παράδειγμα που δέχεται δημόσια απήχηση αφορά τα ΑΤΜ. Αυτά τα μηχανήματα διανομής μετρητών γίνονται στόχος για τους εγκληματίες του κυβερνοχώρου λόγω της άμεσης πληρωμής.

Αντί να χρησιμοποιούν επιθέσεις brute force σε ΑΤΜ, οι εγκληματίες μπορούν τώρα απλώς να συνδέσουν ένα εργαλείο επίθεσης υλικού, γνωστό ως Black Box, στον εσωτερικό του υπολογιστή για να τον ξεγελάσουν ώστε να παραδώσει μετρητά μέσω μιας επίθεσης MiTM. Από το 2021, οι επιθέσεις Black Box έχουν αυξηθεί και έχουν ανέλθει σε απώλειες 1,5 εκατομμυρίου ευρώ μόνο στην Ευρώπη.

Μύθος #2: Έχουμε λάβει μέτρα ασφαλείας και όλοι οι υπάλληλοί μας χρησιμοποιούν VPN. Είμαστε προστατευμένοι!

Ναι, τα μέτρα ασφαλείας σας όπως το NAC, το IDS/IDP, τα τείχη προστασίας και τα VPN παρέχουν σίγουρα κάποιο επίπεδο προστασίας.

Ωστόσο, οι hackers εξελίσσονται διαρκώς και βρίσκουν νέες μεθόδους επίθεσης, πράγμα που σημαίνει ότι εκμεταλλεύονται τυφλά σημεία, ένα από τα οποία είναι ο τομέας του υλικού.

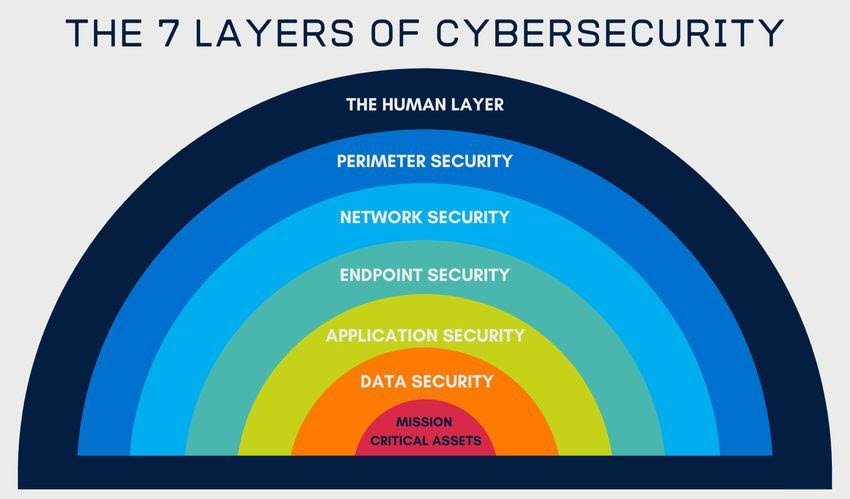

Οι υπάρχουσες λύσεις ασφαλείας στερούνται οπτικής επίβλεψης στο Φυσικό Επίπεδο (layer 1), γεγονός που τις αφήνει ακατάλληλες για άμυνα, πόσο μάλλον για τον εντοπισμό, εργαλείων επίθεσης που βασίζονται σε υλικό.

Αυτές οι κακόβουλες συσκευές έχουν σχεδιαστεί για να αποφεύγουν τον εντοπισμό λειτουργώντας στο Φυσικό Επίπεδο και μιμούνται εντολές και εκτελέσεις που μοιάζουν να έχουν δοθεί από ανθρώπους, καθιστώντας τις εξαιρετικά επικίνδυνες καθώς μπορούν να πραγματοποιήσουν μια ποικιλία επιβλαβών επιθέσεων χωρίς κανένα εμπόδιο στο δρόμο τους.

Εάν δεν μπορείτε να προσδιορίσετε όλες τις πληροφορίες που αποστέλλει ένα υλικό σας μέσα σε 10 δευτερόλεπτα, στην πραγματικότητα δεν προστατεύεστε.

Μύθος #3: Δεν χρησιμοποιούμε USB, οπότε γιατί να μας απασχολεί

Αυτή είναι μια δικαιολογία που έχουμε ακούσει πολλές φορές στο παρελθόν, αλλά ουσιαστικά πρέπει να φροντίσετε να προστατευτείτε!

Σίγουρα, η εταιρεία σας ενδέχεται να μην χρησιμοποιεί μονάδες flash και ενδέχεται να υπάρχουν ορισμένες δυνατότητες εξουσιοδότησης σε λύσεις EPS/EDR που αποκλείουν τηλέφωνα, πληκτρολόγια και ποντίκια με συγκεκριμένα VID/PID.

Όλα μια χαρά, αλλά τι γίνεται με τα πληκτρολόγια που χρησιμοποιούν οι υπάλληλοι για να πληκτρολογούν; Και τα ποντίκια που χρησιμοποιούν για την πλοήγηση; Όλα αυτά είναι με USB.

Μπορεί να είναι εξουσιοδοτημένα, αλλά αυτό δεν σημαίνει ότι δεν μπορούν να πλαστογραφηθούν από μια κρυφή συσκευή πλαστογράφησης. Παράδειγμα η ιδιόχειρη κατασκευή που είχε εμφανιστεί το 2019 από τον Luca Bongiorni και που έδινε πλήρεις οδηγίες πως να φτιάξετε ένα χακαρισμένο usb βύσμα για οποιαδήποτε συσκευή. Και μάλιστα με κόστος μόλις 10 $.

Εφόσον υπάρχουν τέτοιες συσκευές στο εργασιακό περιβάλλον, υπάρχει ο κίνδυνος ένα (ή περισσότερα) να είναι χακαρισμένες. Και χωρίς την ορατότητα του Physical Layer, δεν υπάρχει μηχανισμός που να καθορίζει τι είναι νόμιμο ή όχι. Αν ο υπεύθυνος ασφαλείας των διαδικτυακών συστημάτων δεν βλέπει καθημερινά με φυσική παρουσία τι γίνεται στην μηχανογράφιση της εταιρείας τότε υπάρχει μία κερκόπορτα ανοικτή.

Μύθος #4: Γιατί κάποιος θα ήθελε να μας χακάρει; δεν είμαστε ενδιαφέρον στόχος.

Εκεί κάνετε λάθος. Στη σημερινή εποχή, σχεδόν οτιδήποτε έχει δεδομένα, έχει αξία και υπάρχει κάποιος εκεί έξω που θέλει να έχει πρόσβαση σε αυτά, ανεξάρτητα από το πόσο συνηθισμένο μπορεί να είναι.

Δεν στοχεύουν όλοι οι hacker μεγάλες πυρηνικές εγκαταστάσεις ή κυβερνητικά ιδρύματα. Ο κίνδυνος μίας τέτοιας επίθεσης είναι συνήθως πολύ υψηλός και αυτό αποτρέπει τους περισσότερους κυβερνοεγκληματίες.

Η εταιρεία σας, ωστόσο, είναι ένας πρωταρχικός στόχος, καθώς υπάρχουν δεδομένα και είναι προσβάσιμα. Είτε ο δράστης θέλει να κλέψει πληροφορίες για χρηματικό κέρδος, είτε να έχει πρόσβαση σε αυτές για να αποκτήσει ανταγωνιστικό πλεονέκτημα, είτε να τις κρυπτογραφήσει σε μια επίθεση ransomware. Η εταιρεία σας αν δεν ενδιαφερθεί, θα παρέχει αυτήν την ευκαιρία στους κυβερνοεγκληματίες και ένα χακαρισμένο υλικό τα πράγματα θα είναι πολύ εύκολα.

Εν ολίγοις, κάθε επιχείρηση είναι στόχος κακόβουλων παραγόντων. Μπορεί να συμβεί σε οποιονδήποτε για διάφορους λόγους. Το σημαντικό πράγμα που πρέπει να θυμάστε είναι ότι μπορείτε να προετοιμάσετε και να ενισχύσετε την αντίσταση της εταιρείας σας σε αυτές τις επιθέσεις τόσο για το software όσο και για το hardware.