Οι Ρώσοι χάκερς χρησιμοποιούν ένα νέο κακόβουλο λογισμικό για να κλέψουν πληροφορίες από τα θύματά τους. Με την ονομασία Jupyter, η απειλή διατηρεί χαμηλό προφίλ και επωφελήθηκε από έναν γρήγορο κύκλο ανάπτυξης.

Ενώ ο σκοπός του Jupyter είναι να συλλέξει δεδομένα από διάφορα λογισμικά, ο κακόβουλος κώδικας που υποστηρίζει την παράδοσή του μπορεί επίσης να χρησιμοποιηθεί για τη δημιουργία backdoor σε ένα μολυσμένο σύστημα.

Μια παραλλαγή του κακόβουλου λογισμικού εμφανίστηκε κατά τη διάρκεια μιας διαδικασία επίθεσης σε ένα περιστατικό τον Οκτώβριο σε Πανεπιστήμιο των ΗΠΑ. Ωστόσο, τα εγκληματολογικά δεδομένα δείχνουν ότι παλαιότερες εκδόσεις έχουν αναπτυχθεί από τον Μάιο.

Οι ερευνητές της εταιρείας κυβερνοασφάλειας Morphisec ανακάλυψαν ότι οι προγραμματιστές του κιτ επίθεσης ήταν πολύ ενεργοί, ενώ ορισμένα στοιχεία έλαβαν περισσότερες από εννέα ενημερώσεις σε έναν μόνο μήνα.

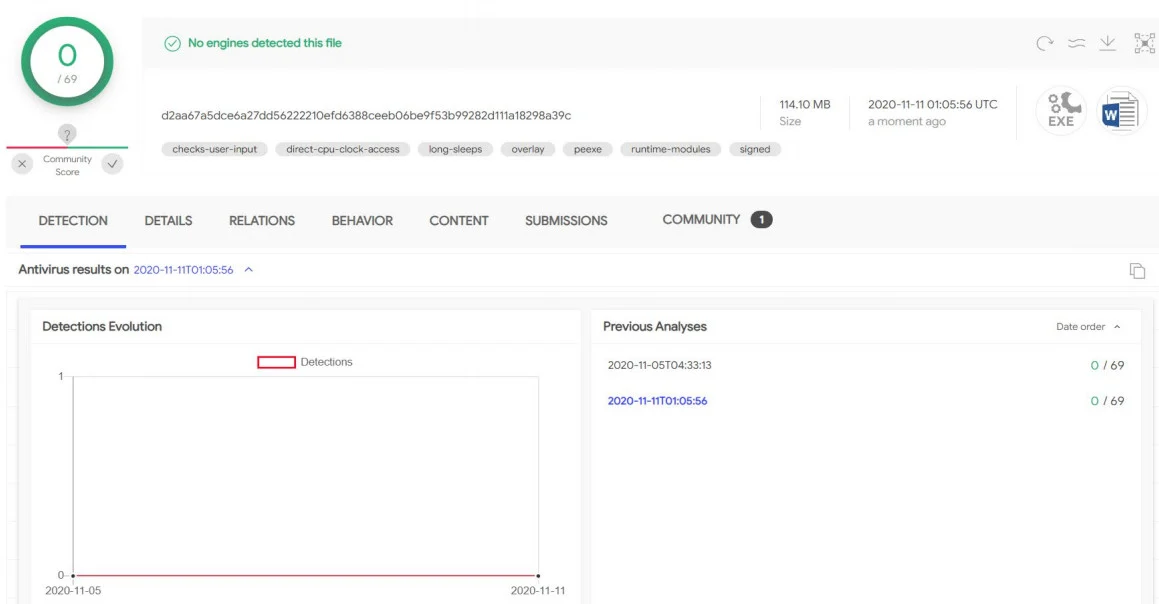

Η πιο πρόσφατη έκδοση δημιουργήθηκε στις αρχές Νοεμβρίου, αλλά δεν συμπεριλαμβάνει σημαντικές αλλαγές. Η συνεχής τροποποίηση του κώδικα, ωστόσο, του επιτρέπει να αποφύγει την ανίχνευση και επιτρέπει στο Jupyter να συλλέγει περισσότερα δεδομένα από παραβιασμένα συστήματα.

Το Jupyter βασίζεται στο .NET και επικεντρώνεται στην κλοπή δεδομένων από προγράμματα περιήγησης ιστού Chromium, Mozilla Firefox και Google Chrome: cookie, διαπιστευτήρια, πιστοποιητικά, πληροφορίες αυτόματης συμπλήρωσης.

Η διαδικασία του “κλέφτη” ξεκινά με τη λήψη ενός προγράμματος εγκατάστασης (Inno Setup εκτελέσιμο) σε ένα αρχείο ZIP που εμφανίζεται ως νόμιμο λογισμικό. Σύμφωνα με την Morphisec, ορισμένοι από αυτούς δεν εντοπίστηκαν πλήρως στην πλατφόρμα σάρωσης VirusTotal τους τελευταίους έξι μήνες.

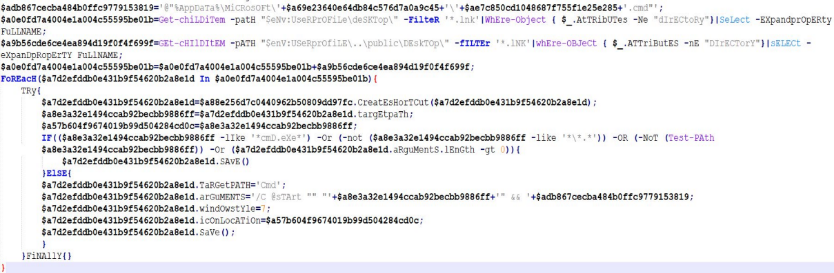

«Στη συνέχεια, το client κατεβάζει το επόμενο στάδιο, μια εντολή PowerShell που τρέχει τη μονάδα Jupyter .NET στη μνήμη», εξηγεί η Morphisec.

Σε μια νεότερη έκδοση του προγράμματος εγκατάστασης, οι προγραμματιστές άλλαξαν τη διεργασία σε μια εντολή PowerShell για εκτέλεση στη μνήμη.

Οι εγκαταστάτες τρέχουν νόμιμα εργαλεία, όπως το Docx2Rtf και το Magix Photo Manager για να δημιουργήσουν μια εκτροπή, ρίχνοντας στο παρασκήνιο δύο σενάρια PowerShell, το ένα κωδικοποιημένο και το άλλο αποκωδικοποιημένο.

Οι τελευταίες εκδόσεις του αρχικού προγράμματος εγκατάστασης βασίζονται επίσης στο πλαίσιο PoshC2 που χρησιμοποιείται στη δοκιμή διείσδυσης για να διαπιστωθεί η επιμονή στο μηχάνημα δημιουργώντας ένα αρχείο συντόμευσης LNK και τοποθετώντας το στο φάκελο εκκίνησης.

Η δημοσίευση της Morphisec αναφέρει τεχνικές λεπτομέρειες για τα εργαλεία και τα scripts που χρησιμοποιούνται σε μια επίθεση Jupyter, εντοπίζοντας την εξέλιξη των στοιχείων και αποκαλύπτοντας την εσωτερική τους λειτουργία.

Ρωσικά links

Οι ερευνητές λένε ότι πολλοί από τους διακομιστές C2 Jupyter βρίσκονταν στη Ρωσία. Ένας μεγάλος αριθμός από αυτούς είναι επί του παρόντος ανενεργοί.

Ο σύνδεση με Ρώσους προγραμματιστές φαίνεται όμως να ισχύει, καθώς η Morphisec παρατήρησε ένα τυπογραφικό λάθος που αναφέρει το όνομα Jupyter που μετατράπηκε από τα Ρωσικά.

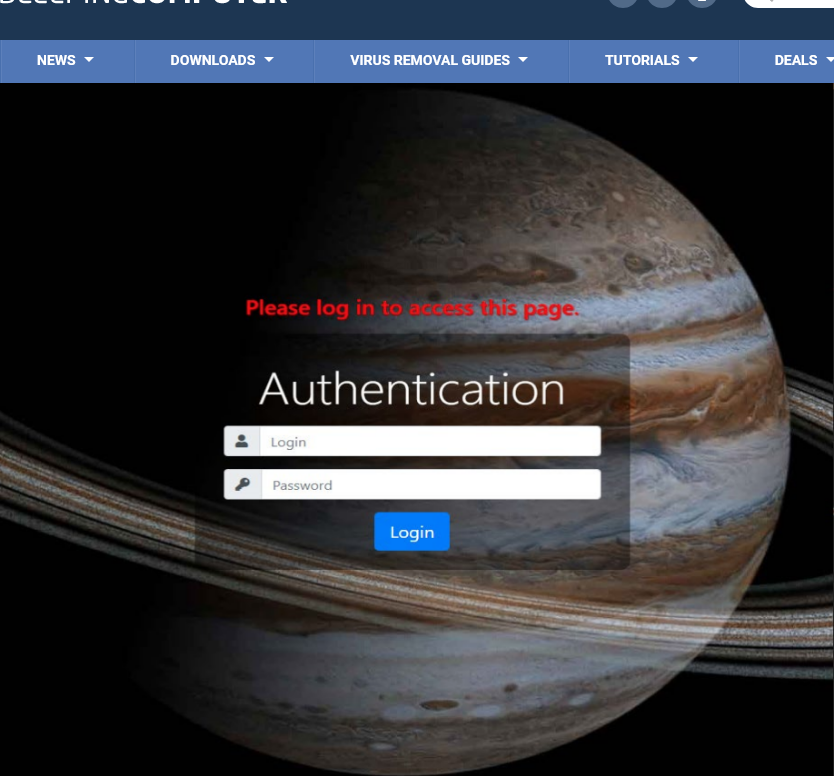

Περαιτέρω στοιχεία που υποστηρίζουν αυτήν τη θεωρία ήρθαν μετά από μια αντίστροφη αναζήτηση εικόνας του Jupyter, που έδειξε ένα αποτέλεσμα σε ένα Ρώσικο φόρουμ.