Οι ειδικοί της Kaspersky Lab που παρακολουθούν τις δραστηριότητες της ομάδας Winnti ανακάλυψαν μία ενεργή απειλή, η οποία βασίζεται σε ένα bootkit installer του 2006.

Η απειλή, την οποία η Kaspersky Lab ονομάζει «HDRoot», καθώς το πρωτότυπο εργαλείο ονομάζεται «HDD Rootkit», είναι μία παγκόσμια πλατφόρμα που εξασφαλίζει μακροπρόθεσμη και επίμονη παρουσία σε ένα στοχευμένο σύστημα, η οποία μπορεί να χρησιμοποιηθεί ως βάση για οποιαδήποτε αυθαίρετο εργαλείο.

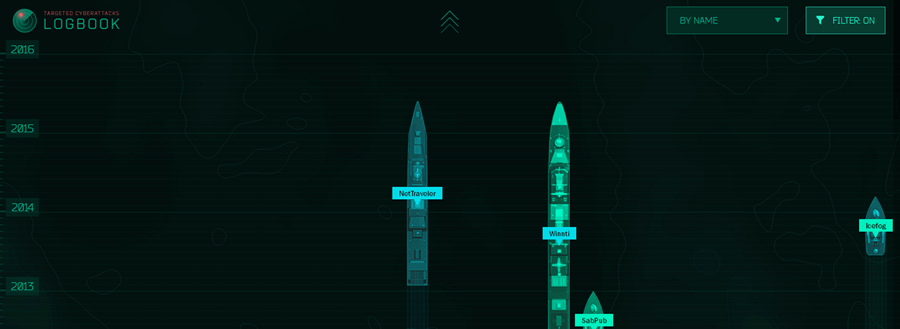

Η εγκληματική οργάνωση Winnti είναι γνωστή για ψηφιακές εκστρατείες βιομηχανικής κατασκοπείας εναντίον εταιρειών λογισμικού – και ιδιαίτερα εταιρειών παιχνιδιών. Πρόσφατα, παρατηρήθηκε επίσης η στοχοποίηση φαρμακευτικών εταιρειών.

Το «HDRoot» ανακαλύφθηκε όταν ένα αξιοπρόσεκτο δείγμα κακόβουλου λογισμικού πυροδότησε το ενδιαφέρον της Παγκόσμιας Ομάδας Έρευνας και Ανάλυσης της Kaspersky Lab για τους εξής λόγους:

- Προστατευόταν από ένα εκτελέσιμο αρχείο VMProtectWin64, το οποίο είναι διαθέσιμο στο εμπόριο κι έφερε την υπογραφή ενός γνωστού παραβιασμένου πιστοποιητικού της Κινεζικής εταιρείας Guangzhou Yuan Luo Technology. Πρόκειται για ένα πιστοποιητικό που ήταν γνωστό ότι η ομάδα Winnti είχε καταχραστεί για να εισάγει υπογραφές σε άλλα εργαλεία.

- Οι ιδιότητες και το output κείμενο του εκτελέσιμου αρχείου ήταν πλαστογραφημένα, ώστε να το αρχείο να φαίνεται ως ένα Net Command αρχείο (net.exe) της Microsoft, προφανώς για να μειωθεί ο κίνδυνος να αναγνωριστεί το πρόγραμμα ως εχθρικό από τους διαχειριστές του συστήματος.

Τα παραπάνω κατέστησαν το δείγμα ιδιαίτερα ύποπτο. Περαιτέρω ανάλυση έδειξε ότι το bootkit HDRoot είναι μια παγκόσμια πλατφόρμα που εξασφαλίζει μακροπρόθεσμη κι επίμονη παρουσία σε ένα σύστημα. Μπορεί να χρησιμοποιηθεί για την εκκίνηση οποιουδήποτε άλλου εργαλείου.

Οι ερευνητές της Παγκόσμιας Ομάδας Έρευνας και Ανάλυσης κατάφεραν να ταυτοποιήσουν δύο τύπους backdoor που η εκκίνηση τους γίνεται με τη βοήθεια αυτής της πλατφόρμας, ενώ μπορεί να υπάρχουν και περισσότερα κακόβουλα αρχεία που λειτουργούν αντιστοίχως.

Ένα από αυτά τα backdoor ήταν σε θέση να παρακάμψει προϊόντα antivirus που χρησιμοποιούνται ευρέως στη Νότια Κορέα, όπως τα AhnLab’s V3 Lite, AhnLab’s V3 365 Clinic και ESTsoft’s ALYac. Ως εκ τούτου, η ομάδα Winnti χρησιμοποίησε το backdoor για να προχωρήσει στην εκκίνηση κακόβουλων προγραμμάτων στα συστήματα που στόχευε στη Νότια Κορέα.

Σύμφωνα με δεδομένα του Kaspersky Security Network, η Νότια Κορέα είναι η βασική περιοχή ενδιαφέροντος για την ομάδα Winnti στη Νοτιοανατολική Ασία. Στην ίδια περιοχή, οργανισμοί-στόχοι βρέθηκαν και στην Ιαπωνία, την Κίνα, το Μπαγκλαντές και την Ινδονησία. Η Kaspersky Lab έχει επίσης εντοπίσει «μολύνσεις» του HDRoot σε μια εταιρεία στο Ηνωμένο Βασίλειο και σε μία στη Ρωσία, οι οποίες ήταν ήδη στο στόχαστρο της ομάδας Winnti.

«Ο πιο σημαντικός στόχος για κάθε φορέα επιθέσεων APT είναι να μην τραβάει την προσοχή και να παραμένει στο παρασκήνιο. Αυτός είναι και ο λόγος που σπάνια βλέπουμε κάποια πολύπλοκη κρυπτογράφηση κώδικα, διότι αυτό θα τραβήξει την προσοχή. Η ομάδα Winnti πήρε το ρίσκο, επειδή πιθανότατα γνωρίζει εκ πείρας ποια σημάδια θα πρέπει να καλύπτονται και ποια μπορούν να αγνοηθούν, καθώς οι οργανισμοί δεν εφαρμόζουν πάντα τις καλύτερες πολιτικές ασφάλειας. Οι διαχειριστές συστήματος πρέπει να έχουν την επίβλεψη πολλών πραγμάτων και αν η ομάδα είναι μικρή, η πιθανότητα να περάσει απαρατήρητη η δραστηριότητα ψηφιακών εγκληματιών είναι ακόμη υψηλότερη»,

σχολίασε ο Dmitry Tarakanov, Senior Security Researcher της Παγκόσμιας Ομάδας Έρευνας και Ανάλυσης της Kaspersky Lab.

Η εξέλιξη του HDD Rootkit είναι πιθανό να είναι έργο κάποιου που εντάχθηκε στην ομάδα Winnti όταν αυτή συστάθηκε. Η Kaspersky Lab πιστεύει ότι η ομάδα Winnti σχηματίστηκε το 2009. Υπάρχει επίσης η πιθανότητα η Winnti να έκανε χρήση λογισμικού τρίτων. Ίσως αυτό τέτοιου είδους βοηθητικά προγράμματα και ο πηγαίος κώδικας να είναι διαθέσιμα στην Κινεζική ή σε άλλες «μαύρες αγορές» ψηφιακών εγκληματιών. Η απειλή είναι ακόμη ενεργή.

Από τότε που η Kaspersky Lab ξεκίνησε να αναγνωρίζει όλο και περισσότερα προγράμματα, η ομάδα πίσω από τις επιθέσεις έχει αρχίσει την προσαρμογή τους. Σε λιγότερο από ένα μήνα εντοπίστηκε μια νέα τροποποίηση.

Τα προϊόντα της Kaspersky Lab εμποδίζουν επιτυχώς το κακόβουλο λογισμικό και προστατεύουν τους χρήστες από την απειλή αυτή.

Εδώ μπορείτε να βρείτε περισσότερες πληροφορίες για την Κινέζικη απειλή.

Περισσότερες πληροφορίες σχετικά με την πλατφόρμα επίθεσης της ομάδας Winnti είναι διαθέσιμες στον ιστότοπο Securelist.com.