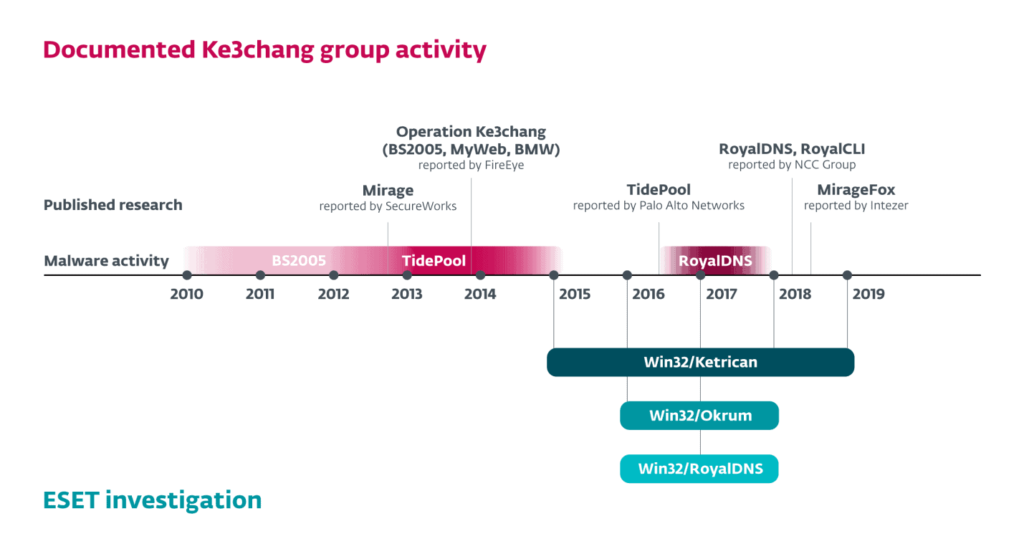

Οι ερευνητές της ESET έχουν ανακαλύψει νέες εκδόσεις οικογενειών malware που συνδέονται με την ασύλληπτη ομάδα Ke3chang, καθώς και ένα backdoor που δεν είχε εντοπιστεί ποτέ μέχρι στιγμής. Η ESET παρακολουθεί εδώ και αρκετά χρόνια την ομάδα επιθέσεων APT, η οποία θεωρείται ότι δραστηριοποιείται έχοντας ως βάση την Κίνα.

Το backdoor που ανακαλύφθηκε πρόσφατα, εντοπίστηκε για πρώτη φορά στα τέλη του 2016 και κατά το 2017, και ονομάστηκε Okrum από την ESET. Χρησιμοποιήθηκε για να στοχεύσει διπλωματικές αποστολές και κυβερνητικούς οργανισμούς στο Βέλγιο, τη Σλοβακία, τη Βραζιλία, τη Χιλή και τη Γουατεμάλα. Επιπλέον, από το 2015, η ESET εντοπίζει σταθερά νέες εκδόσεις από γνωστές οικογένειες κακόβουλου λογισμικού που αποδίδονται στην ομάδα Ke3chang.

Από το 2015, η ESET είχε εντοπίσει νέες ύποπτες δραστηριότητες σε ευρωπαϊκές χώρες. Φάνηκε ότι η ομάδα πίσω από τις επιθέσεις ενδιαφερόταν ιδιαιτέρως για τη Σλοβακία, ωστόσο και η Κροατία, η Τσεχική Δημοκρατία και άλλες χώρες επίσης είχαν δεχθεί επιθέσεις. Αναλύοντας το κακόβουλο λογισμικό που χρησιμοποιήθηκε σε αυτές τις επιθέσεις, οι ερευνητές της ESET διαπίστωσαν συνδέσεις με γνωστές οικογένειες malware που είχαν αποδοθεί στην ομάδα Ke3chang και ονόμασαν αυτές τις νέες εκδόσεις Ketrican.

«Αρχίσαμε να συνειδητοποιούμε τι συμβαίνει όταν ανακαλύψαμε ότι το backdoor Okrum χρησιμοποιήθηκε για να μολύνει με ένα backdoor Ketrican, το οποίο δημιουργήθηκε το 2017. Επιπλέον, διαπιστώσαμε ότι ορισμένα διπλωματικά σώματα που είχαν δεχθεί επίθεση από το Okrum και το backdoor Ketrican του έτους 2015, επίσης βρέθηκαν στο στόχαστρο από τα backdoors Ketrican του έτους 2017», αναφέρει η ερευνήτρια της ESET Zuzana Hromcova, υπεύθυνη για τις συγκεκριμένες ανακαλύψεις.

«Η ομάδα παραμένει ενεργή και το 2019 – τον Μάρτιο, εντοπίσαμε ένα νέο δείγμα Ketrican», προσθέτει αναφερόμενη στις πιο πρόσφατες δραστηριότητες της φημισμένης ομάδας.

Από την έρευνα της ESET προκύπτουν στοιχεία που συνδέουν το backdoor που ανακαλύφθηκε πρόσφατα με την ομάδα Ke3chang. Εκτός από τους κοινούς στόχους, το Okrum έχει ένα παρόμοιο τρόπο λειτουργίας με το ήδη γνωστό malware της ομάδας Ke3chang. Για παράδειγμα, το Okrum διαθέτει μόνο τις βασικές εντολές ενός backdoor και βασίζεται στη χειροκίνητη πληκτρολόγηση εντολών κελύφους και στην εκτέλεση εξωτερικών εργαλείων για το μεγαλύτερο μέρος της κακόβουλης δραστηριότητάς του. Αυτό το μοντέλο αποτελεί και τον καθιερωμένο τρόπο λειτουργίας της ομάδας Ke3chang στις εκστρατείες που έχουν ερευνηθεί.

Παρά το γεγονός ότι το κακόβουλο λογισμικό δεν είναι τεχνικά πολύπλοκο, φαίνεται με βεβαιότητα ότι οι δράστες πίσω από το Okrum προσπαθούσαν να παραμείνουν «αόρατοι». Οι ερευνητές της ESET έχουν εντοπίσει πολλές τεχνικές αποφυγής της ανίχνευσης στο κακόβουλο λογισμικό Okrum. Το ωφέλιμο φορτίο είναι κρυμμένο σε ένα αρχείο PNG. Όταν το αρχείο προβάλλεται σε ένα πρόγραμμα προβολής εικόνων, εμφανίζεται μια εικόνα PNG που φαίνεται ακίνδυνη, ωστόσο τα loaders του Okrum μπορούν να εντοπίσουν ένα επιπλέον κρυπτογραφημένο αρχείο το οποίο ο χρήστης δεν μπορεί να δει.

Επίσης, οι δράστες πίσω από το malware επιχείρησαν να κρύψουν το κακόβουλο traffic του διακομιστή C&C μέσα στην κανονική κυκλοφορία του δικτύου καταχωρώντας φαινομενικά νόμιμα ονόματα domain. «Για παράδειγμα, τα δείγματα που χρησιμοποιήθηκαν εναντίον σλοβακικών στόχων επικοινωνούσαν με ένα όνομα domain που μιμούνταν ένα σλοβακικό portal πλοήγησης», λέει η Hromcova.

Παράλληλα, οι κυβερνοεγκληματίες άλλαζαν κάθε λίγους μήνες τα επιμέρους στοιχεία των loader και των installer του Okrum για να αποφεύγουν την ανίχνευση. Στην παρούσα φάση, τα συστήματα της ESET έχουν ανιχνεύσει επτά διαφορετικές εκδόσεις στοιχείων loader και δύο εκδόσεις installer, αν και η λειτουργικότητα παρέμεινε η ίδια.

Περισσότερες λεπτομέρειες και τεχνικές πληροφορίες βρίσκονται στο white paper «Okrum and Ketrican: An overview of recent Ke3chang group activity» και το άρθρο «Okrum: Ke3chang group targets diplomatic missions» στο WeLiveSecurity.com.

____________________

- Huawei Δεν αναπτύσσουμε αντικαταστάτη του Android

- Buhtrap η ομάδα πίσω από τις zero day επιθέσεις

- Q4OS 3.8 Centaurus για χρήστες των Windows που δεν θέλουν Windows