Το Metasploit Project είναι ένα project ασφάλειας υπολογιστών που παρέχει πληροφορίες για ευπάθειες και τα βοηθήματα για πλήρη penetration testing. Είναι ένα εργαλείο που χρησιμοποιείται από penetration testers και εμπειρογνώμονες ασφαλείας για post exploitation.

Με τη βοήθεια του Metasploit Project, μπορείτε να χακάρετε οποιοδήποτε λειτουργικό σύστημα Windows/Linux/Mac, που διαθέτει ενσωματωμένα payloads και exploits, όπου μπορείτε επίσης να ενημερώσετε, τρέχοντας την εντολή msfupdate.

Table of Contents

Metasploit interfaces

Υπάρχουν αρκετές διεπαφές για το Metasploit. Τα πιο δημοφιλή συντηρούνται από τη Rapid7 και τη Strategic Cyber LLC.

1) Metasploit Framework Edition

Η δωρεάν έκδοση. Περιέχει μια εμφάνιση γραμμής εντολών, εισαγωγή τρίτου μέρους, χειροκίνητο exploitation και χειροκίνητο brute forcing.

2) Metasploit Community Edition

Τον Οκτώβριο του 2011, η Rapid7 κυκλοφόρησε το Metasploit Community Edition, μια δωρεάν διεπαφή που βασίζεται στον ιστό για το Metasploit. Το Metasploit Community Edition βασίζεται στην εμπορική λειτουργικότητα των εκδόσεων επί πληρωμή, με μειωμένο σύνολο χαρακτηριστικών, όπως ανακάλυψη δικτύου, περιήγηση λειτουργικών μονάδων και μη αυτόματο exploitation. Το Metasploit Community Edition περιλαμβάνεται στο κύριο πρόγραμμα εγκατάστασης.

3) Metasploit Express

Τον Απρίλιο του 2010, η Rapid7 κυκλοφόρησε το Metasploit Express, μια ανοιχτή εμπορική έκδοση για ομάδες ασφαλείας που πρέπει να επαληθεύσουν τις ευπάθειες. Προσφέρει ένα γραφικό περιβάλλον εργασίας στον χρήστη, ενσωματώνει το nmap για την ανακάλυψη των αναγκών και προσθέτει έξυπνο bruteforcing καθώς και αυτοματοποιημένη evidence συλλογή.

4) Metasploit Pro

Τον Οκτώβριο του 2010, η Rapid7 πρόσθεσε το Metasploit Pro, μια ανοιχτή έκδοση Metasploit για pentest δοκιμές. Το Metasploit Pro συμπληρώνει το Metasploit Express με δυνατότητες όπως Quick Start Wizards / MetaModules, δημιουργία και διαχείριση social engineering καμπανιών, δοκιμές web application testing, προηγμένη Pro Console, δυναμικά payloads για αποφυγή ιών, ενσωμάτωση με το Nexpose για ad-hoc σάρωση ευπαθειών, και VPN pivoting.

5) Armitage

Το Armitage είναι ένα γραφικό εργαλείο διαχείρισης επιθέσεων για το Metasploit, που απεικονίζει στόχους και προτείνει exploits. Πρόκειται για ένα δωρεάν εργαλείο ασφάλειας δικτύου ανοιχτού κώδικα, το οποίο είναι αξιοσημείωτο για τη συμβολή του για τους red teamers, επιτρέποντας shared sessions, δεδομένα και επικοινωνία μέσω μιας μόνο συνεδρίας του Metasploit.

6) Cobalt Strike

Το Cobalt Strike είναι μια συλλογή εργαλείων εξομοίωσης απειλών που παρέχονται από την Strategic Cyber LLC σε συνεργασία με το Metasploit Framework. Το Cobalt Strike περιλαμβάνει όλες τις δυνατότητες του Armitage και προσθέτει χρήσιμα εργαλεία για μετά το exploitation και επιπλέον έχει την επιλογή δημιουργίας αναφορών.

ΠΩΣ ΝΑ ΧΡΗΣΙΜΟΠΟΙΗΣΕΤΕ ΤΟ METASPLOIT

Πρώτα απ ‘όλα, ξεκινήστε την υπηρεσία metasploit

Εντολή:

applications > kali linux > system services > metasploit > start

or

service metasploit start

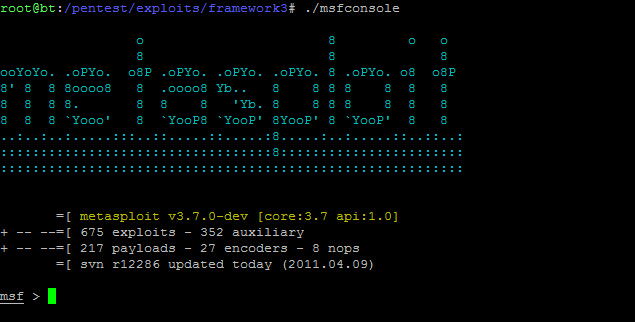

Εκτελέστε το msfconsole

απλώς πληκτρολογήστε msfconsole στο τερματικό σας

Εντολή:

sudo msfconsole

Τι είναι το msfconsole;

Το Msfconsole είναι η κύρια διεπαφή του metasploit. Υπάρχουν διεπαφές GUI (armitage) και μια web διεπαφή (websploit). Με το msfconsole, μπορείτε να ξεκινήσετε το exploitation, να δημιουργήσετε listeners, να διαμορφώσετε payloads κ.λπ.

Το Metasploit έχει ενσωματωμένο documentation . Πληκτρολογήστε help για να λάβετε μια βασική λίστα εντολών, αν θέλετε να ελέγξετε ποιες εντολές μπορείτε να χρησιμοποιήσετε. Απλώς πληκτρολογήστε help ή ?

Παράδειγμα::

msf > help

Core Commands

=============Command Description

————- ————–

- ? Help menu

- advanced Displays advanced options for one or more modules

- back Move back from the current context

- banner Display an awesome metasploit banner

- cd Change the current working directory

- color Toggle color

- connect Communicate with a host

- edit Edit the current module with $VISUAL or $EDITOR

- exit Exit the console

- get Gets the value of a context-specific variable

- getg Gets the value of a global variable

- grep Grep the output of another command

- help Help menu

- info Displays information about one or more modules

- irb Drop into irb scripting mode

- jobs Displays and manages jobs

- kill Kill a job

- load Load a framework plugin

- loadpath Searches for and loads modules from a path

- makerc Save commands entered since start to a file

- options Displays global options or for one or more modules

- pushm Pushes the active or list of modules onto the module stack

- quit Exit the console

- reload_all Reloads all modules from all defined module paths

- rename_job Rename a job

- resource Run the commands stored in a file

- route Route traffic through a session

- save Saves the active datastores

- search Searches module names and descriptions

- sessions Dump session listings and display information about sessions

- set Sets a context-specific variable to a value

- setg Sets a global variable to a value

- show Displays modules of a given type, or all modules

- sleep Do nothing for the specified number of seconds

- spool Write console output into a file as well the screen

- threads View and manipulate background threads

- unload Unload a framework plugin

- unset Unsets one or more context-specific variables

- unsetg Unsets one or more global variables

- use Selects a module by name

- version Show the framework and console library version numbers

Database Backend Commands

=========================Command Description

————- ————–

- creds List all credentials in the database

- db_connect Connect to an existing database

- db_disconnect Disconnect from the current database instance

- db_export Export a file containing the contents of the database

- db_nmap Executes nmap and records the output automatically

- db_rebuild_cache Rebuilds the database-stored module cache

- db_status Show the current database status

- hosts List all hosts in the database

- loot List all loot in the database

- notes List all notes in the database

- services List all services in the database

- vulns List all vulnerabilities in the database

- workspace Switch between database workspaces

msf >

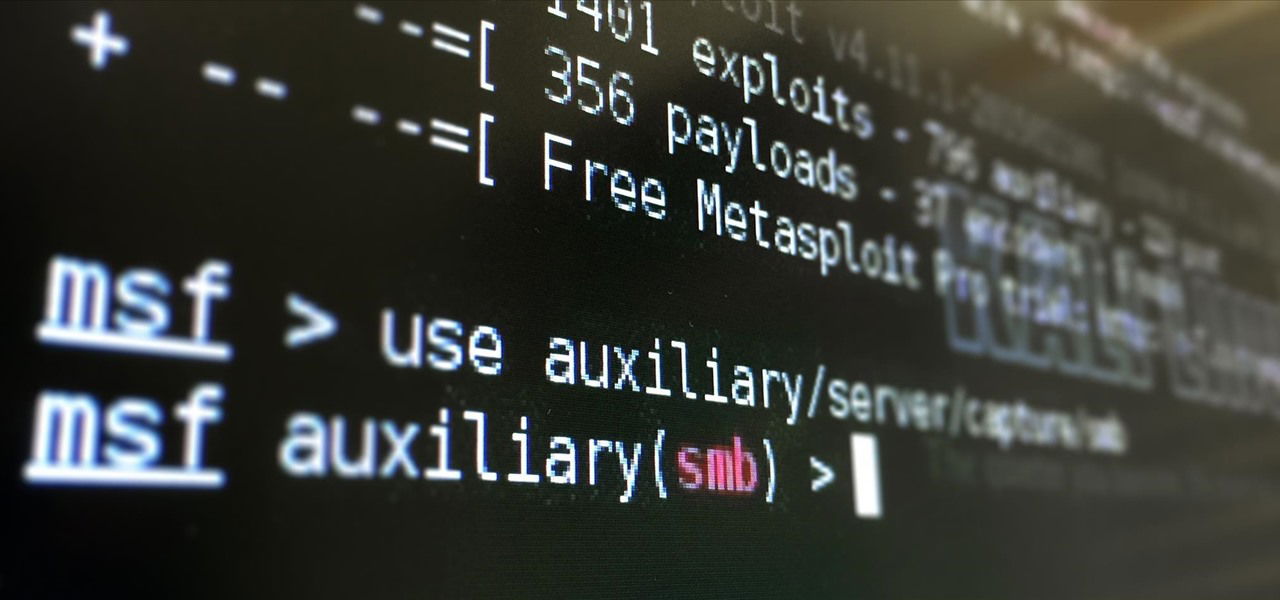

Επιλέξτε μια ευπάθεια και χρησιμοποιήστε ένα exploit

Μόλις μάθετε ποιο είναι το σύστημα απομακρυσμένων κεντρικών υπολογιστών (nmap, lynix, maltego, wp-scan, κ.λπ.), μπορείτε να επιλέξετε ένα exploit από το Metasploit για δοκιμή. Το rapid7 έχει έναν εύκολο τρόπο να βρίσκει exploits.

Υπάρχει επίσης ένας τρόπος για να αναζητήσετε μέσα από το msfconsole για διάφορα exploits:

Παράδειγμα:

- search type:exploit

- search name:xxxx

- search CVE-xxx-xxx

- search cve:2021