Η Microsoft έχει προσθέσει υποστήριξη για τον εντοπισμό του Zerologon στο Microsoft Defender for Identity για να επιτρέψει στις ομάδες Operations Security να εντοπίσουν επιθέσεις εντός της επιχείρησης που προσπαθούν να κάνουν κατάχρηση αυτής της κρίσιμης ευπάθειας.

Το Microsoft Defender for Identity (παλαιότερα γνωστό ως Azure Advanced Threat Protection ή Azure ATP) είναι μια λύση ασφάλειας που βασίζεται στο cloud και έχει σχεδιαστεί για να αξιοποιεί σήματα Active Directory εσωτερικής εγκατάστασης για τον εντοπισμό και την ανάλυση παραβιασμένων ταυτοτήτων, για προχωρημένες απειλές και κακόβουλη δραστηριότητα εμπιστευτικών πληροφοριών που στοχεύει έναν εγγεγραμμένο οργανισμό.

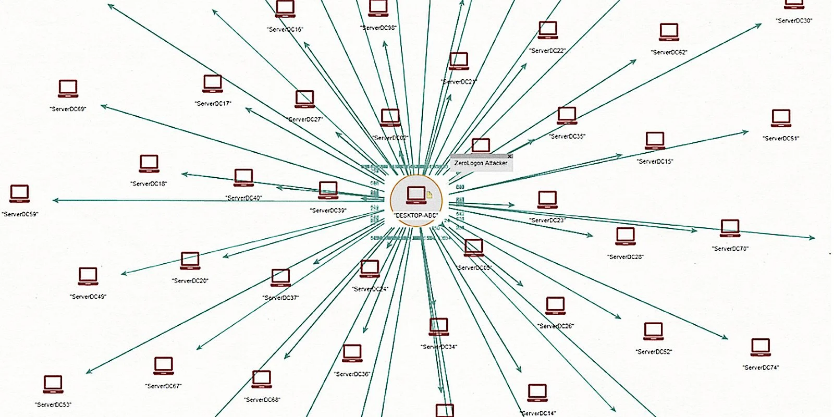

“Το Microsoft Defender for Identity μπορεί να εντοπίσει αυτήν την ευπάθεια από νωρίς”, δήλωσε ο διευθυντής προγράμματος της Microsoft Ντάνιελ Νάιμ. “Καλύπτει τόσο τις πτυχές της εκμετάλλευσης όσο και τον έλεγχο της κυκλοφορίας του Netlogon.”

Οι ειδοποιήσεις που εμφανίζονται κάθε φορά που εντοπίζεται exploit Zerologon ή σχετική δραστηριότητα, θα επιτρέψουν στις ομάδες SecOps να λάβουν γρήγορα πληροφορίες σχετικά με τη συσκευή ή τον ελεγκτή τομέα πίσω από απόπειρες επίθεσης.

Οι ειδοποιήσεις θα παρέχουν επίσης πληροφορίες που μπορούν να βοηθήσουν στον εντοπισμό στοχευμένων πληροφοριών εάν οι επιθέσεις ήταν επιτυχείς.

“Τέλος, οι πελάτες που χρησιμοποιούν το Microsoft 365 Defender μπορούν να επωφεληθούν πλήρως από τη δύναμη των σημάτων και των ειδοποιήσεων του Microsoft Defender for Identity, σε συνδυασμό με συμβάντα συμπεριφοράς και ανιχνεύσεις από το Microsoft Defender για Endpoint “, πρόσθεσε ο Naim.

“Αυτή η συντονισμένη προστασία σάς δίνει τη δυνατότητα όχι μόνο να παρακολουθείτε τις προσπάθειες εκμετάλλευσης Netlogon μέσω πρωτοκόλλων δικτύου, αλλά και να βλέπετε τη διαδικασία της συσκευής και τη δραστηριότητα αρχείων που σχετίζονται με το exploit.”