Η ESET Research εντόπισε την ομάδα BackdoorDiplomacy, μια νέα ομάδα APT (advanced persistent threat) που έχει ως στόχο κυρίως Υπουργεία Εξωτερικών στη Μέση Ανατολή και την Αφρική, και λιγότερο συχνά, εταιρείες τηλεπικοινωνιών.

Οι κακόβουλες επιθέσεις συνήθως εκμεταλλεύονται ευάλωτες εφαρμογές που εκτελούνται σε web servers, προκειμένου να εγκαταστήσουν ένα backdoor που η ESET ονόμασε Turian. Η ομάδα BackdoorDiplomacy μπορεί και ανιχνεύει αποσπώμενα μέσα αποθήκευσης, πιθανότατα μονάδες USB και αντιγράφει το περιεχόμενό τους στον κάδο ανακύκλωσης της κύριας μονάδας δίσκου.

Η έρευνα παρουσιάστηκε αποκλειστικά στο ετήσιο συνέδριο ESET World αυτήν την εβδομάδα.

«Η ομάδα BackdoorDiplomacy χρησιμοποιεί παρόμοιες κακόβουλες τακτικές, τεχνικές και διαδικασίες με αυτές που χρησιμοποιούν άλλες ομάδες που βρίσκονται στην Ασία. Το Turian πιθανότατα αποτελεί ένα επόμενο στάδιο εξέλιξης του Quarian, του κακόβουλου λογισμικού που χρησιμοποιήθηκε για τελευταία φορά το 2013 για επιθέσεις σε διπλωματικούς στόχους στη Συρία και τις Ηνωμένες Πολιτείες», λέει ο Jean-Ian Boutin, επικεφαλής Threat Research της ESET, ο οποίος συνεργάστηκε για αυτήν την έρευνα με τον Adam Burgher, Senior Threat Intelligence Analyst της ESET.

Το πρωτόκολλο κρυπτογράφησης δικτύου του Turian είναι σχεδόν πανομοιότυπο με αυτό του Whitebird, του κακόβουλου λογισμικού που χρησιμοποιεί η ομάδα Calypso που δρα από την Ασία. Το Whitebird έβαλε στο στόχαστρο διπλωματικούς οργανισμούς στο Καζακστάν και το Κιργιζιστάν κατά το ίδιο χρονικό διάστημα με την BackdoorDiplomacy (2017-2020).

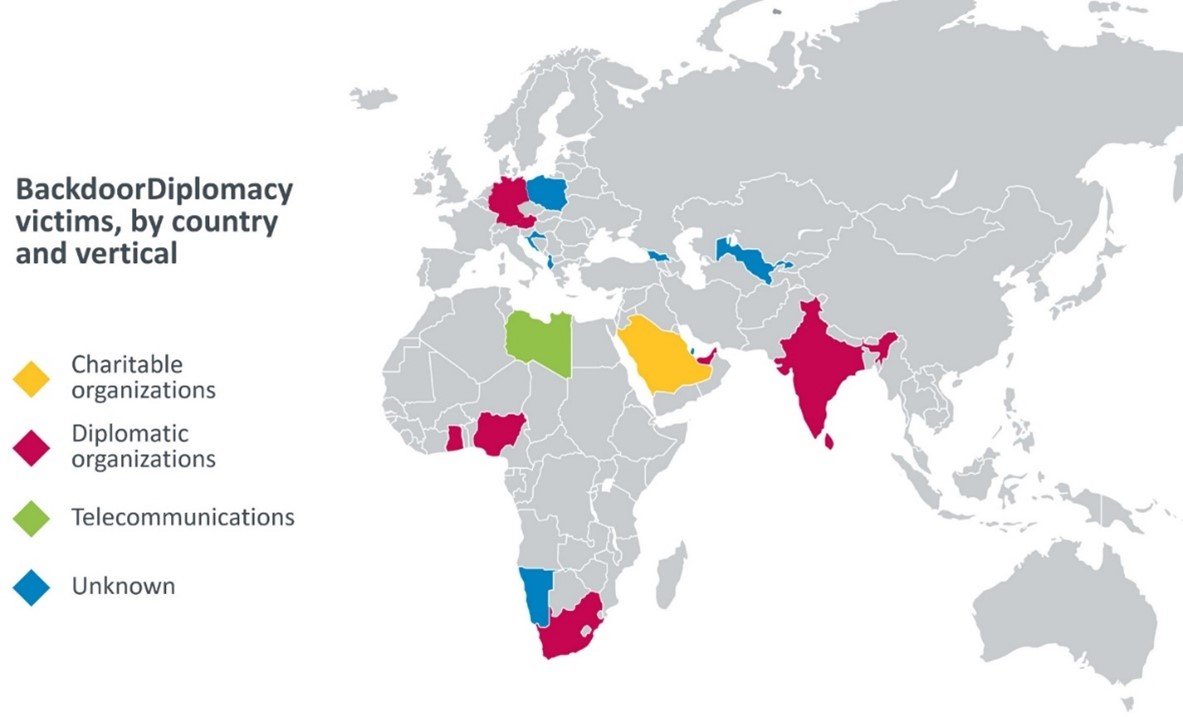

Θύματα της ομάδας BackdoorDiplomacy έχουν εντοπιστεί σε Υπουργεία Εξωτερικών πολλών αφρικανικών χωρών, καθώς και στην Ευρώπη, τη Μέση Ανατολή και την Ασία. Πρόσθετοι στόχοι περιλαμβάνουν εταιρείες τηλεπικοινωνιών στην Αφρική και τουλάχιστον μία φιλανθρωπική οργάνωση στη Μέση Ανατολή. Σε κάθε περίπτωση, οι κυβερνοεγκληματίες χρησιμοποίησαν παρόμοιες τακτικές, τεχνικές και διαδικασίες, αλλά τροποποίησαν τα εργαλεία που χρησιμοποιήθηκαν, ακόμη και σε ίδιες γεωγραφικές περιοχές, πιθανόν για να κάνουν την παρακολούθηση της ομάδας πιο δύσκολη.

Η BackdoorDiplomacy είναι μια ομάδα που δραστηριοποιείται σε πολλές πλατφόρμες, στοχεύοντας σε συστήματα Windows αλλά και Linux. Η ομάδα επιτίθεται σε servers με θύρες εκτεθειμένες στο internet, πιθανότατα εκμεταλλεύεται την ανεπαρκώς εφαρμοζόμενη ασφάλεια μεταφόρτωσης αρχείων ή ευπάθειες που δεν έχουν ενημερωθεί – σε μια περίπτωση οδηγεί σε ένα webshell, που ονομάζεται China Chopper και χρησιμοποιείται από διάφορες ομάδες. Οι κυβερνοεγκληματίες προσπάθησαν να συγκαλύψουν τα ίχνη τους και να αποφύγουν τον εντοπισμό.

Ένα υποσύνολο των θυμάτων έγινε στόχος με εκτελέσιμα συλλογής δεδομένων, που είχαν σχεδιαστεί για να αναζητήσουν αποσπώμενα μέσα (πιθανότατα μονάδες USB). Το κακόβουλο λογισμικό σαρώνει τακτικά για τέτοιες μονάδες δίσκου και, κατά την ανίχνευση της εισαγωγής αποσπώμενων μέσων, επιχειρεί να αντιγράψει όλα τα αρχεία που υπάρχουν σε αυτά σε ένα αρχείο με κωδικό πρόσβασης. Η BackdoorDiplomacy έχει τη δυνατότητα να κλέβει τις πληροφορίες συστήματος του θύματος, να λαμβάνει στιγμιότυπα οθόνης και να γράφει, να μετακινεί ή να διαγράφει αρχεία.

Για περισσότερες τεχνικές λεπτομέρειες για την ομάδα BackdoorDiplomacy, μπορείτε να διαβάσετε το blogpost “BackdoorDiplomacy: Upgrading from Quarian to Turian” στο WeLiveSecurity.

Θύματα ανά χώρα και ανά κλάδο