Σε αυτόν τον οδηγό θα σας δείξουμε πως να πάρετε πλήρη πρόσβαση σε ένα Drone, χρησιμοποιώντας pentesting τεχνικές, με το Dronesploit. Το συγκεκριμένο εργαλείο παρουσιάστηκε στο Black Hat Europe Arsenal 2019 και μπορείτε να κατεβάσετε την παρουσίαση από εδώ.

Το DroneSploit δημιουργήθηκε από τους Alexandre D’Hondt και Yannick Pasquazzo. Το πρόγραμμα βρίσκεται ακόμη σε στάδιο ανάπτυξης, καθώς και οι δύο προγραμματιστές εργάζονται για να βελτιώσουν τις δυνατότητές του.

Προς το παρόν, το DroneSploit έχει σχεδιαστεί για να στοχεύει μόνο drone που ελέγχονται μέσω WiFi και περιλαμβάνει ένα σύνολο από modules (βασισμένες στο Aircrack-NG) που επιτρέπει στους χρήστες να χακάρουν αυτά που δεν έχουν ρυθμιστεί σωστά.

Το DroneSploit υποστηρίζει επί του παρόντος modules για τα C-me και Flitt drones (Hobbico). Νέα modules για άλλες μάρκες και μοντέλα (συμπεριλαμβανομένων των Parrot και DJI) βρίσκονται σε ανάπτυξη και πρόκειται να προστεθούν σύντομα.

http://iguru.gr/2020/05/13/chakare-ena-drone-chrisimopoiontas-dronesploit/

Το dronesploit είναι διαθέσιμο στο PyPi και μπορείτε να το εγκαταστήσετε με την παρακάτω εντολή:

pip3 install dronesploit

1. Τρέχουμε το dronesploit

$ python3 main.py --help usage: ./main.py [--dev] [-h] [-v] Main optional arguments: --dev development mode (default: False) extra arguments: -h, --help show this help message and exit -v, --verbose verbose mode (default: False)

Η κονσόλα έτρεξε το main.py. Μπορεί να ζητήσει δικαιώματα sudo, καθώς πρέπει να έχει την άδεια για τη ρύθμιση του WiFi.

$ python3 main.py [sudo] password for user: [...]

Κατά την εκκίνηση, εμφανίζεται ένα banner και εμφανίζεται μια περίληψη των διαθέσιμων ενοτήτων.

Η εντολή show issues σας επιτρέπει να προσδιοριστεί πώς μπορεί να διορθωθεί το κάθε πρόβλημα που μπορεί να προκύψει, όπως βλέπετε στην παραπάνω εικόνα.

2.1 Τρέχουμε σαν διαχειριστής το πρόγραμμα

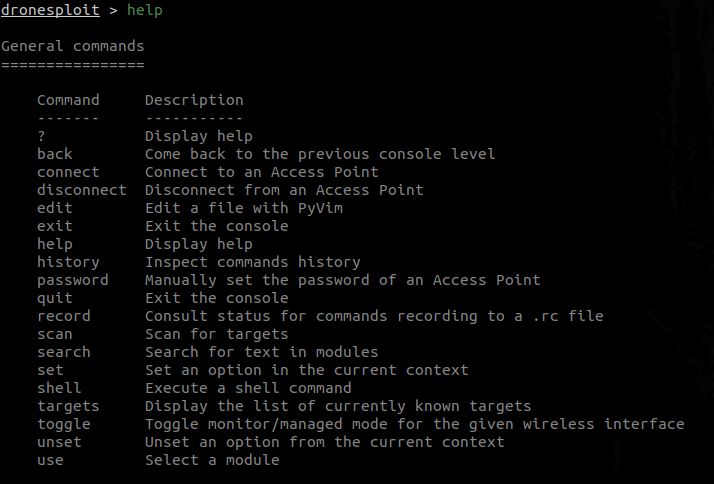

dronesploit > help [...]

Η εντολή θα μας εμφανίσει πολλές ενότητες στην οθόνη μας.

- Οι γενικές εντολές εμφανίζονται πάντα, όπως θα δείτε παρακάτω.

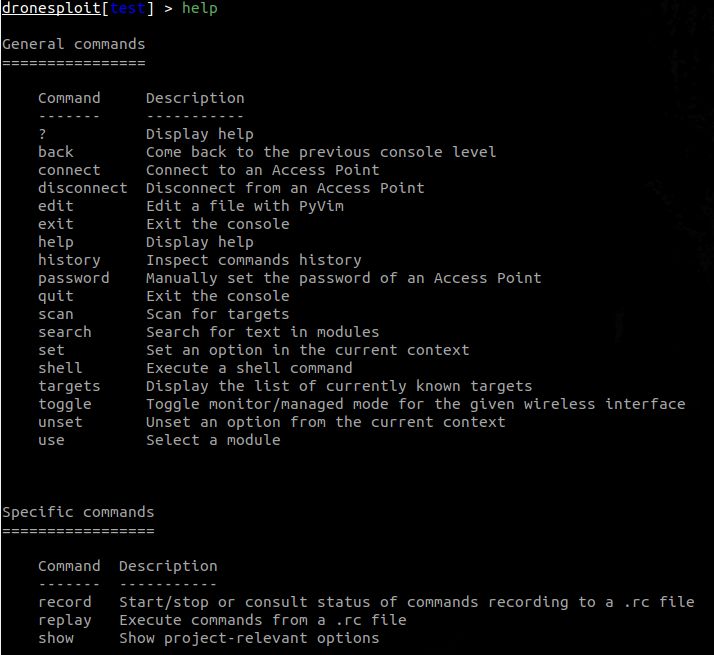

- Τα specific commands εμφανίζονται σύμφωνα με την τρέχουσα κονσόλα. Πάμε να σας δείξω τι ακριβώς εννοώ:

2.2 Βλέποντας το περιεχόμενο της κοσνόλα μας

dronesploit > select test dronesploit[test] > help [...]

Τώρα βλέπουμε ξανά τις γενικές εντολές που μας εμφανίζονται στην ενότητα βοήθεια. Για να ρίξουμε μια ματιά στις διαθέσιμες επιλογές:

2.3 Βλέποντας τα modules

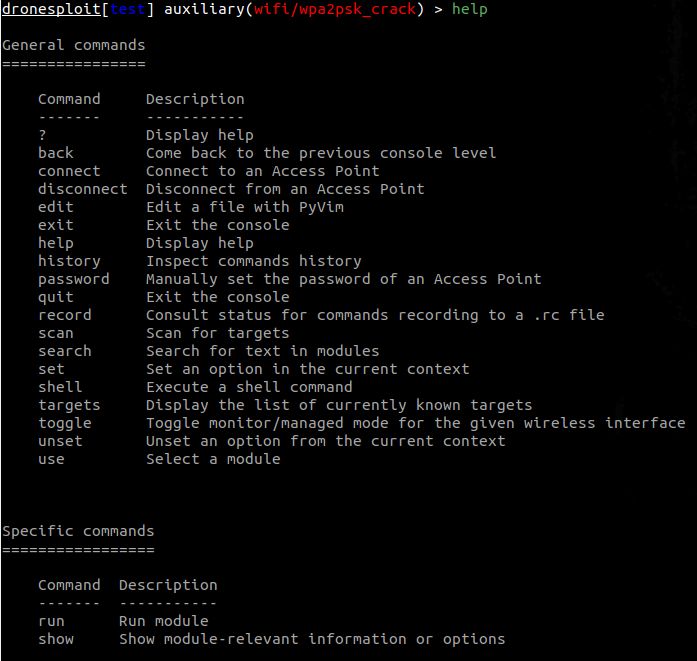

dronesploit[test] > use auxiliary/wifi/deauth dronesploit[test] auxiliary(wifi/deauth) > help [...]

Τώρα βλέπουμε ξανά τις γενικές εντολές αλλά αυτή τη φορά εστιάσαμε σε ένα από τα διαθεσιμα modules αλλά και στις επιλογές που μας δίνει, όπως θα δείτε παρακάτω:

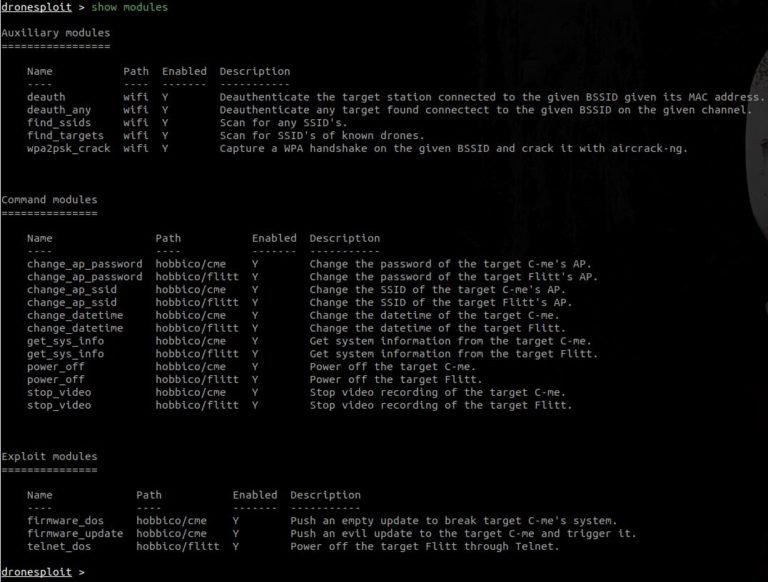

3. Διαθέσιμα modules

Για να δείτε τη λίστα με τα διαθέσιμα modules, απλώς εκτελέστε την ακόλουθη εντολή:

Στο παραπάνω στιγμιότυπο, μπορεί κανείς να δει δύο μονάδες που είναι απενεργοποιημένες, όπως φαίνεται στην εκκίνηση του προγράμματος.

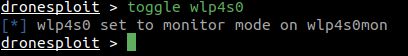

4. Ενεργοποίηση της λειτουργίας monitor mode

Η εντολήtoggle επιτρέπει την εναλλαγή της λειτουργίας WiFi για μια ξεχωριστή διεπαφή. Συμπληρώνεται αυτόματα μέσω της λίστας των διεπαφών WiFi που υπάρχουν στο σύστημά μας.

Όταν εκτελείται, εναλλάσσεται μεταξύ των τρόπων διαχείρισης και παρακολούθησης

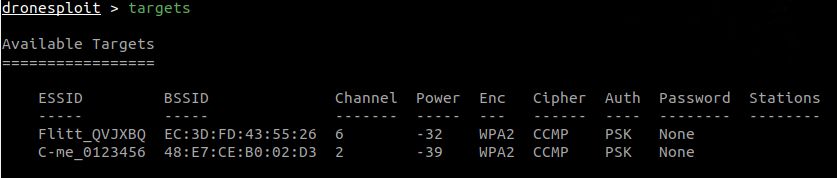

5. Σάρωση για διαθέσιμους στόχους

Η εντολή scan επιτρέπει τη γρήγορη σάρωση για στόχους (και απαιτεί διεπαφή WiFi σε λειτουργία monitoring).

Η εντολή targetsεπιτρέπει να απαριθμήσετε τους στόχους που βρέθηκαν καθώς και τα χαρακτηριστικά τους.

Οι διαθέσιμοι στόχοι θα συνεχίσουν να εμφανίζονται για περίπου 5 λεπτά, που σημαίνει ότι θα εξακολουθούν να εμφανίζονται μετά από αυτό το χρονικό διάατημα, αλλά όταν χρησιμοποιείτε την εντολή scan ξανά , η λίστα θα ενημερωθεί (και οι στόχοι που δεν βρίσκονται πλέον κοντά θα εξαφανιστούν).

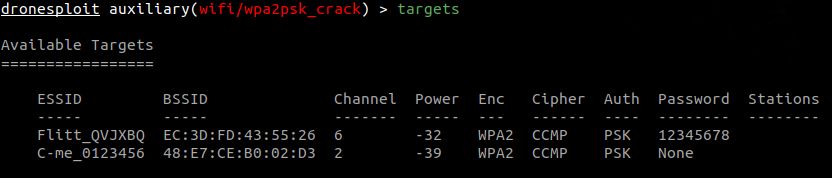

6. Χακάροντας τον στόχο

Τώρα που έχουμε βρει στόχο, μπορούμε να ξεκινήσουμε μια επίθεση. Για το σκοπό αυτό, ξεκινάμε την κατάλληλη για τον συγκεκριμένο στόχο επίθεση. Σημειώστε ότι, στο παρακάτω παράδειγμα, οι επιλογές ESSID και οι επιλογές INTERFACE συμπληρώνονται αυτόματα με τις τρέχουσες πληροφορίες.

Η επίθεση πέτυχε και ο κωδικός πρόσβασης είναι πλέον γνωστός.

Δυστυχώς, πολλά drones του εμπορίου, έχουν τον ίδιο προεπιλεγμένο κωδικό πρόσβασης. Η εντολή password σας επιτρέπει να συμπληρώσετε τον κωδικό πρόσβασης χωρίς να χρειάζεται να εκτελέσετε μια επίθεση.

![]()

7. Σύνδεση με τον στόχο

Σε αυτό το σημείο, έχουμε έναν κωδικό πρόσβασης και τον στόχο μας. Μπορούμε να συνδεθούμε με αυτόν χρησιμοποιώντας την εντολή connect.

Όπως φαίνεται στο παραπάνω στιγμιότυπο, η λίστα στόχων έχει τώρα μια γραμμή με έντονη ένδειξη για να δείξει ότι είμαστε συνδεδεμένοι με αυτόν τον στόχο.

Μπορούμε επίσης να συνδεθούμε με έναν άλλο στόχο εφόσον ο κωδικός είναι ο ίδιος.

Στην παραπάνω περίπτωση, καλούμε ένα module για το απαιτούμενο μοντέλο drone που δεν μπορεί να βρεθεί ως συνδεδεμένο με το μηχάνημα της επίθεσης.

Εάν εμφανίσουμε τις επιλογές για αυτό το module, λαμβάνουμε αρκετές απαιτούμενες τιμές που δυστυχώς για εμάς δεν συμπληρώνονται.

8. Εκτέλεση ενός module

Μπορούμε τώρα να χρησιμοποιήσουμε ένα module για το συνδεδεμένο drone, χρησιμοποιώντας την εντολή use.

Σε αυτό το παράδειγμα, μπορεί κανείς να δει ότι η τιμή για την επιλογή TARGET συμπληρώνεται αυτόματα. Η μονάδα μας σε αυτή την περίπτωση, είναι άμεσα έτοιμη για εκτέλεση.

Τέλος, μπορούμε να εκτελέσουμε την επίθεση χρησιμοποιώντας την εντολή run.