Πριν από δύο μήνες, αναφέρθηκε η πρώτη ευρέως διαδεδομένη έκδοση ενός Android Bootkit malware, που ονομάστηκε “Oldboot.A.”. Το συγκεκριμένο malware, έχει μολύνει πάνω από 500.000 smartphones με λειτουργικό σύστημα Android το διάστημα των τελευταίων οκτώ μηνών, ιδίως στην Κίνα.

Το συγκεκριμένο malware για την πλατφόρμα των Android έχει σχεδιαστεί για να μολύνει ξανά και ξανά τηλεφωνικές συσκευές, ακόμη και μετά από τον πολύ προσεκτικό καθαρισμό τους. Συνήθως κατοικεί στη μνήμη των μολυσμένων συσκευών, τροποποιεί το διαμέρισμα εκκίνησης και να αρχίζει να τρέχει κακόβουλες εφαρμογές κατά την πρώιμη φάση της εκκίνησης του συστήματος.

Όμως μια νέα ανησυχητική έκθεση για έξυπνο malware κυκλοφόρησε από την Κινέζικη εταιρεία ασφαλείας “360 Mobile Security.” Οι ερευνητές ανακάλυψαν μια νέα παραλλαγή της οικογένειας oldboot, που ονόμασαν “Oldboot.B” και είναι σχεδιασμένη ακριβώς όπως και ο προκάτοχος του (η έκδοση Α), αλλά η νέα παραλλαγή φαίνεται να χρησιμοποιεί τεχνικές απόκρυψης που τη κάνουν σχεδόν αόρατη.

Το Android Bootkit malware έχει ακόλουθες δυνατότητες:

- Μπορεί να εγκαταστήσει κακόβουλες εφαρμογές αθόρυβα στο παρασκήνιο.

- Μπορεί να τρέξει κακόβουλα modules στις διαδικασίες του συστήματος.

- Μπορεί να αποφύγει την απεγκατάσταση.

- Το Oldboot.B μπορεί να τροποποιήσει την αρχική σελίδα του browser.

- Έχει την ικανότητα να απ εγκαταστήσει ή να απενεργοποιήσει εγκατεστημένα λογισμικά Mobile Antivirus.

Μόλις μια συσκευή Android έχει μολυνθεί από το συγκεκριμένο trojan, θα συνδεθεί με το κέντρο διοίκησης και ελέγχου για να παραλάβει τις εντολές από τον εισβολέα, ή τους εισβολείς.

Μετά την εγκατάσταση, το Trojan θα εγκαταστήσει πολλές άλλες κακόβουλες εφαρμογές android ή παιχνίδια στη μολυσμένη συσκευή, σύμφωνα με το THN.

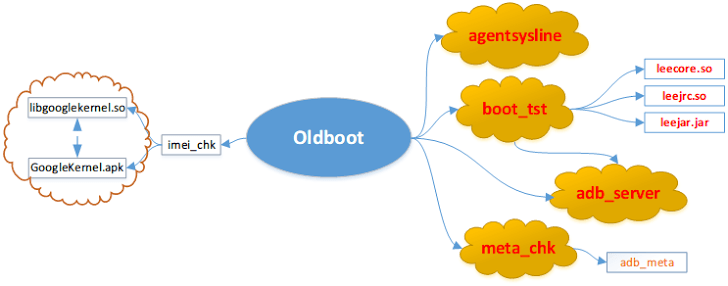

Η αρχιτεκτονική του Oldboot.B περιλαμβάνει τέσσερα βασικά χαρακτηριστικά, εκείνα που εκτελεί αυτόματα κατά την εκκίνηση του συστήματος, εγγράφοντας τον εαυτό του σαν υπηρεσία συστήματος μέσα στο init.rc script:

1) boot_tst – χρησιμοποιεί απομακρυσμένη τεχνική injection για να περάσει ένα αρχείο ΑΑ και ένα αρχείο JAR στη διαδικασία “system_server” του συστήματος Android, παρακολουθώντας συνεχώς τα socket, για να εκτελέσουν τις εντολές που αποστέλλονται.

2) adb_server – αντικαθιστά το pm script της συστήματος του Android με τον εαυτό του και θα χρησιμοποιηθεί για να εμποδίσει την απεγκατάσταση του κακόβουλου λογισμικού.

3) meta_chk – ενημερώνει το αρχείο ρυθμίσεων, κατεβάζει και εγκαθιστά Android Apps στο παρασκήνιο. Το αρχείο ρυθμίσεων είναι κρυπτογραφημένο, κάτι το οποίο αυξάνει σημαντικά το χρόνο που απαιτείται για την ανάλυση του.

Για να αποφύγουν την ανίχνευση οι επιτιθέμενοι έχουν ρυθμίσει το meta_chk να αυτοκαταστρέφεται από το σύστημα αρχείων, και το χρησιμοποιούν μόνο για τη διαδικασία του injection. Τα λειτουργικά ασφαλείας για Android δεν υποστηρίζουν τη σάρωση μνήμης στην πλατφόρμα του Android, και έτσι δεν μπορούν να εντοπίσουν ή να διαγράψουν το oldboot Trojan που είναι εκεί.

4) agentsysline – είναι γραμμένο στη γλώσσα προγραμματισμού C + +, και λειτουργεί σαν daemon στο παρασκήνιο για να λαμβάνει εντολές από τον server εντολών και ελέγχου. Αυτό το στοιχείο μπορεί να απεγκαταστήσει λογισμικό anti-virus, να διαγράψει συγκεκριμένα αρχεία και να ενεργοποιήσει ή να απενεργοποιήσει τη σύνδεση δικτύου κλπ.