Πριν ξεκινήσετε το ταξίδι για να μάθετε πώς να αποφεύγετε τον εντοπισμό σας από τα AV, είναι σημαντικό να κατανοήσετε πρώτα πώς λειτουργεί ένα AV. Σε αυτή τη σύντομη δημοσίευση, θα εξετάσουμε τις πρωταρχικές μεθόδους που χρησιμοποιούν οι προγραμματιστές antivirus για τον εντοπισμό κακόβουλου λογισμικού

Τα περισσότερα προϊόντα προστασίας από ιούς σήμερα χρησιμοποιούν έναν μόνο από τους πολλούς Engines. Κάθε μία από αυτές τις μηχανές έχει συγκεκριμένους στόχους. Οι τέσσερις κύριες μηχανές είναι οι εξής,

-

A Static Engine

-

Dynamic Engine

-

Heuristic Engine

-

Unpacking Engine

Table of Contents

Στατική ανάλυση

Κάθε ένας από αυτούς τους Engines έχει έναν συγκεκριμένο στόχο και ο καθένας έχει τα δικά του πλεονεκτήματα και αδυναμίες. Για παράδειγμα, οι στατικές μηχανές, με τις οποίες οι περισσότεροι άνθρωποι είναι εξοικειωμένοι, αναζητούν απλώς υπογραφές γνωστού κακόβουλου λογισμικού. Οι πιο γνωστές από αυτές είναι οι υπογραφές YARA που ενημερώνονται σχεδόν καθημερινά.

Η στατική μηχανή απλά συγκρίνει αρχεία με μια βάση δεδομένων με υπογραφές γνωστού κακόβουλου λογισμικού. Αυτό μπορεί να είναι πιο δύσκολο από ό,τι φαίνεται, καθώς είναι σχετικά απλό να γίνουν τροποποιήσεις στο κακόβουλο λογισμικό (δημιουργώντας μια διαφορετική υπογραφή) και έτσι να παρακάμψετε αυτή τη στατική ανάλυση.

Δυναμική ανάλυση

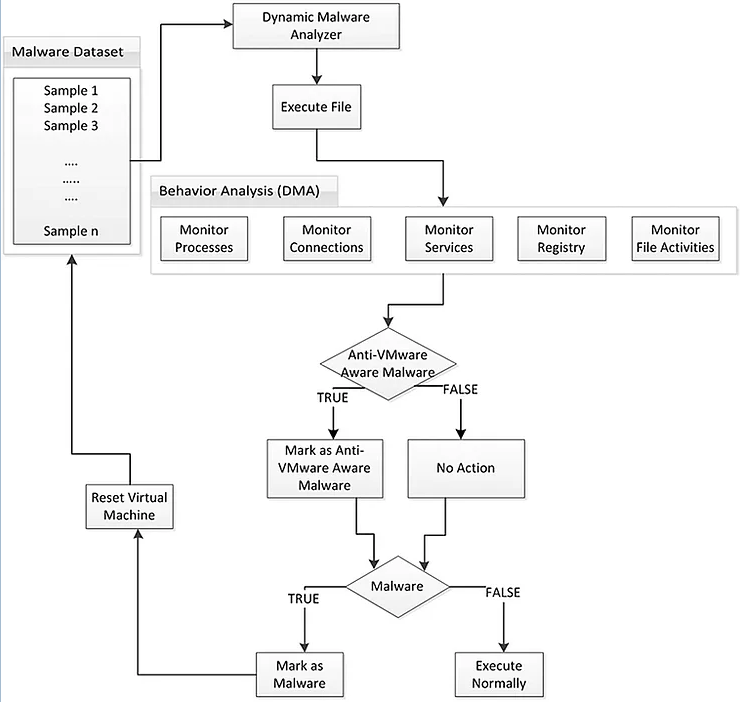

Η δυναμική ανάλυση είναι λίγο πιο προηγμένη. Προσδιορίζει το κακόβουλο λογισμικό από τη συμπεριφορά του. Η πρώτη συμπεριφορά που αναζητά η δυναμική ανάλυση είναι οι κλήσεις API (διεπαφή προγραμματισμού εφαρμογών).

Η δυναμική ανάλυση χρησιμοποιεί system hooks για να αναζητήσει κακόβουλη συμπεριφορά. Επιπλέον, η δυναμική ανάλυση χρησιμοποιεί sandboxing. Το λογισμικό AV δημιουργεί ένα εικονικό περιβάλλον ξεχωριστό από τη μνήμη του κεντρικού υπολογιστή και εκτελεί το ύποπτο κακόβουλο λογισμικό. Με αυτόν τον τρόπο, η εφαρμογή AV μπορεί να αναλύσει το ύποπτο αρχείο σε ασφαλές περιβάλλον χωρίς κίνδυνο για τον φυσικό host.

Ευρετική ανάλυση

Οι περισσότερες εφαρμογές AV χρησιμοποιούν πλέον μια ευρετική μηχανή. Για να σας το κάνουμε πιο από, οι ευρετικές μηχανές χρησιμοποιούν τον παλιό κανόνα “αν περπατάει σαν πάπια και αν κουρνιάζει σαν πάπια, είναι μάλλον πάπια”. Η εφαρμογή AV δημιουργεί μια βαθμολογία για κάθε αρχείο με βάση διάφορους παράγοντες και στη συνέχεια, μέσω στατιστικής ανάλυσης, καθορίζει την πιθανότητα να πρόκειται για κακόβουλο λογισμικό.

Για παράδειγμα, η ευρετική ανάλυση θα αναζητήσει διεργασίες που αλληλεπιδρούν με τη διεργασία LSASS.exe, διεργασίες με υπογραφή από αξιόπιστο προμηθευτή λογισμικού, μια διεργασία που προσπαθεί να γίνει μόνιμη και μια διεργασία που προσπαθεί να επικοινωνήσει με έναν διακομιστή C&C.

Το μεγαλύτερο μειονέκτημα των ευρετικών μεθόδων είναι τα ψευδώς θετικά αποτελέσματα, όπου η εφαρμογή AV καθορίζει ότι ένα αρχείο είναι κακόβουλο, ενώ δεν είναι.

Ανάλυση Un-Packed

Ένας από τους σημαντικότερους τρόπους που χρησιμοποιούν οι προγραμματιστές κακόβουλου λογισμικού για να αποφύγουν τις εφαρμογές AV είναι να συσκευάζουν ή να συμπιέζουν τον κώδικά τους.

Με αυτόν τον τρόπο, μπορούν να αποφύγουν τη στατική ανίχνευση δημιουργώντας μια διαφορετική υπογραφή που δεν αναγνωρίζεται από την εφαρμογή AV κατά την ανάλυση υπογραφής/στατικής ανάλυσης.

Ο προμηθευτής AV πρέπει να αναπτύξει έναν αποσυμπιεστή για κάθε packer που είναι διαθέσιμος στους προγραμματιστές κακόβουλου λογισμικού. Αυτή μπορεί να είναι μια πολύ αργή και κουραστική διαδικασία, αλλά είναι απαραίτητη εάν το AV πρόκειται να ανιχνεύσει τα κακόβουλα αρχεία που είναι κατασκευασμένα.

Σύνοψη

Κρίσιμη προϋπόθεση για την ανάπτυξη τεχνικών για την αποφυγή των antivirus είναι η καλή κατανόηση του τρόπου λειτουργίας των antivirus. Τώρα που έχετε μια ιδέα για τη λειτουργία αυτών των συστημάτων, είστε έτοιμοι να αρχίσετε να αποφεύγετε τα antivirus.