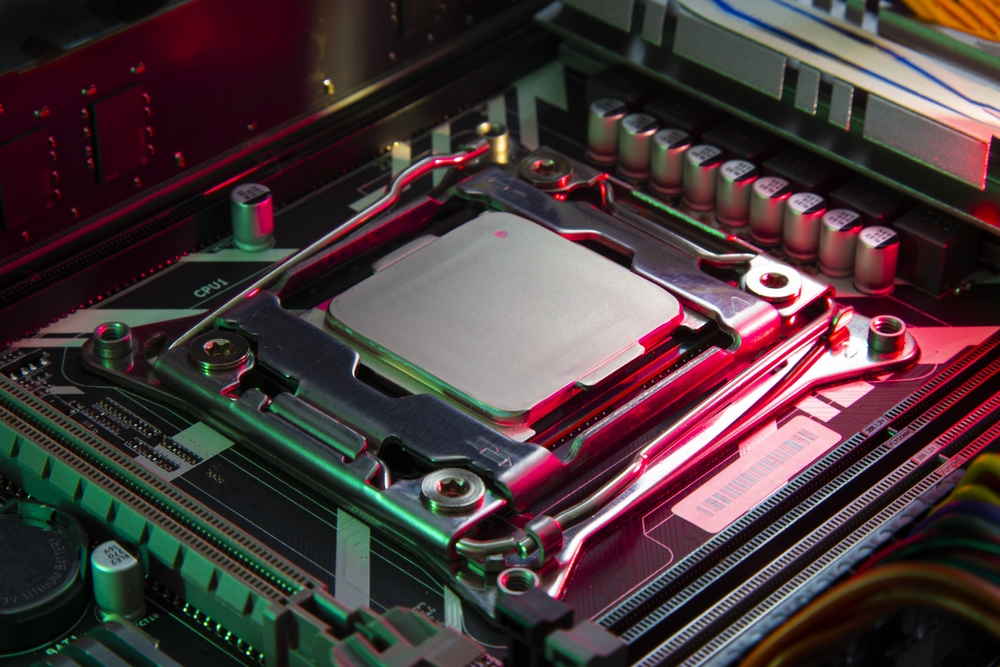

Ορισμένοι μικροεπεξεργαστές της Intel και της AMD είναι ευάλωτοι σε μια επίθεση (speculative execution attack) που ανακαλύφθηκε πρόσφατα. Με την επίθεση μπορούν να διαρρεύσουν κρυφά δεδομένα κωδικών πρόσβασης και άλλες ευαίσθητες πληροφορίες.

Έτσι και οι δύο κατασκευαστές θα πρέπει να προσπαθήσουν για άλλη μια φορά να περιορίσουν μια πεισματικά επίμονη ευπάθεια.

Οι ερευνητές από το ETH της Ζυρίχης ονόμασαν την επίθεσή τους Retbleed (CVE-2022-29900 και CVE-2022-29901) επειδή εκμεταλλεύεται μια άμυνα λογισμικού γνωστή και σαν retpoline, Η συγκεκριμένη λειτουργία προστέθηκε το 2018 για να μετριάσει τις επιβλαβείς επιπτώσεις των επιθέσεων εκτέλεσης (speculative execution attacks). Οι συγκεκριμένες επιθέσεις, γνωστές και σαν Spectre, εκμεταλλεύονται το ότι: όταν οι σύγχρονες CPU συναντούν κάποια άμεση ή έμμεση εντολή, προβλέπουν τη διεύθυνση για την επόμενη εντολή που πρόκειται να λάβουν και την εκτελούν αυτόματα πριν επιβεβαιωθεί η πρόβλεψη.

Δείτε την επίθεση

Οι ευπάθειες Spectre λειτουργούν εξαπατώντας την CPU να τρέξει μια εντολή που δίνει πρόσβαση σε ευαίσθητα δεδομένα στη μνήμη. Στη συνέχεια, το Retbleed εξάγει τα δεδομένα. Οι ερευνητές του ETH της Ζυρίχης απέδειξαν ότι το Retbleed proof-of-concept που δημιούργησαν λειτουργεί στους Intel επεξεργαστές με μικροαρχιτεκτονικές Kaby Lake και Coffee Lake και τις μικροαρχιτεκτονικές της AMD Zen 1, Zen 1+ και Zen 2.

Σαν απάντηση στην έρευνα, τόσο η Intel όσο και η AMD συμβούλεψαν τους πελάτες τους να υιοθετήσουν νέες ενημερώσεις, αλλά οι ερευνητές ανέφεραν ότι θα προσθέσουν έως και 28 τοις εκατό μεγαλύτερο overhead στις λειτουργίες τους.

Διαβάστε περισσότερα για την επίθεση

https://comsec.ethz.ch/research/microarch/retbleed/