Η πρόσφατη επίθεση ransomware κατά του Colonial Pipeline στις ΗΠΑ μας υπενθυμίζει ότι οι υποδομές SCADA/ICS ΔΕΝ έχουν ανοσία στις επιθέσεις ransomware. Στην πραγματικότητα, η επίθεση αυτή θα πρέπει να μας υπενθυμίσει πόσο ευάλωτα είναι τα βιομηχανικά συστήματα σε επιθέσεις στον κυβερνοχώρο και τις πιθανές επιπτώσεις αυτών των επιθέσεων. Θυμηθείτε, με τα συστήματα SCADA/ICS προστατεύετε τη διαδικασία. Η διαδικασία είναι πολύ πιο σημαντική από τα δεδομένα και το ransomware είναι πολύ αποτελεσματικό στη διακοπή της διαδικασίας.

Τα περισσότερα ransomware μέχρι σήμερα έχουν ως στόχο τα παραδοσιακά συστήματα πληροφορικής. Επιπλέον, οι προηγούμενες επιθέσεις ransomware ακολουθούσαν μια προσέγγιση στόχων με κυνηγετικό όπλο, με άλλα λόγια, έστελναν χιλιάδες ή εκατομμύρια φορείς επίθεσης και ήλπιζαν ότι μερικοί από αυτούς θα ήταν επιτυχείς. Τον τελευταίο χρόνο, όσοι από εμάς απασχολούμαστε με την προστασία των βιομηχανικών συστημάτων έχουμε κάτι νέο να ανησυχούμε, μια παραλλαγή ransomware σχεδιασμένη ειδικά για συστήματα SCADA/ICS και στοχευμένη ειδικά σε έναν μόνο στόχο!

Table of Contents

Η ιστορία πίσω από το SNAKE (EKANS)

Τον Ιανουάριο του 2020, ένα νέο κακόβουλο λογισμικό ransomware βρέθηκε στη φύση από την ομάδα MlawareHunterTeam και στάλθηκε στον Vitali Kremenz για να κάνει αντίστροφη μηχανική. Ήταν γραμμένο στη γλώσσα κωδικοποίησης της Google, Golang, μια ολοένα και πιο δημοφιλής γλώσσα για τους προγραμματιστές ransomware (πιθανώς επειδή παρέχει δυνατότητα ανάπτυξης cross-platform). Αυτό το ransomware πήρε γρήγορα το παρατσούκλι Snake, για τις συμβολοσειρές που βρέθηκαν στον κώδικα (προσθέτει .EKANS στις συμβολοσειρές των αρχείων που κρυπτογραφεί).

Αυτό το ransomware στοχεύει ειδικά σε βιομηχανικά συστήματα με,

- ένα συγκεκριμένο τομέα ή διεύθυνση IP

- συγκεκριμένες βιομηχανικές διεργασίες

Όπως και άλλα ransomware, κρυπτογραφεί κρίσιμα αρχεία, αλλά πρώτα σκοτώνει τις βιομηχανικές διαδικασίες και μετά κρυπτογραφεί. Με αυτόν τον τρόπο, όχι μόνο τα αρχεία δεν είναι διαθέσιμα στον στόχο, αλλά οι βιομηχανικές διεργασίες σταματούν και δεν μπορούν να επανεκκινήσουν χωρίς το κλειδί αποκρυπτογράφησης. Τέλος, οι επιτιθέμενοι ζητούν λύτρα σε εκατομμύρια δολάρια και όχι σε εκατοντάδες δολάρια όπως τα τυπικά ransomware που είναι τόσο διαδεδομένα σε όλο τον κόσμο.

Η ανατομία του Snake

Το Snake είναι προσαρμοσμένο σε κάθε βιομηχανικό στόχο, οπότε το καθένα είναι ελαφρώς διαφορετικό. Σε αυτή την περίπτωση, θα εξετάσουμε μια παραλλαγή του Snake που χρησιμοποιήθηκε για να καταστρέψει τις βιομηχανικές λειτουργίες της Honda, της ιαπωνικής αυτοκινητοβιομηχανίας. Στις 8 Ιουνίου 2020, το Snake έθεσε τρικυμιωδώς εκτός λειτουργίας τη λειτουργία της Honda στην Ιαπωνία και την Ευρώπη.

Επειδή το Snake προσαρμόζεται ειδικά στον στόχο, δεν μπορεί να ειπωθεί ποιος είναι ο συγκεκριμένος φορέας επίθεσης. Οι επιτιθέμενοι χρησιμοποιούν μια πληθώρα φορέων για να εισέλθουν στο σύστημα, μεταξύ των οποίων,

-

Γνωστά τρωτά σημεία

-

Κλεμμένα διαπιστευτήρια

-

Αδύναμο ή λανθασμένα ρυθμισμένο RDP

Στην περίπτωση της επίθεσης Honda, ο φορέας επίθεσης ήταν πιθανότατα μέσω του RDP. Άλλες επιθέσεις μπορεί να περιλαμβάνουν τους τυπικούς φορείς ransomware, όπως phishing και κακόβουλα έγγραφα. Επιπλέον, σε ορισμένες περιπτώσεις, το Snake έχει εξαφανίσει δεδομένα πριν ξεκινήσει η διαδικασία κρυπτογράφησης.

Ας ρίξουμε μια ματιά στο πώς το Snake κάνει τη βρώμικη δουλειά του.

Στάδιο 1

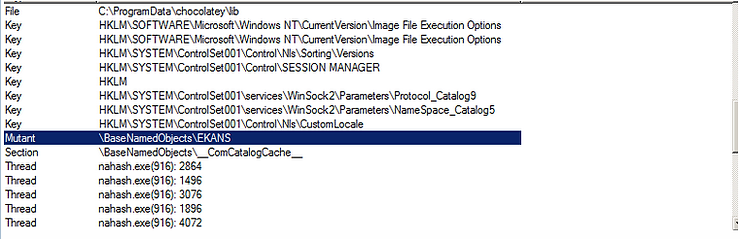

Αρχικά, τα εκτελέσιμα αρχεία του Snake έχουν μέγεθος μόλις 3-4MB, είναι γραμμένα σε GO και είναι 32-bit και χωρίς πρόσημο. Όταν το εκτελέσιμο αρχείο εκτελείται στο στόχο, το πρώτο πράγμα που κάνει είναι να βεβαιωθεί ότι εκτελείται μόνο μία φορά χρησιμοποιώντας mutex με το όνομα “EKANS”.

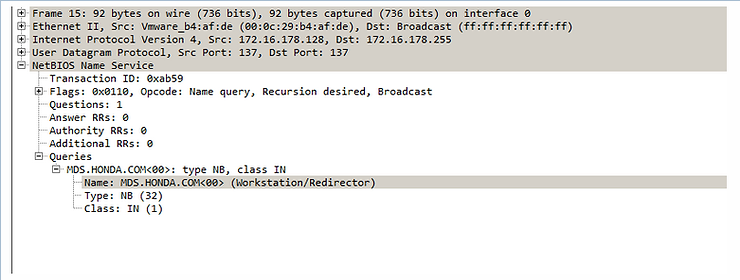

Στη συνέχεια, προσπαθεί να επαληθεύσει ότι βρίσκεται στο σωστό δίκτυο του στόχου χρησιμοποιώντας DNS και NETBIOS. Εάν η ανάλυση ονόματος είναι ανεπιτυχής, το κακόβουλο λογισμικό απλώς εξέρχεται χωρίς κρυπτογράφηση. Η εξειδίκευση της επίθεσης αντικατοπτρίζεται επίσης από τη διεύθυνση IP της Honda που εμφανίζεται στη μνήμη RAM του υπολογιστή.

Στάδιο 2

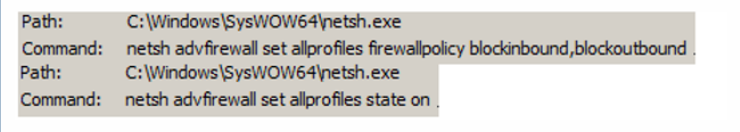

Πριν το Snake ξεκινήσει την κρυπτογράφηση, το κακόβουλο λογισμικό χρησιμοποιεί το τείχος προστασίας των Windows για να μπλοκάρει οποιεσδήποτε εισερχόμενες ή εξερχόμενες συνδέσεις δικτύου χρησιμοποιώντας την εντολή netsh. Τώρα που ο εξωτερικός κόσμος έχει αποκοπεί, σκοτώνει όλες τις σκληρά κωδικοποιημένες διεργασίες που ενδέχεται να παρεμποδίσουν το στάδιο της κρυπτογράφησης.

Στάδιο 3

Το Snake a διαθέτει έναν σκληρά κωδικοποιημένο κατάλογο πιθανών βιομηχανικών διαδικασιών, όπως GE Proficy, GE Fanuc, Honeywell’s HMI, Flexnet και άλλες. Αναζητά αυτές τις διεργασίες και αν υπάρχουν, τις σταματά. Είναι σημαντικό να σημειωθεί ότι το Snake ΔΕΝ έχει τη δυνατότητα να εισάγει εντολές σε αυτές τις διεργασίες, κάτι που θα ήταν πολύ πιο κακόβουλο και θα μπορούσε να έχει καταστροφικές συνέπειες. Δεν θα με εξέπληττε αν δούμε αυτή τη δυνατότητα ή ενότητα να προστίθεται σε μελλοντικές παραλλαγές του Snake.

Το Snake αφαιρεί επίσης τα Shadow Volume Copies του υπολογιστή και σκοτώνει διεργασίες που σχετίζονται με εικονικές μηχανές (VMWare Tools) και εργαλεία και λογισμικό απομακρυσμένης διαχείρισης.

Στάδιο 4

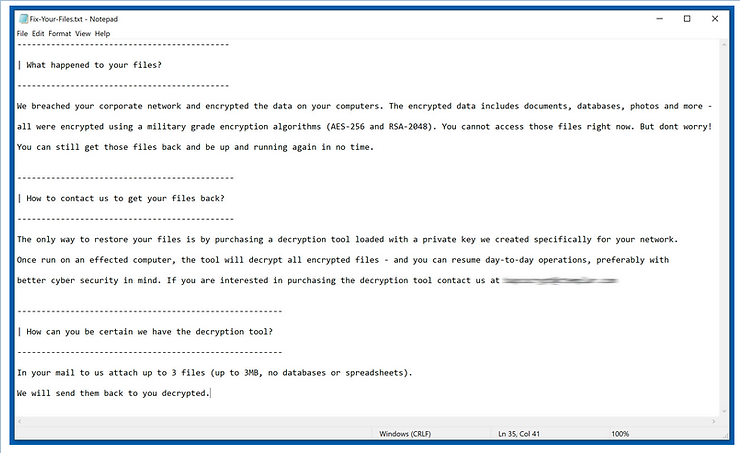

Μόλις ολοκληρωθεί όλη αυτή η προετοιμασία, το Snake αρχίζει την κρυπτογράφηση. Το Snake χρησιμοποιεί AES-256 και RSA-2048. Το Snake χρησιμοποιεί το συμμετρικό κλειδί για την κρυπτογράφηση και την αποκρυπτογράφηση και το κλειδί κρυπτογραφείται με το δημόσιο κλειδί του επιτιθέμενου. Η διαδικασία κρυπτογράφησης αποκλείει όλα τα κρίσιμα αρχεία και φακέλους του συστήματος, ώστε το σύστημα να μπορεί να χρησιμοποιηθεί για την πληρωμή των λύτρων. Όπως σχεδόν όλα τα άλλα ransomware, περιέχει μια σκληρά κωδικοποιημένη λίστα επεκτάσεων αρχείων προς κρυπτογράφηση, όπως sql, doc., xls, accdb κ.λπ. Οι συμβολοσειρές των κρυπτογραφημένων αρχείων είναι όλες προσκολλημένες με πέντε χαρακτήρες (.EKANS).

Στάδιο 5

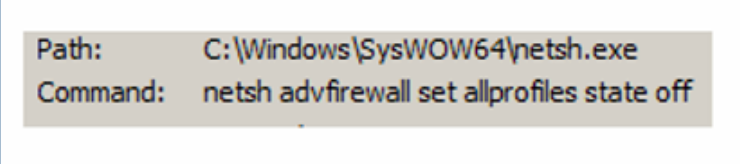

Μόλις κρυπτογραφηθούν όλα τα αρχεία, ο Snake χρησιμοποιεί και πάλι την εντολή netsh για να απενεργοποιήσει το τείχος προστασίας.

Τέλος, το σημείωμα των λύτρων παρουσιάζεται στο στόχο.

Σύνοψη

Ενώ το ransomware έχει γίνει η μάστιγα των ψηφιακών μας συστημάτων, μια νέα παραλλαγή απειλεί τα συστήματα και τις υποδομές SCADA/ICS. Το Snake είναι ransomware που στοχεύει ειδικά τα βιομηχανικά συστήματα και αν μολύνει επιτυχώς έναν οργανισμό μπορεί να σκοτώσει βιομηχανικές διαδικασίες που μπορούν να επανεκκινήσουν μόνο με την καταβολή των λύτρων και την αποκρυπτογράφηση των αρχείων.