Πρόσφατα αναφέρθηκε ραγδαία αύξηση στον αριθμό των περιπτώσεων Stegomalware που χρησιμοποιούσαν την τεχνική της στεγανογραφίας όπως έγινε αντιληπτό από τους ειδικούς στον τομέα της κυβερνοασφάλειας στην Cyble Research Labs.

Η στεγανογραφία είναι κυρίως μια μέθοδος που συνεπάγεται με απόκρυψη δεδομένων μέσα σε ένα κανονικό μήνυμα ή αρχείο με συγκεκριμένο τρόπο. Ο τύπος του αρχείου που χρησιμοποιεί είναι:

- Κείμενο

- Εικόνα

- βίντεο

Δεν υπάρχει αμφιβολία ότι η στεγανογραφία είναι μια από τις πιο προχωρημένες και δύσκολα ανιχνεύσιμες μεθόδους κακόβουλου λογισμικού. Το Stegomalware χρησιμοποιεί στεγανογραφία εικόνας για να αποφύγει μηχανισμούς ανίχνευσης, όπως λογισμικό προστασίας από ιούς και συστήματα κατά του κακόβουλου λογισμικού.

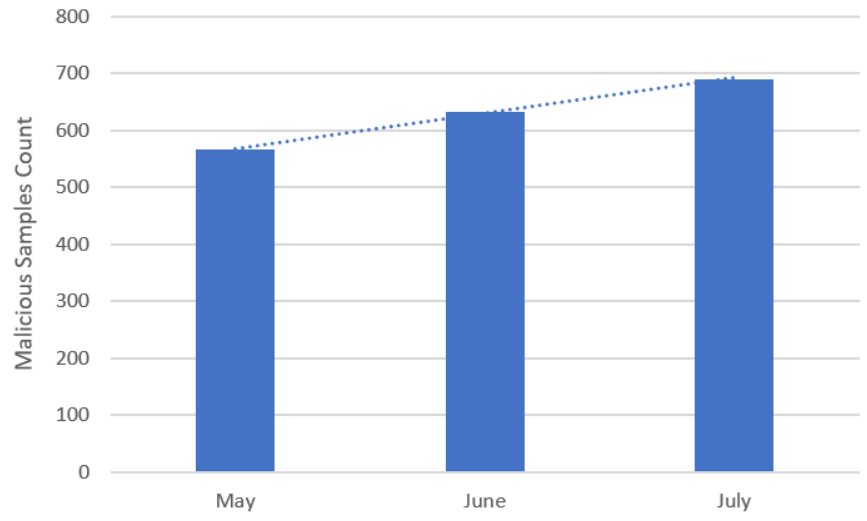

Ως αποτέλεσμα της χρήσης της Στεγανογραφίας με τη χρήση εικόνας, περισσότερα από 1.800 δείγματα κακόβουλου λογισμικού έχουν εντοπιστεί τις τελευταίες 90 ημέρες. Παρακάτω είναι ένα γράφημα της διανομής του stegomalware σε μηνιαία βάση.

Table of Contents

Κακόβουλο λογισμικό με χρήση Στεγανογραφίας

Αξίζει να σημειωθεί ότι υπάρχουν αρκετές εφαρμογές για χρήση κακόβουλου λογισμικού που χρησιμοποιούν στεγανογραφία, όπως τα:

- Knotweed

- Web Shells

- Εργαλεία Hacking: Mimikatz, Rubeus

- NanoCore RAT

- AgentTesla

- XLoader

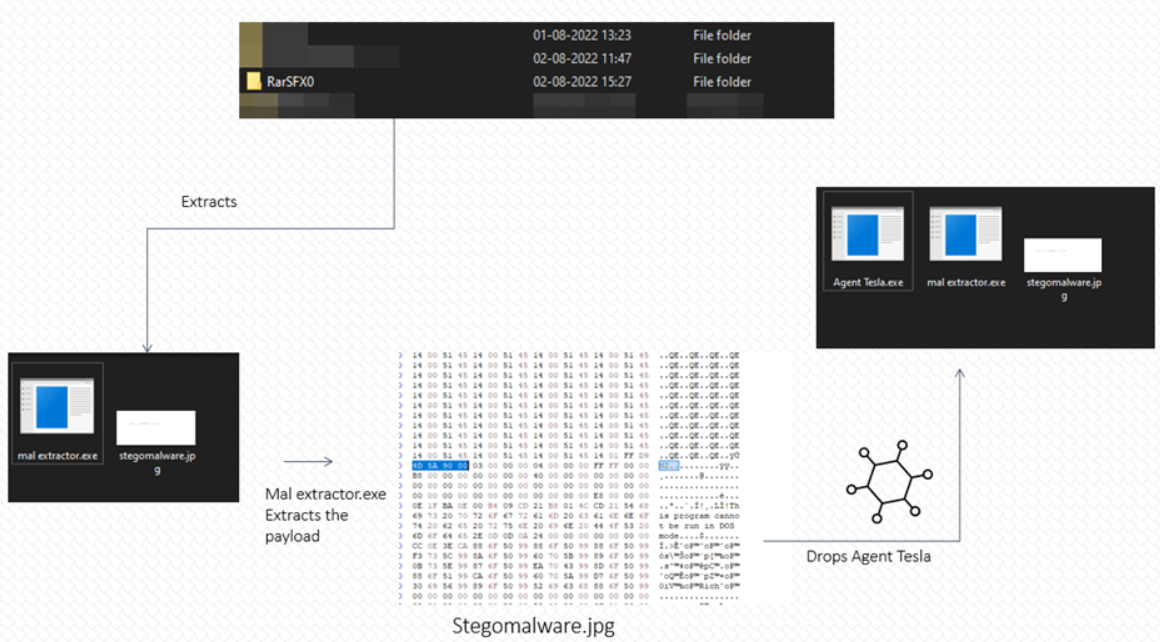

Ανακαλύφθηκε ότι πολυάριθμες περιπτώσεις κακόβουλου λογισμικού .JPG+EXE έχουν παρατηρηθεί κατά την παρακολούθηση της συνομιλίας σε πολλούς χρήστες.

Ένα κακόβουλο αρχείο .exe συνήθως αναγνωρίζεται ως καθαρό αρχείο εικόνας και στη συνέχεια εγχέεται σε ένα αρχείο εικόνας χρησιμοποιώντας την τεχνική της Image Steganography.

Οι ερευνητές ανέφεραν δύο επιθέσεις τις τελευταίες εβδομάδες του Ιουλίου 2022, οι οποίες πραγματοποιήθηκαν από άγνωστα άτομα. Η στεγανογραφία χρησιμοποιήθηκε σε αυτές τις επιθέσεις για την αποστολή payloads (κακόβουλου λογισμικού), προκειμένου να πραγματοποιηθεί η επίθεση.

Τεχνική ανάλυση

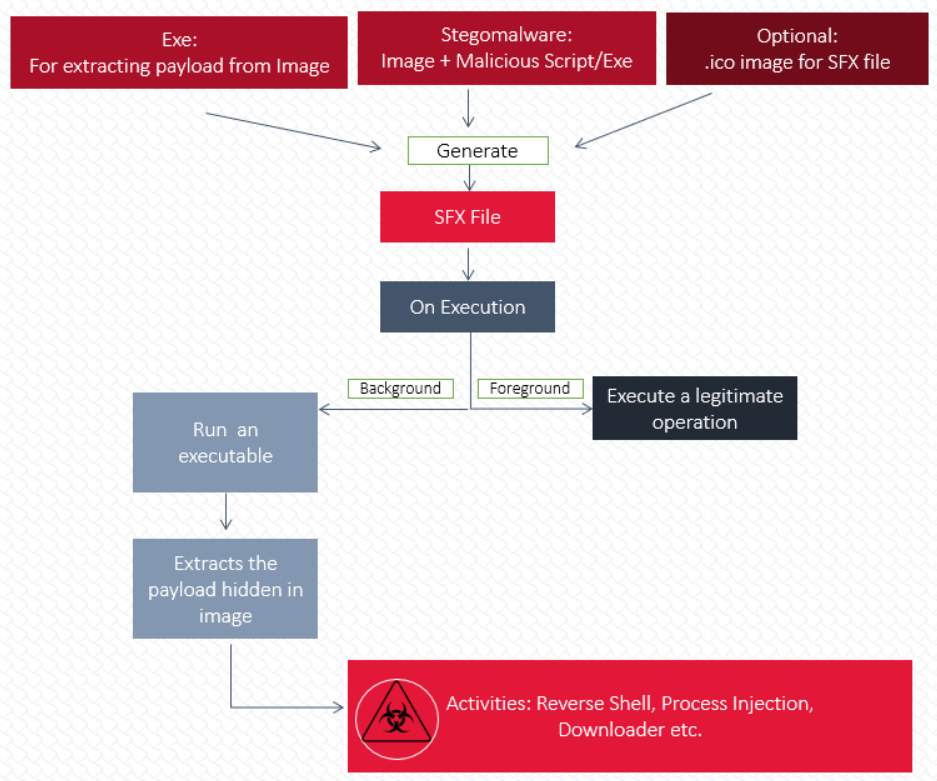

Έχουν γίνει διάφορες αναφορές σχετικά με την επίδραση που έχουν τα APT TA. Επίσης τα αρχεία SFX που έχουν χρησιμοποιηθεί ως τρόπος επίθεσης σε συστήματα ICS/SCADA, χρησιμοποιώντας αρχεία DB exploitation.

Άλλα συστήματα μπορούν επίσης να δεχθούν επίθεση με αυτή τη μορφή επίθεσης. Ένα εκτελέσιμο αρχείο με την επέκταση .SFX περιέχει συμπιεσμένα δεδομένα που μπορούν να αποσυμπιεστούν κατά τη διαδικασία υλοποίησης της επίθεσης.

Είναι επίσης δυνατό να εκτελεστούν τα συμπιεσμένα αρχεία που περικλείονται μέσα σε ένα αρχείο .SFX, το οποίο επιτρέπει στους APT TA να εκτελούν εύκολα κακόβουλο λογισμικό μέσω αυτής της τεχνικής.

Εδώ το κακόβουλο λογισμικό AgentTesla εξάγεται από το αρχείο .JPG στο αρχείο μετά την εξαγωγή του αρχείου .SFX.

Ως αποτέλεσμα, οι πρόσθετες δυνατότητες διαφυγής ενδέχεται να αξιοποιηθούν άμεσα συνδυάζοντάς το με νόμιμες διαδικασίες.

Τρόποι προστασίας

Ακολουθούν μερικές από τις βέλτιστες πρακτικές στον τομέα της κυβερνοασφάλειας που προτείνονται από τους ειδικούς:

- Βεβαιωθείτε ότι είστε ενήμεροι για τις πιο πρόσφατες τεχνικές επίθεσης.

- Βεβαιωθείτε ότι οι συνδεδεμένες συσκευές σας, συμπεριλαμβανομένων των υπολογιστών, των φορητών υπολογιστών και των κινητών τηλεφώνων, προστατεύονται από ισχυρά εργαλεία προστασίας από ιούς.

- Για να αποτρέψετε τη διείσδυση δεδομένων από κακόβουλο λογισμικό ή Trojans, παρακολουθήστε το beacon σε επίπεδο δικτύου.

- Ελέγξτε τα περιεχόμενα του αρχείου στο τέλος, καθώς και τις ασυνήθιστες υπογραφές και ιδιότητες του αρχείου, όταν ελέγχετε ύποπτες εικόνες με μη αυτόματο τρόπο

- Πριν κάνετε λήψη οποιουδήποτε αρχείου, συνιστάται να επαληθεύσετε την πηγή του.

- Οι κωδικοί πρόσβασης πρέπει να ενημερώνονται σε τακτά χρονικά διαστήματα.

- Βεβαιωθείτε ότι έχετε επαληθεύσει την αυθεντικότητα όλων των συνδέσμων και των συνημμένων email πριν τα ανοίξετε.

- Οι διευθύνσεις URL που διαδίδουν ιούς, όπως torrents και warez, θα πρέπει να αποκλειστούν.

- Βεβαιωθείτε ότι τα συστήματα των εργαζομένων είναι εξοπλισμένα με μεθόδους πρόληψης απώλειας δεδομένων (DLP).