Το Sudomy είναι ένα εργαλείο για τη συλλογή υποτομέων (subdomains) και την ανάλυση domain με αυτοματοποιημένη αναγνώριση. Αυτό το εργαλείο μπορεί επίσης να χρησιμοποιηθεί και για δραστηριότητες OSINT.

Χαρακτηριστικά

Active Method

Το Sudomy χρησιμοποιεί εργαλεία Gobuster λόγω της υψηλής ταχύτητάς του στην εκτέλεση επίθεσης DNS Subdomain Bruteforce (υποστήριξη μπαλαντέρ). Η λίστα λέξεων που χρησιμοποιείται προέρχεται από συνδυασμένες λίστες SecList (Discover/DNS) που περιέχει περίπου 3 εκατομμύρια καταχωρήσεις

Passive Method

Αναζητεί πληροφορίες μέσα από κορυφαίες εφαρμογές τρίτων, για να σας εμφανίζει τα καλύτερα αποτελέσματα. Οι σελίδες που αντλεί πληροφορίες είναι οι παρακάτω:

https://dnsdumpster.com

https://web.archive.org

https://shodan.io

https://virustotal.com

https://crt.sh

https://www.binaryedge.io

https://securitytrails.com

https://sslmate.com/certspotter

https://censys.io

https://threatminer.org

http://dns.bufferover.run

https://hackertarget.com

https://www.entrust.com/ct-search/

https://www.threatcrowd.org

https://riddler.io

https://findsubdomains.com

https://rapiddns.io/

https://otx.alienvault.com/

https://index.commoncrawl.org/

https://urlscan.io/

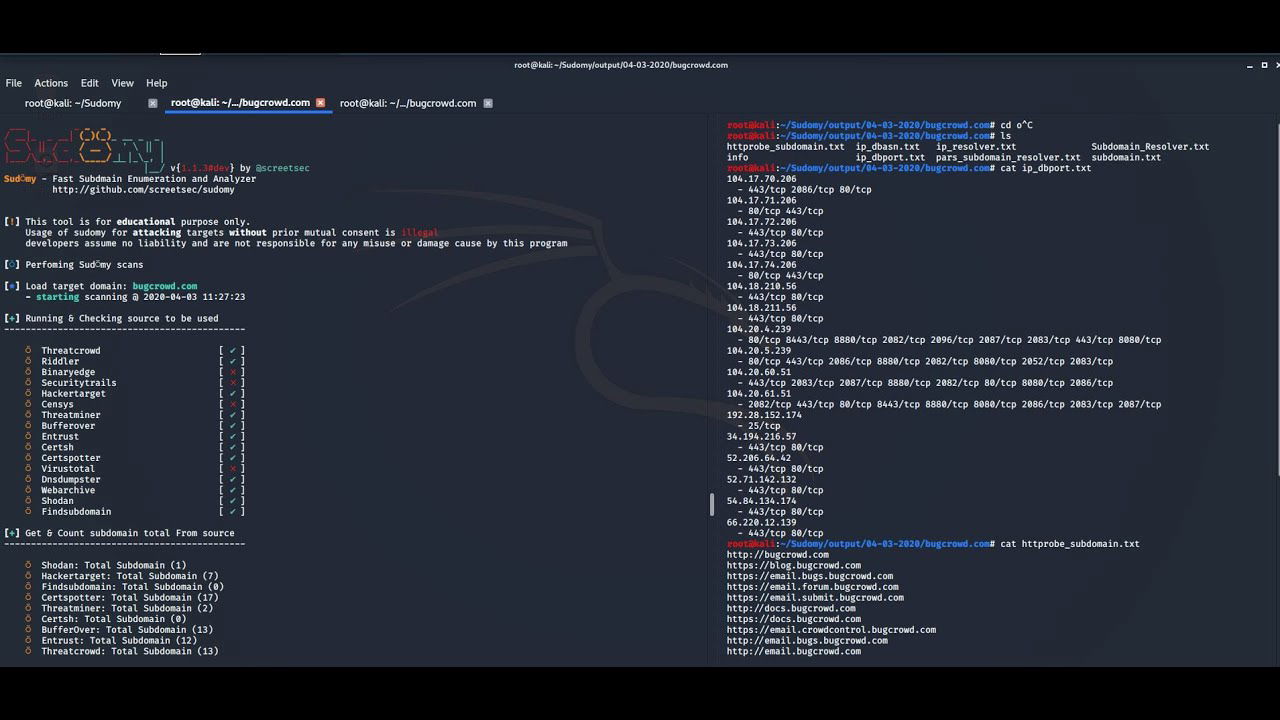

Recon Worfklow

Detail information

——————————————————————————————————

– subdomain.txt — Subdomain list < $DOMAIN (Target)

– httprobe_subdomain.txt — Validate Subdomain < subdomain.txt

– webanalyzes.txt — Identify technology scan < httprobe_subdomain.txt

– httpx_status_title.txt — title+statuscode+lenght < httprobe_subdomain.txt

– dnsprobe_subdomain.txt — Subdomain resolv < subdomain.txt

– Subdomain_Resolver.txt — Subdomain resolv (alt) < subdomain.txt

– cf-ipresolv.txt — Cloudflare scan < ip_resolver.txt

– Live_hosts_pingsweep.txt — Live Host check < ip_resolver.txt

– ip_resolver.txt — IP resolv list < Subdomain_Resolver::dnsprobe

– ip_dbasn.txt — ASN Number Check < ip_resolver.txt

– vHost_subdomain.txt — Virtual Host (Group by ip) < Subdomain_Resolver.txt

– nmap_top_ports.txt — Active port scanning < cf-ipresolv.txt

– ip_dbport.txt — Passive port scanning < cf-ipresolv.txt

——————————————————————————————————

– Passive_Collect_URL_Full.txt — Full All Url Crawl (WebArchive, CommonCrawl, UrlScanIO)

——————————————————————————————————

– ./screenshots/report-0.html — Screenshoting report < httprobe_subdomain.txt

– ./screenshots/gowitness.db — Database screenshot < httprobe_subdomain.txt

Οδηγοί χρήσης

- Offline User Guide : Sudomy – Subdomain Enumeration and Analysis User Guide v1.0

- Online User Guide : Subdomain Enumeration and Analysis User Guide – Up to date

Εγκατάσταση

$ pip install -r requirements.txt

git clone –recursive https://github.com/screetsec/Sudomy.git

Χρήση

Sud⍥my – Fast Subdmain Enumeration and Analyzer

http://github.com/screetsec/sudomy

Usage: sud⍥my.sh [-h [–help]] [-s[–source]][-d[–domain=]]

Example: sud⍥my.sh -d example.com

sud⍥my.sh -s Shodan,VirusTotal -d example.com

sud⍥my.sh -pS -rS -sC -nT -sS -d example.com

Optional Arguments:

-a, –all Running all Enumeration, no nmap & gobuster

-b, –bruteforce Bruteforce Subdomain Using Gobuster (Wordlist: ALL Top SecList DNS)

-d, –domain domain of the website to scan

-h, –help show this help message

-o, –outfile specify an output file when completed

-s, –source Use source for Enumerate Subdomain

-aI, –apps-identifier Identify technologies on website (ex: -aI webanalyze)

-dP, –db-port Collecting port from 3rd Party default=shodan

-eP, –extract-params Collecting URL Parameter from Engine

-tO, –takeover Subdomain TakeOver Vulnerabilty Scanner

-wS, –websocket WebSocket Connection Check

-cF, –cloudfare Check an IP is Owned by Cloudflare

-pS, –ping-sweep Check live host using methode Ping Sweep

-rS, –resolver Convert domain lists to resolved IP lists without duplicates

-sC, –status-code Get status codes, response from domain list

-nT, –nmap-top Port scanning with top-ports using nmap from domain list

-sS, –screenshot Screenshots a list of website (default: gowitness)

-nP, –no-passive Do not perform passive subdomain enumeration

-gW, –gwordlist Generate wordlist based on collecting url resources (Passive)

–httpx Perform httpx multiple probers using retryablehttp

–dnsprobe Perform multiple dns queries (dnsprobe)

–no-probe Do not perform httprobe

–html Make report output into HTML

Στιγμιότυπα εφαρμογής

Βίντεο οδηγός

https://www.youtube.com/watch?v=vifjAlIfvx4

Μπορείτε να κατεβάσετε την εφαρμογή από εδώ.